Piiravad vs lubavad tulemüüri eeskirjad

Lisaks süntaksile, mida peate teadma tulemüüri haldamiseks, peate määratlema tulemüüri ülesanded, et otsustada, millist poliitikat rakendatakse. Tulemüüri käitumist määratlevad kaks peamist poliitikat ja erinevad viisid nende rakendamiseks.

Reeglite lisamisel konkreetsete pakettide, allikate, sihtkohtade, sadamate jms vastuvõtmiseks või neist keeldumiseks. reeglid määravad, mis juhtub liikluse või pakettidega, mis pole teie tulemüüri reeglites klassifitseeritud.

Äärmiselt lihtne näide oleks: kui määrate IP x lubatud loendisse või musta nimekirja.x.x.x, mis juhtub ülejäänutega?.

Oletame, et lubate loendisse liikluse, mis pärineb IP x-st.x.x.x.

A lubav poliitika tähendaks kõiki IP-aadresse, mis pole x.x.x.x saab ühendada, seega y.y.y.y või z.z.z.z saab ühendada. A piirav poliitika keeldub kogu liiklusest, mis tuleb aadressidelt, mis pole x.x.x.x.

Lühidalt öeldes on tulemüür, mille järgi pole lubatud kogu liiklust või pakette, mida selle reeglite hulgas pole määratletud, läbida piirav. Tulemüür, mille järgi on lubatud kogu liiklus või paketid, mida selle reeglite hulgas pole määratletud, on lubav.

Reeglid võivad sissetuleva ja väljamineva liikluse jaoks olla erinevad, paljud kasutajad kalduvad kasutama sissetuleva liikluse jaoks piiravat poliitikat, hoides väljamineva liikluse jaoks lubavat poliitikat. See varieerub sõltuvalt kaitstud seadme kasutamisest.

Iptables ja UFW

Kui Iptables on kasutajate tuuma tulemüüri reeglite konfigureerimiseks ette nähtud rakendus, siis UFW on Iptable'i seadistamise eesseade, nad ei ole tegelikud konkurendid, tegelikult on UFW suuteline kohandatud tulemüüri kiiresti seadistama, õppimata ebasõbralikku süntaksit, kuid mõned reeglid võivad siiski ei rakendata konkreetsete rünnakute vältimiseks spetsiaalsete reeglitega UFW kaudu.

Selles õpetuses kuvatakse reeglid, mida pean parimate tulemüüripraktikate hulka, mida rakendatakse peamiselt, kuid mitte ainult UFW-ga.

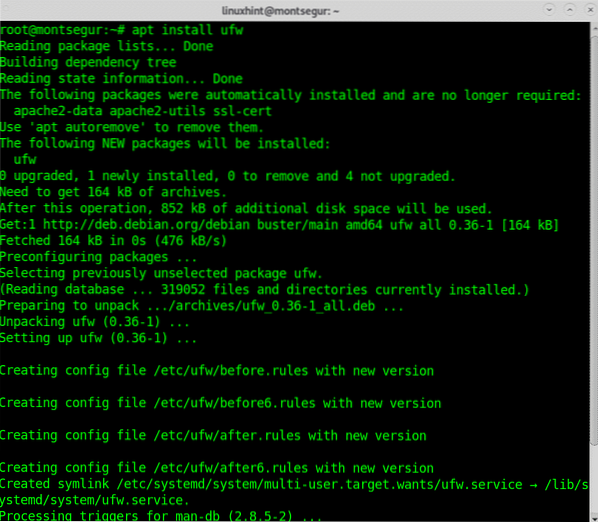

Kui te pole UFW-d installinud, installige see käivitades:

# apt install ufw

UFW-ga alustamine:

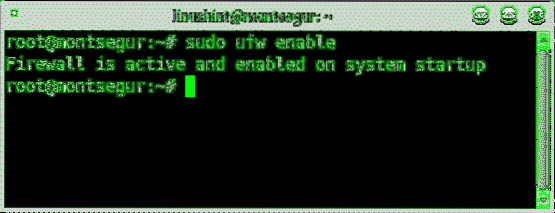

Alustuseks lubage käivitamisel tulemüür käivitades:

# sudo ufw lubamine

Märge: vajadusel saate tulemüüri keelata, kasutades sama süntaksit, asendades käsu „keelata” „enable” (sudo ufw disable).

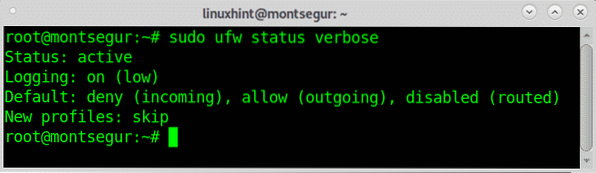

Igal ajal saate tulemüüri olekut paljusõnaliselt kontrollida, käivitades:

# sudo ufw olek verbose

Nagu näete väljundis, on sissetuleva liikluse vaikepoliitika piirav, samas kui väljuva liikluse puhul on see lubav, tähendab veerg „keelatud (marsruutitud)” marsruutimine ja edastamine keelatud.

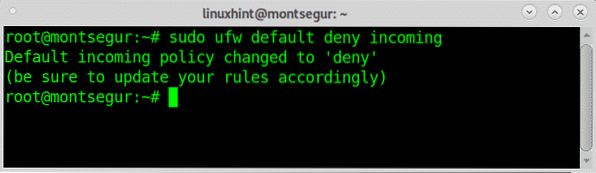

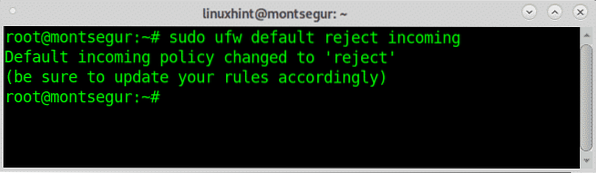

Ma arvan, et enamiku seadmete puhul on piirav poliitika osa turvalisuse parimatest tulemüüripraktikatest, seepärast alustame kõigepealt kogu liikluse, välja arvatud see, mille määratlesime vastuvõetavaks, piiravaks tulemüüriks:

# sudo ufw vaikimisi keelab sissetuleku

Nagu näete, hoiatab tulemüür meid reeglite värskendamise eest, et vältida tõrkeid meiega ühenduvate klientide teenindamisel. Iptablesiga sama viis võiks olla:

# iptables -A SISEND -j DROPThe eitada UFW reegel katkestab ühenduse ilma teisele poolele teatamata, et ühendus keelduti, kui soovite, et teine pool teaks ühendusest keeldumist, võite kasutada reeglit “tagasi lükata”Asemel.

# sudo ufw vaikimisi sissetuleku tagasilükkamine

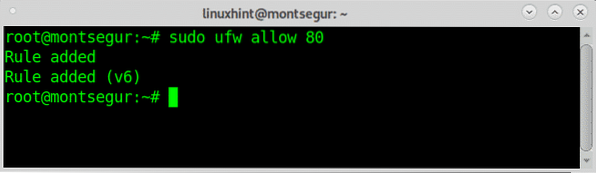

Kui olete blokeerinud kogu sissetuleva liikluse mis tahes tingimustest sõltumatult, saab alustada diskrimineerivate reeglite kehtestamist, et aktsepteerida seda, mida tahame konkreetselt aktsepteerida, näiteks kui seadistame veebiserverit ja soovite aktsepteerida kõiki teie veebiserverisse saabuvaid avaldusi, port 80, käivitage:

# sudo ufw lubab 80

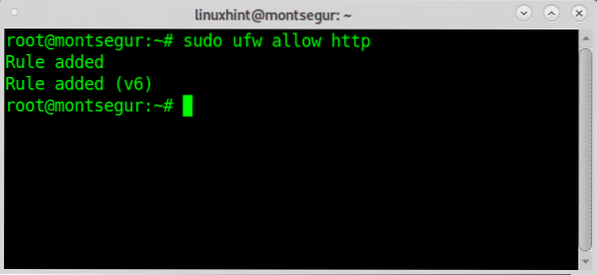

Teenust saate määrata nii pordi numbri kui ka nime järgi, näiteks võite kasutada prot 80 nagu ülal või nime http:

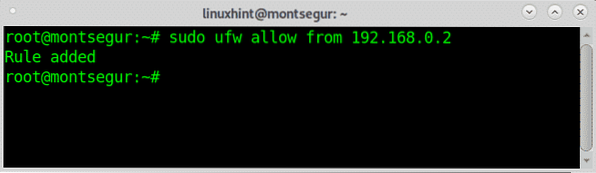

Lisaks teenusele saate määratleda ka allika, näiteks võite keelata või lükata tagasi kõik sissetulevad ühendused, välja arvatud allika IP.

# sudo ufw lubada

UFW-sse tõlgitud levinud iptable-reeglid:

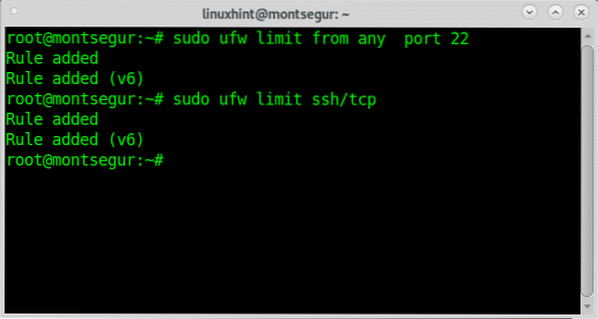

Rate_limit'i piiramine UFW-ga on üsna lihtne, see võimaldab meil vältida kuritarvitamist, piirates arvu, mida iga host saab luua, kusjuures UFW piiraks ssh-i määra järgmiselt:

# sudo ufw limiit mis tahes porti 22# sudo ufw limiit ssh / tcp

Selleks, et näha, kuidas UFW tegi ülesande allpool lihtsaks, on teil selle juhendamiseks ülaltoodud UFW-käsu tõlge:

# sudo iptables -A ufw-kasutaja sisend -p tcp -m tcp --dport 22 -m conntrack --ctstate UUS-m hiljutine --set --name DEFAULT --mask 255.255.255.0 - allikas

#sudo iptables -A ufw-kasutaja sisend -p tcp -m tcp --dport 22 -m conntrack --ctstate UUS

-m hiljutine --uuend --sekund 30 --hitcount 6 --name DEFAULT --mask 255.255.255.255

--rsource -j ufw-user-limit

# sudo iptables -A ufw-kasutaja sisend -p tcp -m tcp --port 22 -j ufw-kasutaja-piir-aktsepteeri

Eespool UFW-ga kirjutatud reeglid oleksid järgmised:

Loodan, et leidsite selle õpetuse Debiani tulemüüri seadistamise parimate tavade kohta turvalisuse jaoks.

Phenquestions

Phenquestions