Kuna HTTP-võrguga on seotud mitu TCP-ühendust, on veebikasutajate tuvastamiseks sageli kasutusel üks meetod. Konkreetse meetodi sobivuse määrab seansiluba, mille veebiserver eduka autentimise järel kasutaja brauserisse saadab. Seansi ID või seansi märgis on erineva pikkusega string, mis antakse külastajale nende esimesel saidil külastamisel. Seansi ID lisamiseks on palju võimalusi; seda saab sisestada saadud URL-i või https-i päise päisesse või salvestada küpsise vormis.

Enamik brauseriseansse ja veebirakendusi on vastuvõtlikud seansi ID rünnakute suhtes, kuigi enamikku saab kasutada peaaegu kõigi sealsete süsteemide kaaperdamiseks.

Seansiröövimisrünnakud või küpsiste kaaperdamisrünnakud varastavad või jäljendavad seansiluba süsteemile juurdepääsu saamiseks.

Seansiloa kompromiteerimiseks on mitu erinevat viisi:

- Ennustades nõrka seansimärki

- Läbi seansi nuusutamise

- Kliendipoolsete rünnakute (XSS, pahatahtlikud JavaScripti koodid, Trooja hobused jne) abil.)

- Inimese keskel (MITM) rünnakute (andmepüük jne) kaudu.)

Selles artiklis antakse lühike juhend pliiatsi testimise seansi läbiviimiseks, et kontrollida, kas süsteem on eelpool mainitud rünnakute suhtes aldis.

Mõned eeltingimused:

- Selle testi tegemiseks ettemääratud pehme sihtmärk

- Kohalik masin, kuhu on installitud Kali Linuxi ajakohane versioon

- Veebibrauser

Täpsemalt kasutame sisseehitatud utiliite Ettercap, Hamster ja Ferret, mis on tuntud nende kasutamise eest MITM-i rünnakute läbiviimisel.

Käivitage Ettercap

Esiteks peame rünnakuks valmistuma:

Avage Kali Linuxis Ettercapi utiliit. GUI-ga töötamiseks avage terminal ja tippige:

$ ettercap -G

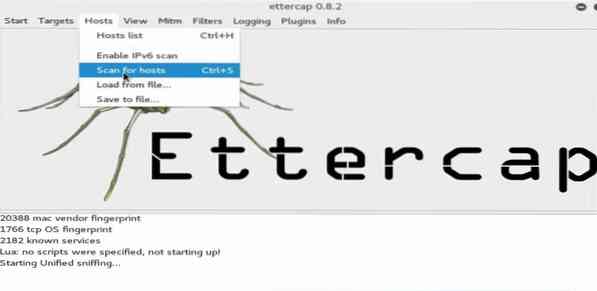

Kuvatakse Ettercap GUI aken. Minge menüüsse ja valige „nuusutamine> unisniff”, nagu on näidatud järgmises aknas:

Järgmisena avage uus terminal teist sulgemata ja tippige järgmine käsk:

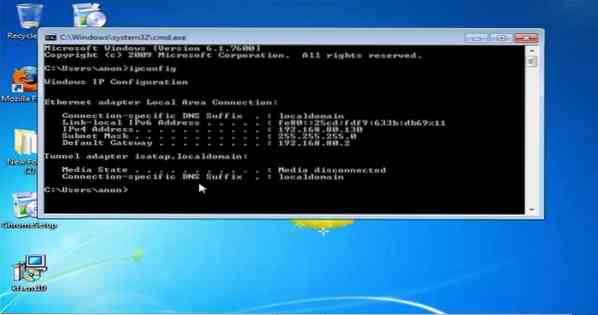

$ ifconfigPärast ülaltoodud käsu sisestamist näete oma vaikevõrgu liidest. Nüüd kopeerige see ja valige see menüüst Ettercap.

Kui see on tehtud, klõpsake menüüs nuppu "host" ja valige suvand "Otsi hostile". Seejärel oodake, kuni skannimine on lõppenud.

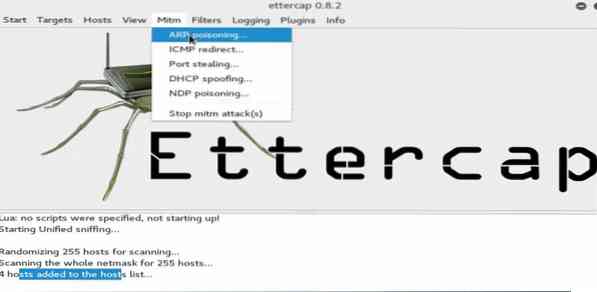

Tulemused kuvatakse siin. Klõpsake alammenüüs vahekaarti MITM ja valige ARP-mürgistus."

Järgmisena andke masinale juhised, kasutades just ilmunud vahekaarti Valikud. Lubage suvand "kaugvõrgu nuusutamine", märkides selle kõrval oleva ruudu.

Seejärel vajutage rünnakule menüüst Start-nuppu. Teie masin tegeleb nüüd kõigi teie kaugvõrguga ühendatud süsteemide nuusutamisega.

Nüüd, kui ettercap on rünnaku jaoks ette valmistatud, jätke see taustal tööle ja jätkake tuhkru tööriista käivitamist.

Käivitage Ferret pistikprogramm

Ferret pistikprogrammi käivitamiseks avage uus terminal ja tippige järgmine süntaks ja vajutage sisestusklahvi Enter:

$ tuhkur -i eth0

Olete nüüd ka tuhkrutööriista edukalt käivitanud. Järgmisena minimeerime selle akna ja käivitame Hamsteri pistikprogrammi.

Käivitage hamster

Käivitage Hamster, tippides uude käsuterminali järgmised andmed:

$ hamster

See kuulab tagasiühenduse IP-d, mis meie puhul on [IP-aadress] ja [pordi number]

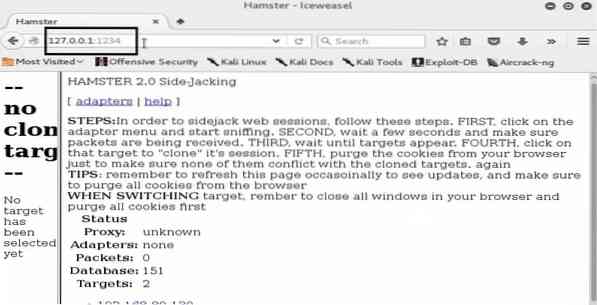

Järgmisena käivitage veebibrauser ja tippige oma URL-i terminali pordi number ja tagasiühenduse IP, et seadistada Hamsteri veebiliides:

Valmistatud Hamsteri utiliidi abil peame nüüd adapterid konfigureerima. Minge brauseri menüü suvanditesse ja klõpsake 'eth0' ning oodake, kuni brauser esitab mõned tulemused:

Uurige tulemusi hoolikalt, kui need ilmuvad. Näete tervet hulka IP-aadresse, sealhulgas oma aadresse.

Siinkohal oleme oma võrgus määranud sihtmärgiks kohaliku masina (Windows 7 OS-ga) ja selle IP-d kuvatakse ka tulemustes, mida meile näidatakse. Kontrollige, kas teie sihtmasina IP-aadress on tuvastatud.

Järgmisena valime Hamsteri veebiliidesest siht-IP-aadressi. Teile kuvatakse brauseris salvestatud küpsised ja seansid.

Vaadake ohvri veebiajalugu

Võite klõpsata igal salvestatud küpsisel, et näha, mis seanssides toimub, millistele veebisaitidele pääses, kasutaja privaatsete vestluslogide, failiedastuse ajaloo jms kohta. Siit saate välja võtta palju teavet, kuna teil on tõenäoliselt palju küpsiseid.

Mässake ringi ja vaadake, mida saate kätte saada. Ja pidage meeles, et kõik, mida saate siin tehtud pliiatsi testimisel süsteemis teha, saab hakkama ka häkker, mis näitab, kui altid võivad süsteem olla nii lihtsatele rünnakutele.

Järeldus

Loodetavasti on see juhend aidanud teil esimese seansi ID rünnaku korraldamisel. Tuleme kohe uuesti juurde seansi ID rünnakute järelmeetmetega, nii et jätkake uute värskenduste saamiseks ja vaadake vahepeal meie ajaveebi MITM-i rünnakuga seotud artikleid.

Phenquestions

Phenquestions