Nõuded

See juhend kasutab Ubuntu 16.04 kui operatsioonisüsteem, milles veebiserver töötab. Samas saab samu samme kasutada ka kõigi teiste Ubuntu versioonide puhul, kui seadetes pole erinevust. Selles juhendis eeldatakse, et kasutajal on juba veebiserver installitud ja see on Nginx. SSH-kliendina kasutatakse Puttyt ja failiredaktorina soovitatav on Nano.

Lahendus

- Tilkade juurde loodud veebiserverile pääseb juurde SSH-protokolli kaudu. Laadige alla ja installige Putty oma ametlikult veebisaidilt. Rakendus on täiesti tasuta.

- Pärast Putty allalaadimist jätkake Nano allalaadimist. Putty eesmärk on pääs Linuxi konsoolile shellikäskude sisestamiseks, samas kui nanot kasutatakse sisemiste failide, näiteks Nginxi vaikefaili redigeerimiseks.

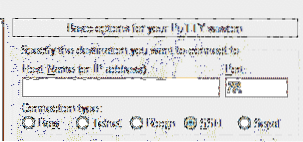

- Käivitage kitt ja navigeerige vahekaardile Seanss.

- Tippige väljale Host Name (Diginime nimi) väljale DigitalOcean tilga IP-aadress, kuhu veebiserver on installitud. Tilkade IP-aadressi leiate aadressilt https: // cloud.digitaalne.com / tilgad. Tippige väljale sadam 22.

- Pärast kõigi nõutavate väljade esitamist, nagu ülal näha, vajutage muudatuste rakendamiseks ja tilgutisse sisselogimiseks okei. Süsteemi sisselogimisel küsib ta tilga kasutajanime ja parooli. Nii kasutajanimi kui ka parool saadetakse Dropleti loomisel DigitalOceanis registreeritud e-posti aadressile.

- Selles juhendis kasutatakse Certboti, kolmanda osapoole tööriista, et automatiseerida kogu digitaalsertifikaatide hankimise ja uuendamise protsess. Certbotil on oma veebisait, kust kasutatavaid käske saab hõlpsasti genereerida. Nagu Certbotis, on need õiged käsud Certboti installimiseks Ubuntu. Kõigepealt värskendab see kohalikus hoidlas paketiinfot, seejärel installib tarkvara omaduste ühise paketi, mis pakub personaalse paketi saavutamise (PPA) käsitsemisel kasulikke skripte, seejärel installib certboti, seejärel värskendab uuesti kohalikku hoidlat ja seejärel installib python certbot nginx pakett. Enne järgmisele sammule liikumist veenduge, et kõik need paketid on korralikult installitud.

$ sudo apt-get install tarkvara-omadused-ühine

$ sudo add-apt-hoidla ppa: certbot / certbot

$ sudo apt-get värskendus

$ sudo apt-get install python-certbot-nginx

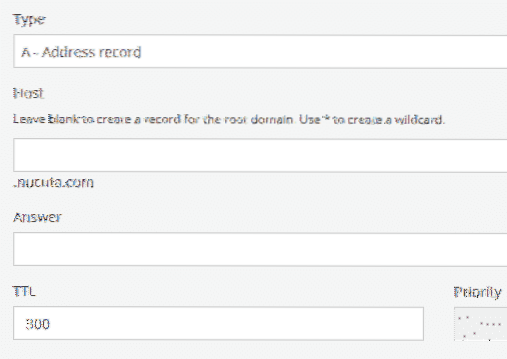

- Liikuge veebisaidile, kust domeen osteti. Selles juhendis kasutatakse domeeni registreerijana Porkbunit, seejärel lisage domeeni A-kirje. Tüüp on Kirje, host on tühi, kui IP on seotud juurdomeeniga, vastasel juhul kasutage alamdomeeni nime ilma juurdomeenita, näiteks kui see on tuum.com, kasutage lihtsalt veebisaiti. Vastusena sisestage tilga IP-aadress.

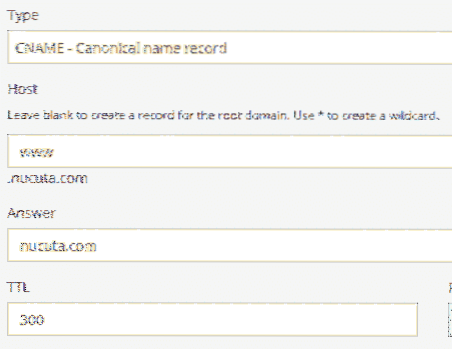

- Samamoodi suunake WWW-liiklus juurdomeeni järgmiselt. Tüüp on “CNAME”, host on “WWW”, vastus on “nucuta.com ”või teie domeen. See samm on oluline, kuna see suunab kogu www-liikluse juurdomeeni.

- Nginxi vaikefailile juurdepääsemiseks kasutage Putty käsku. Vaikefail kasutab vaikimisi ühte serveriplokki, kus asub peamine domeen. Nano Editor on väga soovitatav, kuna seda on teistega võrreldes üsna mugav kasutada.

- Vaikefailis navigeerige serverisse blokeerige ja suunake HTTP-liiklus HTTP-deks ning muutke teises serveriplokis, kus turvalist liiklust käsitletakse, näiteks server_name domeeninimeks

- Nginxi veebiserveri taaskäivitamiseks tippige järgmine käsk. Alati, kui vaikefailis tehti muudatusi, tuleb kogu Nginxi server taaskäivitada, et uued muudatused mõjutaksid.

- Vaikimisi blokeerib tulemüür kogu liikluse, välja arvatud sadamad 80 ja 22. HTTPS kasutab porti 443; seetõttu tuleb see veebiserverile kliendi poolelt juurdepääsemiseks käsitsi avada. Pordi avamine sõltub tulemüürist.

CSF-is (konfigureeritud serveri tulemüür)

- Avab CSF-i konfigureerimisfaili, tippides järgmise käsu.

- Lisage TCP-sse ja -väljundisse järgmised pordid.

TCP_OUT = "20,21,22,25,53,80,443"- Taaskäivitage CSF, tippides

csf -r

USF-is (tüsistusteta tulemüür)

- HTTPS-i lisamiseks erandite loendisse tippige kaks järgmist käsku. “Nginx Full” paketil on nii HTTP kui ka HTTPS pordid; seega võimaldab täispaketi lisamine nii liiklust sisse kui välja.

sudo ufw kustutamine lubab 'Nginx HTTP'- Staatuse nägemiseks tippige järgmine käsk

ufw staatus

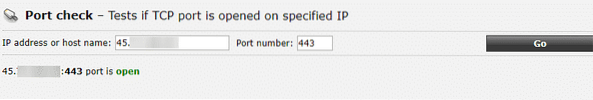

- Kontrollige välise veebisaidi porti 443, et see kindlasti avaneks. Kui port on avatud, siis öeldakse „443 port on avatud”

- Nüüd kasutage Certboti abil SSL-i sertifikaat domeenini. Domeeni määramiseks on vajalik parameeter D. Krüpteerime välja ühe sertifikaadi nii juur- kui ka www-alamdomeeni jaoks. Kui kummagi versiooni jaoks on ainult üks, annab brauseris hoiatuse, kui külastaja pääseb juurde teisele versioonile; seetõttu on oluline saada sertifikaat mõlema versiooni jaoks. sudo certbot - nginx -d nucuta.com -d www.tuum.com

- Certbot palub suunata kogu HTTP-liiklus HTTPS-i, kuid see pole vajalik, kuna see on juba tehtud ühes eelmises etapis.

- Nüüd navigeerige SSL Labi veebisaidile ja kontrollige sertifikaadi ja selle konfiguratsiooni kvaliteeti või muid probleeme. https: // www.ssllabs.com / ssltest /

- Kui praegune konfiguratsioon pole piisavalt turvaline, minge Mozilla SSL-i konfiguratsioonigeneraatorisse ja genereerige oma veebiserveri sätted. https: // mozilla.github.io / server-side-tls / ssl-config-generator /. Kuna siin kasutatakse Nginxit, kasutage veebiserverina kindlasti Nginxit. See pakub kolme võimalust, vahepealne, vana ja kaasaegne. Vana valik muudab veebisaidi ühilduvaks praktiliselt iga brauseriga, sealhulgas ül vanade brauseritega nagu IE 6, samas kui vahevalik muudab selle ideaalseks tavakasutajatele, moodne võimalus loob maksimaalse turvalisuse jaoks vajaliku konfiguratsiooni, kuid kuna veebisaidi kaubandus ei toimi korralikult vanemates brauserites. Seega on see väga soovitatav veebisaitide jaoks, kus turvalisus on peamine probleem.

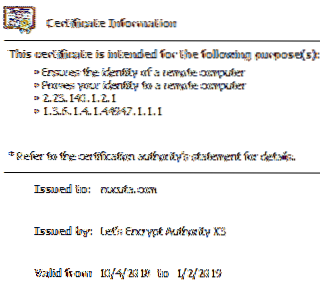

- Navigeerige oma veebisaidile ja klõpsake hiire parema nupuga lukuikooni ning seejärel valikut „Sertifikaat”, et näha sertifikaati.

- Kui see näitab tulevase kuupäeva pärast TO kehtivat alates valikust, mis tähendab, et sertifikaadi omandamise protsess on lõpule viidud. Siiski on oluline liiklus suunata domeeni asjakohasesse versiooni, näiteks saab HTTP- ja WWW-liiklust suunata HTTPS-i juurdomeeni, nagu selles juhendis näha. Sertifikaati uuendab certbot automaatselt; seega on see veebisaidi omanikule igavesti tasuta saadaval.

Phenquestions

Phenquestions