Sisendite desinfitseerimine on sisendite puhastamine, mistõttu sisestatud andmeid ei kasutata veebisaidi või serveri turvaaukude leidmiseks ega kasutamiseks.

Haavatav saidid on kas sanitaarsed või väga halvasti ja puudulikult puhastatud. See on kaudne rünnak. Kandevõime saadetakse Kaudselt ohver. The pahatahtlik kood lisatakse ründaja poolt veebisaidile ja siis saab see selle osaks. Alati, kui kasutaja (ohver) külastab veebileht, pahatahtlik kood viiakse brauserisse. Seega pole kasutaja midagi teadlik.

XSS-iga saab ründaja:

- Veebisaidi manipuleerimine, hävitamine või isegi õõnestamine.

- Paljastage tundlikud kasutajaandmed

- Kasutaja autentitud seansiküpsiste jäädvustamine

- Laadige üles andmepüügileht

- Suunake kasutajad pahatahtlikku piirkonda

XSS on viimase kümnendi jooksul olnud OWASPi esikümnes. Üle 75% pinnaveebist on XSS-i suhtes haavatav.

XSS-d on 4 tüüpi:

- Salvestatud XSS

- Peegeldunud XSS

- DOM-põhine XSS

- Pime XSS

Kui kontrollitakse XSS-i katmist, võib süstimise leidmine väsida. Enamik pentestereid kasutab töö tegemiseks XSS-i tööriistu. Protsessi automatiseerimine säästab mitte ainult aega ja vaeva, vaid veelgi olulisem - annab täpseid tulemusi.

Täna arutame mõningaid tasuta ja kasulikke tööriistu. Arutame ka nende installimise ja kasutamise üle.

XSSer:

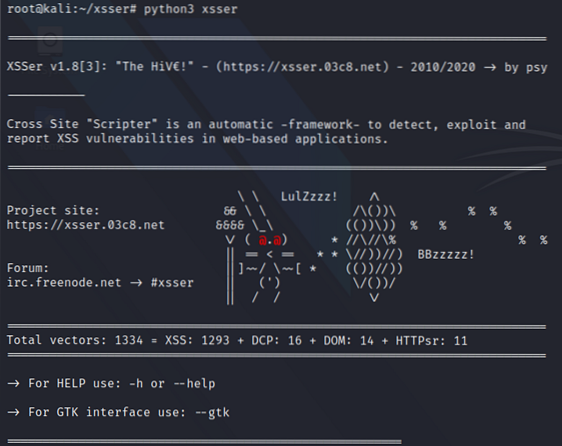

XSSer ehk saididevaheline skript on automaatne raamistik, mis aitab kasutajatel leida ja kasutada veebisaitide XSS-i haavatavusi. Sellel on eelinstallitud umbes 1300 haavatavusega teek, mis aitab paljudest WAF-idest mööda hiilida.

Vaatame, kuidas saame seda kasutada XSS-i haavatavuste leidmiseks!

Paigaldamine:

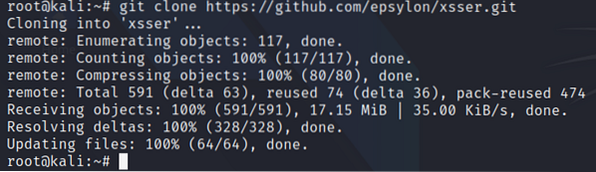

Peame kloonima xsser järgmisest GitHubi repost.

$ giti kloon https: // github.com / epsylon / xsser.git

Nüüd on xsser meie süsteemis. Liikuge kausta xsser ja käivitage seadistamine.py

$ cd xsser$ python3 seadistamine.py

See installib kõik juba installitud sõltuvused ja installib xsseri. Nüüd on aeg seda käivitada.

Käivitage GUI:

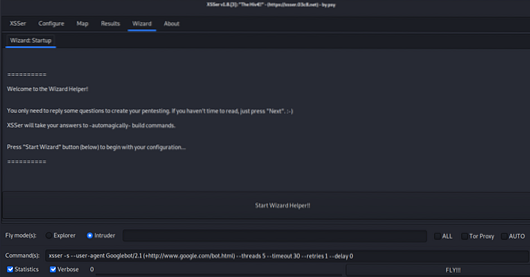

$ python3 xsser --gtkIlmub selline aken:

Kui olete algaja, minge viisardist läbi. Kui olete proff, soovitan XSSeri konfigureerida vahekaardi konfigureerimine kaudu teie enda vajadustele.

Käivita terminalis:

$ python3 xsser

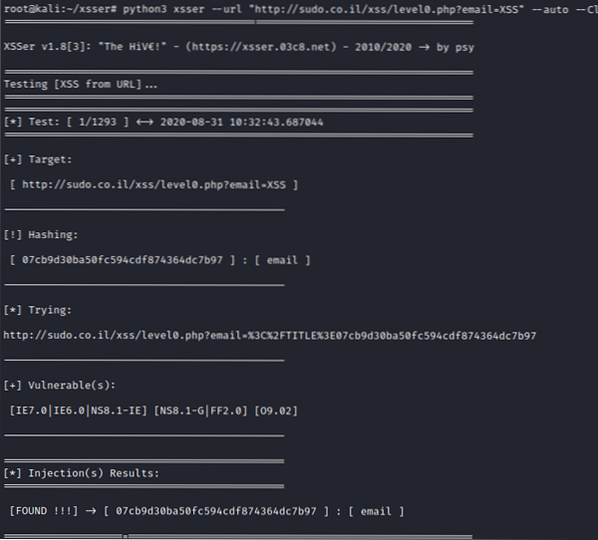

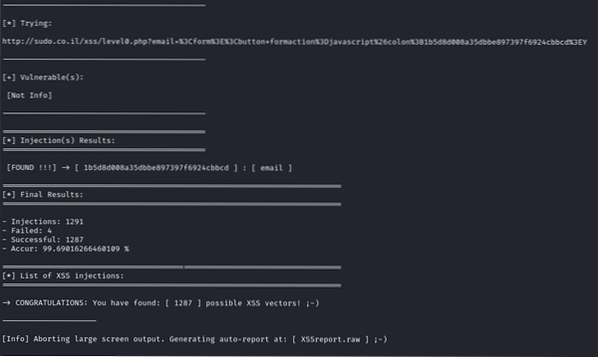

Siin on sait, mis kutsub teid XSS-i kasutama. Xsseri abil leiame mõne haavatavuse. Anname siht-URL-i xsserile ja see hakkab haavatavusi kontrollima.

Kui see on tehtud, salvestatakse tulemused faili. Siin on XSSreport.toores. Alati saate tagasi tulla, et näha, milline kasulikest koormustest töötab. Kuna tegemist oli algaja taseme väljakutsega, siis enamik haavatavustest on LEITUD siin.

XSSniper:

Saididevaheline snaiper, tuntud ka kui XSSniper, on veel üks mass-skannimise funktsioonidega xss-i avastamise tööriist. See skaneerib sihtmärgi GET-parameetrid ja süstib seejärel XSS-i kasulikku koormust.

Selle võimet indekseerida suhteliste linkide siht-URL-i peetakse veel üheks kasulikuks funktsiooniks. Iga leitud link lisatakse skannimisjärjekorda ja töödeldakse, nii et kogu veebisaiti on lihtsam testida.

Lõppkokkuvõttes ei ole see meetod lollikindel, kuid süstimispunktide massiline leidmine ja põgenemisstrateegiate testimine on hea heuristika. Kuna brauseri emuleerimist pole, peate avastatud süstid käsitsi testima erinevate brauseri xss-kaitsete vastu.

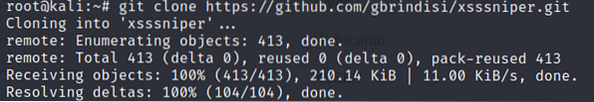

XSSniperi installimiseks toimige järgmiselt

$ giti kloon https: // github.com / gbrindisi / xsssniper.git

XSStrike:

See saididevaheline skriptide tuvastamise tööriist on varustatud:

- 4 käsitsi kirjutatud parserit

- intelligentne kasuliku koormuse generaator

- võimas sulav mootor

- uskumatult kiire roomik

See käsitleb nii peegeldatud kui ka DOM XSS-i skannimist.

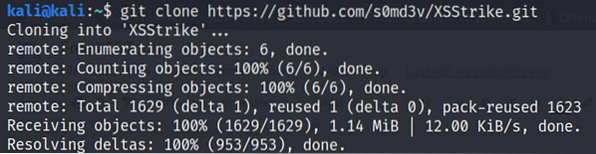

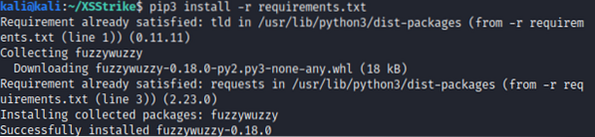

Paigaldamine:

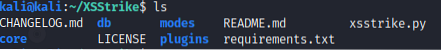

$ ls

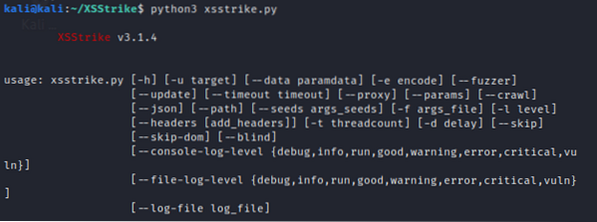

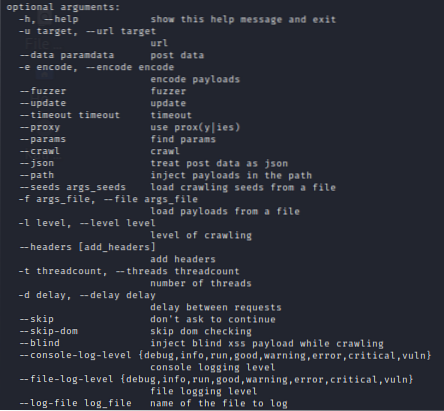

Kasutamine:

Valikulised argumendid:

Ühe URL-i skannimine:

$ python xsstrike.py -u http: // näide.com / otsing.php?q = päringRoomamise näide:

$ python xsstrike.py -u "http: // näide.com / leht.php "- indekseerimineXSS jahimees:

See on hiljuti käivitatud raamistik selles XSS-i haavatavuste valdkonnas koos lihtsa haldamise, korraldamise ja jälgimisega. Üldiselt töötab see, hoides konkreetseid logisid veebilehtede HTML-failide kaudu. Mis tahes tüüpi saididevaheliste skriptide haavatavuste, sealhulgas pimeda XSS-i leidmiseks (mida tavaliselt sageli vahele jäetakse), on eeliseks tavaliste XSS-tööriistade ees.

Paigaldamine:

$ sudo apt-get install git (kui see pole veel installitud)$ giti kloon https: // github.com / kohustuslik programmer / xsshunter.git

Konfiguratsioon:

- käivitage konfiguratsiooniskript järgmiselt:

$ ./ genereerida_konfig.py- nüüd käivitage API nimega

$ sudo apt-get install python-virtualenv python-dev libpq-dev libffi-dev$ cd xsshunter / api /

$ virtualenv env

$ . env / bin / activate

$ pip install -r nõuded.txt

$ ./ apiserver.py

GUI-serveri kasutamiseks peate järgima ja täitma järgmised käsud:

$ cd xsshunter / gui /$ virtualenv env

$ .env / bin / activate

$ pip install -r nõuded.txt

$ ./ guiserver.py

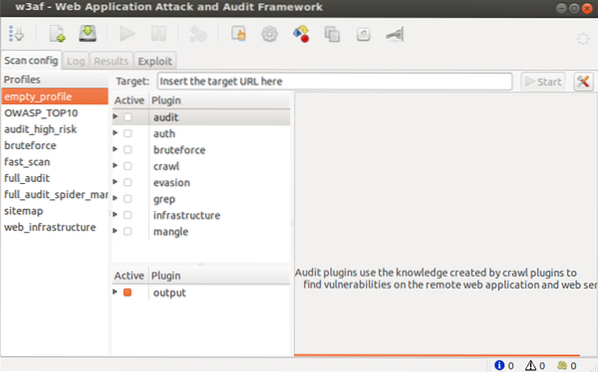

W3af:

Teine avatud lähtekoodiga haavatavuse testimise tööriist, mis kasutab peamiselt JS-i konkreetsete veebilehtede haavatavuse testimiseks. Peamine nõue on tööriista konfigureerimine vastavalt teie nõudmistele. Kui see on tehtud, teeb see tõhusalt oma tööd ja tuvastab XSS-i haavatavused. See on pistikprogrammipõhine tööriist, mis jaguneb peamiselt kolme ossa:

- Core (põhiliseks toimimiseks ja pistikprogrammide teekide pakkumiseks)

- UI

- Pistikprogrammid

Paigaldamine:

W3af-i installimiseks oma Linuxi süsteemi toimige järgmiselt

Kloonige GitHubi repo.

$ sudo git kloon https: // github.com / andresriancho / w3af.gitInstallige versioon, mida soovite kasutada.

> Kui soovite kasutada GUI versiooni:

$ sudo ./ w3af_guiKui eelistate kasutada konsooliversiooni:

$ sudo ./ w3af_consoleMõlemad nõuavad sõltuvuste installimist, kui need pole veel installitud.

Skript luuakse aadressil / tmp / script.sh, mis installib teie jaoks kõik sõltuvused.

W3af-i GUI-versioon on järgmine:

Vahepeal on konsooliversioon traditsiooniline terminali (CLI) väljanägemise tööriist.

Kasutamine

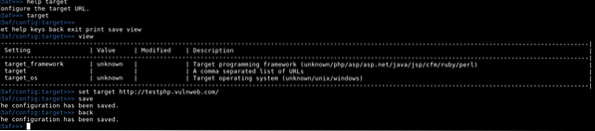

1. Konfigureerige sihtmärk

Sihtmärgi menüü käivitamise käsk seadke sihtmärk TARGET_URL.

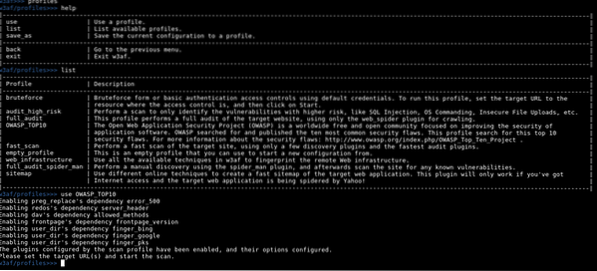

2. Konfigureerige auditiprofiil

W3af on varustatud mõne profiiliga, millel on auditi käivitamiseks juba korralikult konfigureeritud pistikprogrammid. Profiili kasutamiseks käivitage käsk, kasutage profiili PROFILE_NAME.

3. Seadista pistikprogramm

4. Config HTTP

5. Käivita audit

Lisateabe saamiseks minge aadressile http: // w3af.org /:

Lõpetamine:

Need tööriistad on lihtsalt tilk ookeanis kuna Internet on täis hämmastavaid tööriistu. XSS-i tuvastamiseks saab kasutada ka selliseid tööriistu nagu Burp ja webscarab. Samuti müts maha imelise avatud lähtekoodiga kogukonna ees, mis pakub välja põnevaid lahendusi igale uuele ja ainulaadsele probleemile.

Phenquestions

Phenquestions