Btrfs-failisüsteemi taseme krüptimise funktsioon pole endiselt saadaval. Kuid võite kasutada näiteks kolmanda osapoole krüptimisriista dm-krüpt krüptida kogu teie Btrfs-failisüsteemi mäluseadmed.

Selles artiklis näitan teile, kuidas krüptida Btrfs-failisüsteemi lisatud salvestusseadmed dm-crypt abil. Alustame siis.

Lühendid

- LUKS - Linuxi ühendatud võtme seadistamine

- HDD - Kõvaketas

- SSD - Tahkis-ajam

Eeldused

Selle artikli järgimiseks toimige järgmiselt

- Peate töötama kas Fedora 33 tööjaama või Ubuntu 20.04 LTS Linuxi levitamine teie arvutis.

- Teie arvutis peab olema tasuta HDD / SSD.

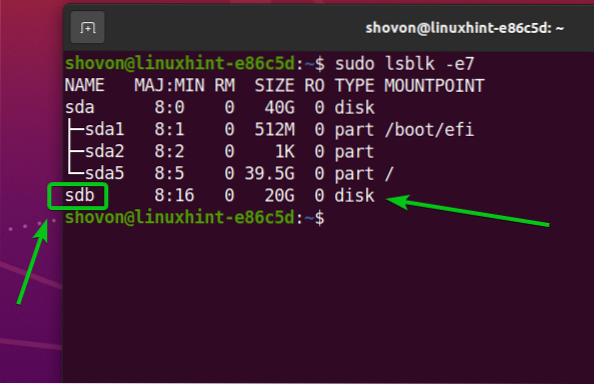

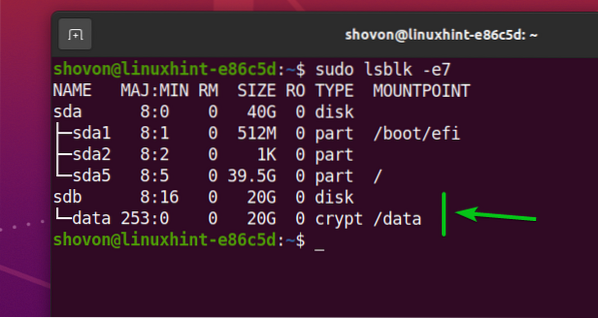

Nagu näete, on mul kõvaketas sdb minu Ubuntu 20-s.04 LTS-masin. Krüpteerin selle ja vormindan failisüsteemiga Btrfs.

$ sudo lsblk -e7

Nõutavate pakettide installimine Ubuntu 20-le.04 LTS

Salvestusseadmete krüptimiseks ja Btrfs-failisüsteemiga vormindamiseks peab teil olema btrfs-progs ja krüptikomplekt teie Ubuntu 20 installitud paketid.04 LTS-masin. Õnneks on need paketid saadaval Ubuntu 20 ametlikus paketihoidlas.04 LTS.

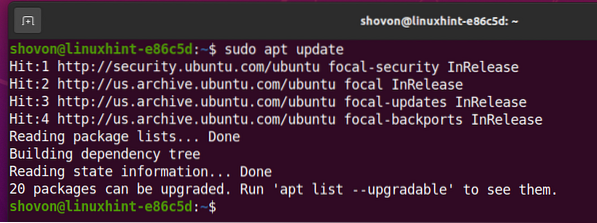

Kõigepealt värskendage APT paketi hoidla vahemälu järgmise käsuga:

$ sudo apt värskendus

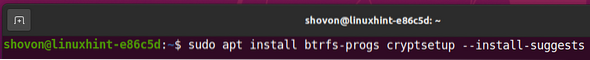

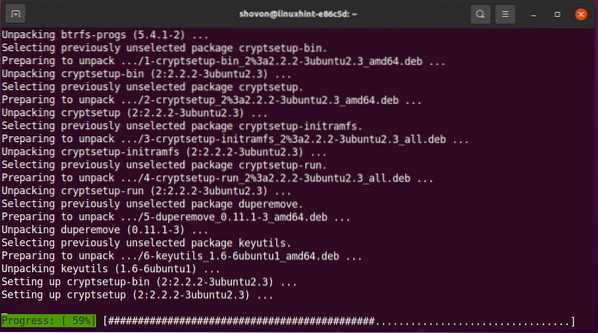

Paigaldama btrfs-progs ja krüptikomplekt, käivitage järgmine käsk:

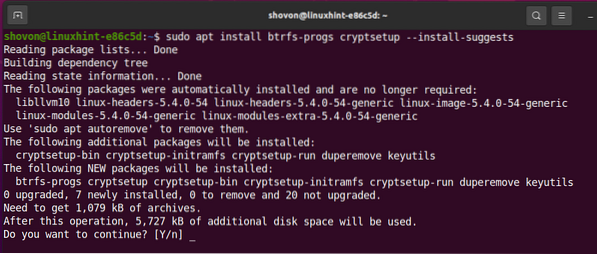

Installimise kinnitamiseks vajutage Y ja seejärel vajutage <Sisenema>.

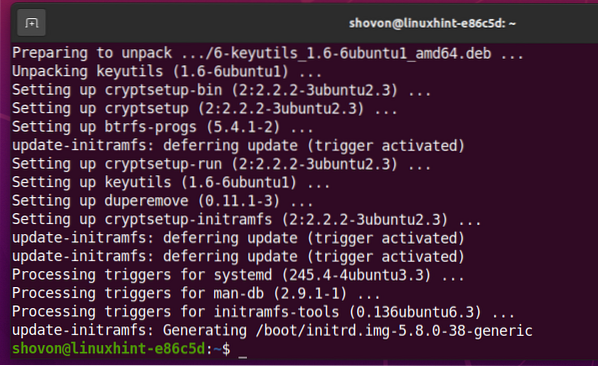

The btrfs-progs ja krüptikomplekt pakette ja nende sõltuvusi installitakse.

The btrfs-progs ja krüptikomplekt Siinkohal tuleks installida paketid.

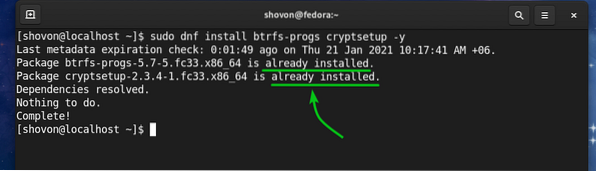

Nõutavate pakettide installimine Fedora 33-le

Salvestusseadmete krüptimiseks ja Btrfs-failisüsteemiga vormindamiseks peab teil olema btrfs-progs ja krüptikomplekt teie Fedora 33 tööjaama masinasse installitud paketid. Õnneks on need paketid saadaval Fedora 33 Workstationi ametlikus paketihoidlas.

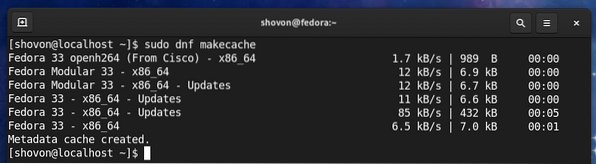

Kõigepealt värskendage DNF-i paketi hoidla vahemälu järgmise käsuga:

$ sudo dnf makecache

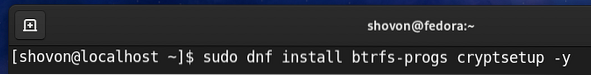

Paigaldama btrfs-progs ja krüptikomplekt, käivitage järgmine käsk:

Fedora 33 Workstation kasutab vaikimisi failisüsteemi Btrfs. Seega on tõenäolisem, et teil on need paketid juba installitud, nagu näete alloleval ekraanipildil. Kui neid mingil põhjusel ei installita, siis need ka paigaldatakse.

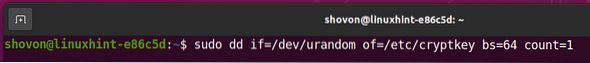

Krüptovõtme genereerimine

Enne kui saate oma salvestusseadmeid krüptida krüptikomplekt, peate genereerima 64 baiti pika juhusliku võtme.

Võite luua oma krüptovõtme ja salvestada selle / etc / cryptkey fail järgmise käsuga:

$ sudo dd kui = / dev / urandom = / etc / cryptkey bs = 64 loeb = 1

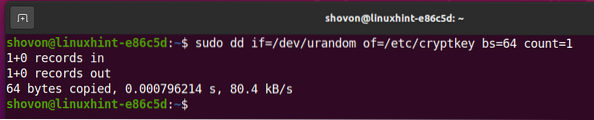

Uus krüptovõti tuleks genereerida ja salvestada / etc / cryptkey faili.

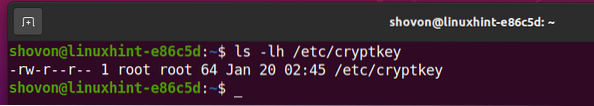

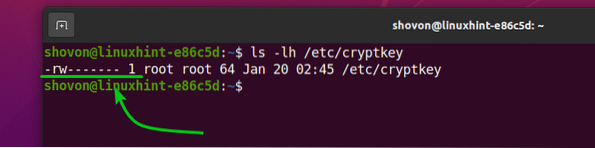

Krüptovõtme fail / etc / cryptkey saab vaikimisi kõigile lugeda, nagu näete alloleval ekraanipildil. See on turvarisk. Me tahame ainult juur kasutaja saaks lugeda / kirjutada / etc / cryptkey fail.

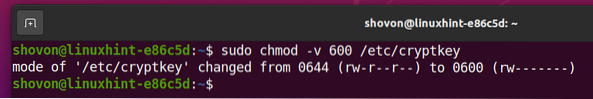

Lubada ainult juurkasutajal lugeda / kirjutada / etc / cryptkey fail, muutke faili õigusi järgmiselt:

Nagu näete, on ainult juur kasutajal on. loa / kirjutamise (rw) luba / etc / cryptkey faili. Nii et keegi teine ei näe, mis seal on / etc / cryptkey faili.

Salvestusseadmete krüptimine dm-crypt abil

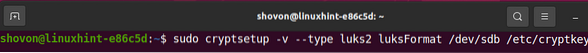

Nüüd, kui olete loonud krüptovõtme, saate krüptida oma mäluseadme. ütleme, sdb, LUKS v2 (versioon 2) ketta krüptimise tehnoloogiaga järgmiselt:

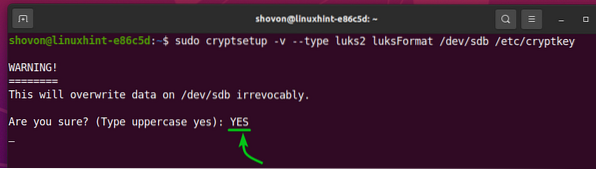

$ sudo cryptsetup -v --type luks2 luksFormat / dev / sdb / etc / cryptkey

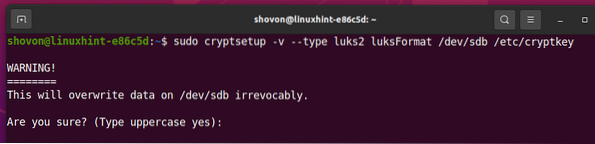

krüptikomplekt palub teil krüptimistoimingut kinnitada.

MÄRGE: Kõik teie kõvaketta / SSD andmed tuleks eemaldada. Nii et enne HDD / SSD krüptimist proovige kindlasti kõik oma olulised andmed teisaldada.

Ketta krüptimise kinnitamiseks sisestage JAH (suurtähtedega) ja vajutage

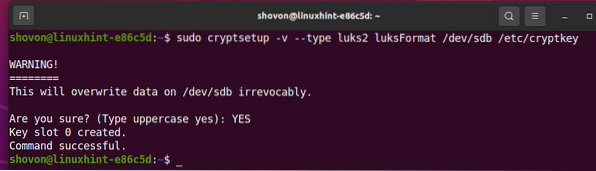

Sel hetkel salvestusseade / dev / sdb tuleks krüptida krüptovõtmega / etc / cryptkey.

Krüptitud salvestusseadmete avamine

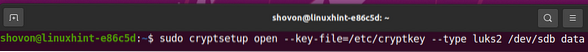

Kui olete mäluseadme krüptinud krüptikomplekt, peate selle avama krüptikomplekt tööriist selle kasutamiseks.

Võite avada krüptitud mäluseadme sdb ja kaardistage see oma arvutisse kui andmed järgmiselt:

$ sudo cryptsetup open --key-file = / etc / cryptkey --type luks2 / dev / sdb data

Nüüd on dekrüpteeritud salvestusseade tees saadaval / dev / mapper / data. Peate looma soovitud failisüsteemi / dev / mapper / andmeseade ja paigaldage / dev / mapper / andmeseade selle asemel / dev / sdb nüüdsest peale.

Btrfs-failisüsteemi loomine krüptitud seadmetele:

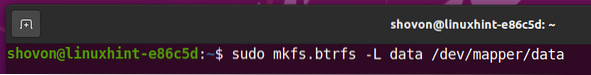

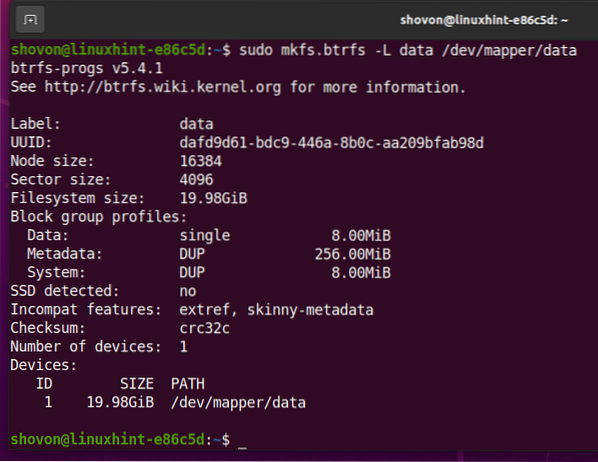

Dekrüpteeritud salvestusseadmesse Btrfs-failisüsteemi loomiseks / dev / mapper / data sildi andmetega käivitage järgmine käsk:

$ sudo mkfs.btrfs -L andmed / dev / kaardistaja / andmed

Btrfs-failisüsteem tuleks luua / dev / mapper / andmesalvestusseade, mis dekrüpteeritakse salvestusseadmest / dev / sdb (krüptitud LUKS 2-ga).

Krüpteeritud Btrfs-failisüsteemi ühendamine

Saate ühendada ka varem loodud Btrfs-failisüsteemi.

Oletame, et soovite installida Btrfs-i failisüsteemi, mille olete varem loonud / andmed kataloogi.

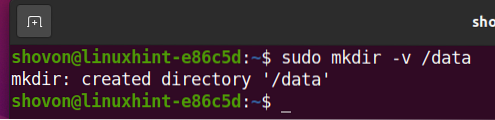

Niisiis, looge / andmed kataloogi järgmiselt:

$ sudo mkdir -v / data

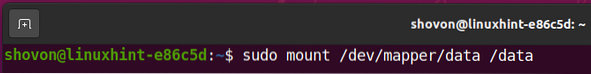

Btrfs-i failisüsteemi ühendamiseks loodud / dev / mapper / andmesalvestusseade aastal / andmed kataloogi, käivitage järgmine käsk:

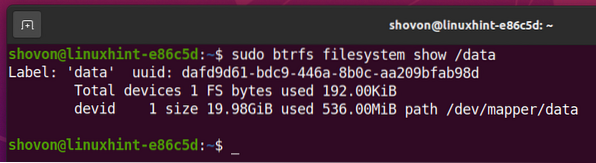

Nagu näete, lõi krüpteeritud mäluseadmesse Btrfs-failisüsteem sdb on paigaldatud / andmed kataloogi.

Krüptitud Btrfs-failisüsteemi automaatne ühendamine alglaadimise ajal

Krüptitud Btrfs-failisüsteemi saab ühendada ka käivitamise ajal.

Krüptitud Btrfs-failisüsteemi ühendamiseks alglaadimisel peate:

- dekrüpteerida mäluseade / dev / sdb alglaadimise ajal / etc / cryptkey krüptovõtme fail

- dekrüpteeritud mäluseade / dev / mapper / data Euroopa / andmed kataloogi

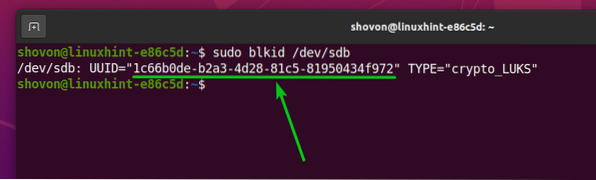

Esmalt leidke UUID sdb krüpteeritud salvestusseade järgmise käsuga:

$ sudo blkid / dev / sdb

Nagu näete, on UUID sdb krüptitud salvestusseade on 1c66b0de-b2a3-4d28-81c5-81950434f972. Teie jaoks on see erinev. Niisiis, muutke seda edaspidi kindlasti oma omaga.

Automaatne dekrüpteerimine sdb mäluseade alglaadimise ajal, peate selle jaoks sisestama / etc / crypttab faili.

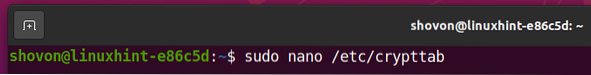

Ava / etc / crypttab faili nano tekstiredaktor järgmiselt:

$ sudo nano / etc / crypttab

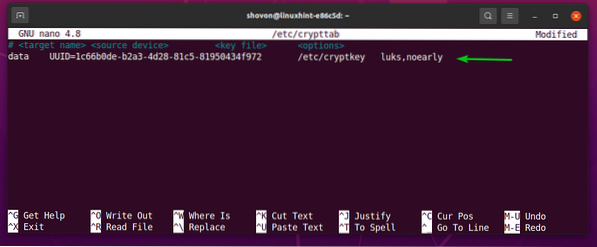

Lisage järgmise rea lõppu / etc / crypttab fail, kui kasutate kõvaketast.

Lisage järgmise rea lõppu / etc / crypttab fail, kui kasutate SSD-d.

data UUID = 1c66b0de-b2a3-4d28-81c5-81950434f972 / etc / cryptkey luks, noearly, visakeKui olete valmis, vajutage <Ctrl> + X, järgneb Y, ja <Sisenema> salvestamiseks / etc / crypttab faili.

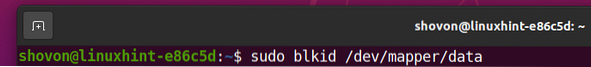

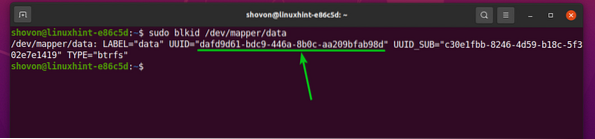

Nüüd leidke dekrüpteeritud UUID / dev / mapper / data salvestusseade järgmise käsuga:

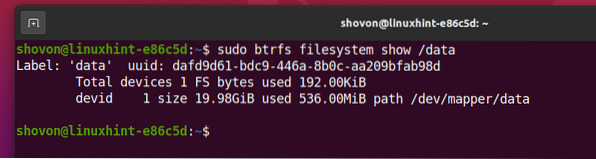

Nagu näete, on UUID / dev / mapper / data dekrüpteeritud salvestusseade on dafd9d61-bdc9-446a-8b0c-aa209bfab98d. Teie jaoks on see erinev. Niisiis, muutke seda edaspidi kindlasti oma omaga.

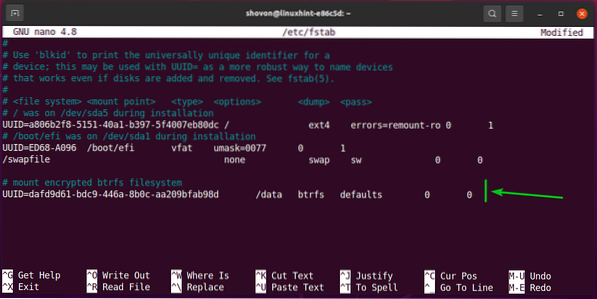

Dekrüpteeritud salvestusseadme automaatseks ühendamiseks / dev / mapper / data kataloogis / data alglaadimise ajal peate selle jaoks sisestama / etc / fstab faili.

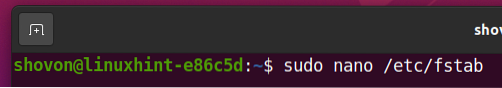

Ava / etc / fstab fail koos nano tekstiredaktor järgmiselt:

$ sudo nano / etc / fstab

Nüüd lisage järgmise rea lõppu / etc / fstab fail:

Kui olete valmis, vajutage <Ctrl> + X, järgneb Y, ja <Sisenema> salvestamiseks / etc / fstab faili.

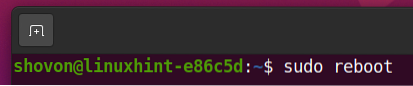

Lõpuks taaskäivitage arvuti, et muudatused jõustuksid.

Krüpteeritud salvestusseade sdb dekrüpteeritakse a andmed salvestusseade ja andmed mäluseade on paigaldatud / andmed kataloogi.

Nagu näete, on dekrüpteeritud failisüsteem Btrfs / dev / mapper / data mäluseade on paigaldatud / andmed kataloogi.

Järeldus

Selles artiklis olen teile näidanud, kuidas krüpteerida seadmega LUKS 2 krüpteerimistehnoloogia abil krüptokomplektiga. Samuti saate teada, kuidas krüptitud salvestusseadet dekrüpteerida ja vormindada ka Btrfs-failisüsteemiga. Nagu ka see, kuidas krüpteeritud salvestusseade automaatselt dekrüpteerida ja see alglaadimisel ühendada. See artikkel peaks aitama teil Btrfs-failisüsteemi krüptimisega alustada.

Phenquestions

Phenquestions