Tavaliselt tuleb juurkomplekti olemasolu tuvastamisel ohvril operatsioonisüsteem ja värske riistvara uuesti installida, analüüsida asendatavasse faili ja halvimal juhul on vaja riistvara välja vahetada.Oluline on esile tuua valepositiivsete võimaluste olemasolu, see on chkrootkiti peamine probleem, seetõttu on ohu avastamisel soovitatav enne meetmete võtmist käivitada täiendavad alternatiivid, samuti tutvustatakse selles õpetuses lühidalt rkhunterit kui alternatiivi. Samuti on oluline öelda, et see õpetus on optimeeritud Debiani ja Linuxi distributsioonide kasutajate jaoks, teiste distributsioonide kasutajate ainus piirang on installi osa, chkrootkiti kasutamine on kõigi distrode jaoks sama.

Kuna juurkomplektidel on pahatahtliku tarkvara varjamine oma eesmärkide saavutamiseks mitmel viisil, pakub Chkrootkit nende võimaluste pakkumiseks mitmesuguseid tööriistu. Chkrootkit on tööriistakomplekt, mis sisaldab peamist programmi chkrootkit ja täiendavaid teeke, mis on loetletud allpool:

chkrootkit: Peamine programm, mis kontrollib, kas operatsioonisüsteemi kahendfailides pole juurkomplekti muudatusi, et teada saada, kas kood oli võltsitud.

ifpromisc.c: kontrollib, kas liides on hägusas režiimis. Kui võrguliides on ebaselges režiimis, saab ründaja või pahatahtlik tarkvara seda võrguliikluse hõivamiseks kasutada, et seda hiljem analüüsida.

chklastlog.c: kontrollib viimase logi kustutusi. Lastlog on käsk, mis näitab teavet viimaste sisselogimiste kohta. Ründaja või juurkomplekt võib tuvastamise vältimiseks faili muuta, kui sysadmin kontrollib seda käsku sisselogimisteabe saamiseks.

chkwtmp.c: kontrollib wtmp kustutusi. Sarnaselt eelmise skriptiga kontrollib chkwtmp faili wtmp, mis sisaldab teavet kasutajate sisselogimiste kohta, et proovida selles muudatusi tuvastada juhul, kui juurkomplekt muutis sissekandeid sissetungide tuvastamise vältimiseks.

check_wtmpx.c: See skript on sama, mis ülaltoodud, kuid Solarise süsteemid.

chkproc.c: kontrollib Trooja hobuste märke LKM-is (laaditavad kernelmoodulid).

chkdirid.c: täidab ülaltooduga sama funktsiooni, kontrollib troojalasi tuumamoodulites.

stringid.c: kiire ja määrdunud stringide asendamine, mille eesmärk on varjata juurkomplekti olemust.

chkutmp.c: see sarnaneb chkwtmp-ga, kuid kontrollib selle asemel utmp-faili.

Kõik ülalmainitud skriptid käivitatakse meie käivitamisel chkrootkit.

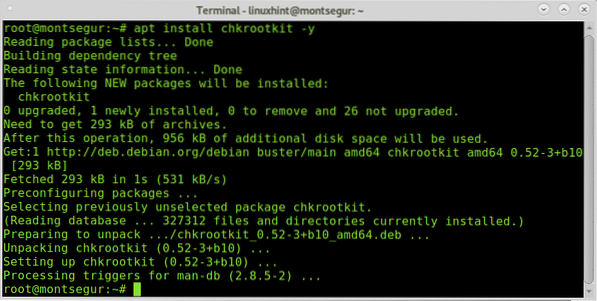

Chkrootkiti installimise alustamiseks Debianis ja Linuxi põhistes distributsioonides käivitage:

# apt installi chkrootkit -y

Kui see on installitud, käivitage see:

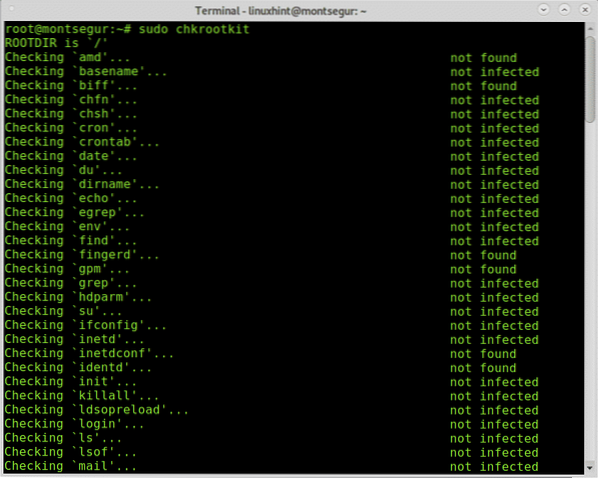

# sudo chkrootkit

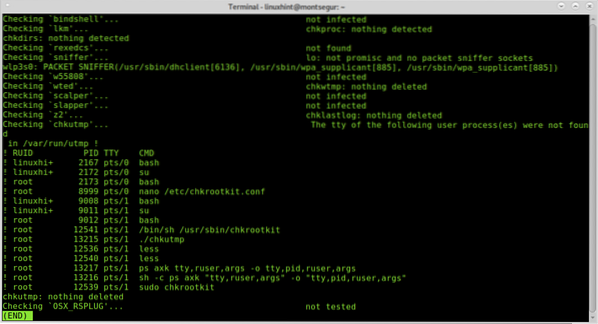

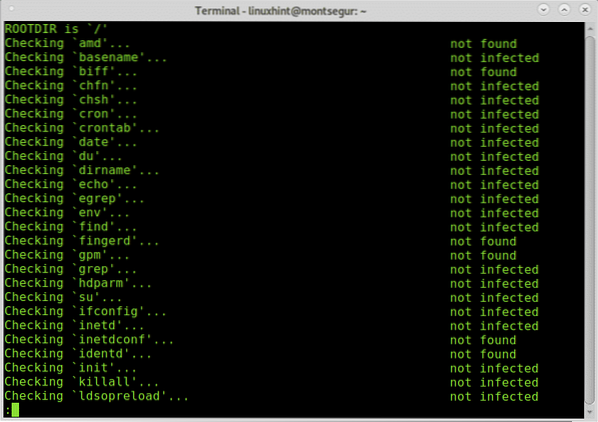

Protsessi ajal näete, et kõik skriptid, mis integreerivad chkrootkit, täidetakse igaüks.

Mugavama vaate saate kerimisega, lisades toru ja vähem:

# sudo chkrootkit | vähem

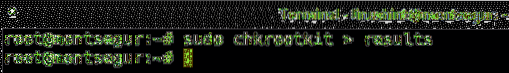

Tulemusi saate ka faili eksportida järgmise süntaksiga:

# sudo chkrootkit> tulemused

Seejärel väljundi tüübi nägemiseks:

# vähem tulemust

Märge: võite asendada "tulemused" iga nime jaoks, mille soovite väljundfailile anda.

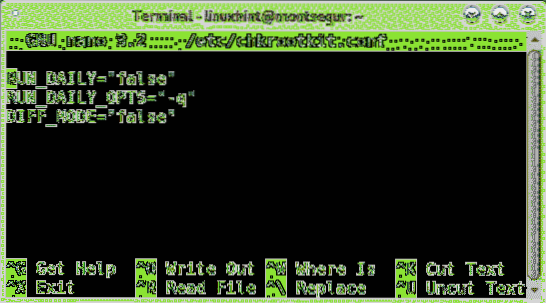

Vaikimisi peate käivitama chkrootkiti käsitsi, nagu eespool selgitatud, kuid saate igapäevaseid automaatseid skaneeringuid määratleda, redigeerides chkrootkiti konfiguratsioonifaili, mis asub aadressil / etc / chkrootkit.conf, proovige seda nano või mis tahes tekstiredaktori abil:

# nano / etc / chkrootkit.konf

Igapäevase automaatse skannimise saavutamiseks esimene rida, mis sisaldab RUN_DAILY = ”vale” tuleks muuta RUN_DAILY = ”tõene”

Nii peaks see välja nägema:

Vajutage CTRL+X ja Y salvestamiseks ja väljumiseks.

Rootkit Hunter, alternatiiv chkrootkitile:

Teine võimalus chkrootkiti jaoks on RootKit Hunter, see on ka täiendus, arvestades, et kui leidsite juurkomplektid, kasutades ühte neist, on valepositiivide viskamiseks alternatiivi kasutamine kohustuslik.

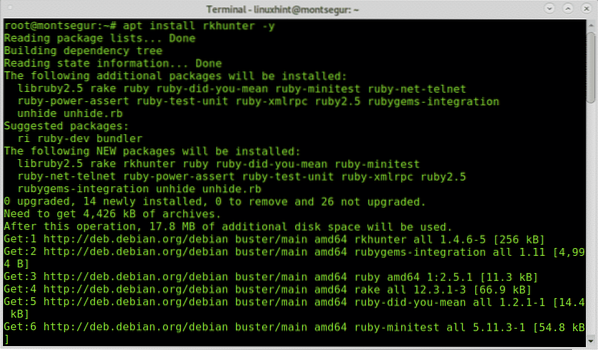

RootKitHunteriga alustamiseks installige see käivitades:

# apt install rkhunter -y

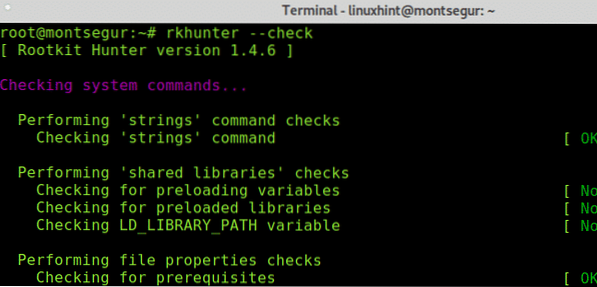

Pärast installimist käivitage katse käivitamiseks järgmine käsk:

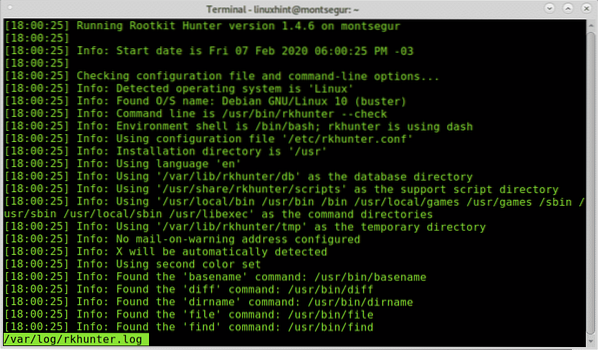

# rkhunter - kontrollNagu näete, on RkHunteri esimese sammuna nagu chkrootkit süsteemibinaaride, aga ka teekide ja stringide analüüs:

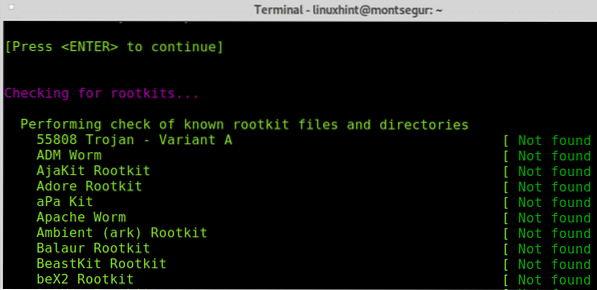

Nagu näete, palub RkHunter vastupidiselt chkrootkitile järgmiste sammude jätkamiseks vajutada sisestusklahvi ENTER, varem kontrollis RootKit Hunter süsteemi kausta- ja teeke, nüüd läheb see teadaolevate juurkomplektide jaoks:

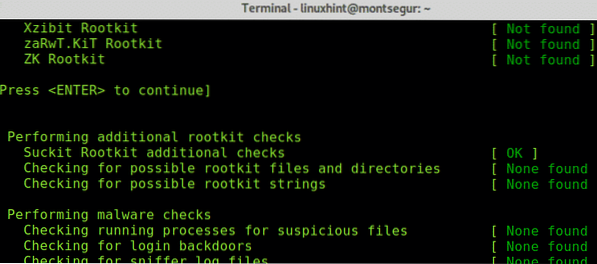

Vajutage ENTER, et lasta RkHunteril juurkomplektide otsimisega edasi minna:

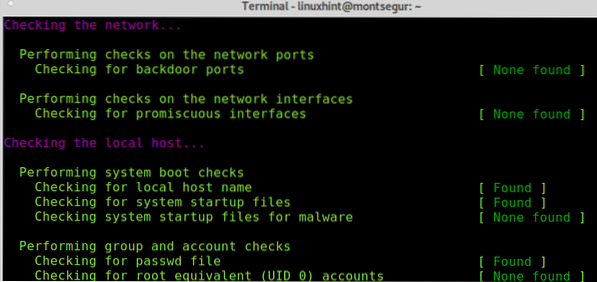

Seejärel, nagu chkrootkit, kontrollib see teie võrguliideseid ja ka sadamaid, mida teatavasti kasutavad tagauksed või troojalased:

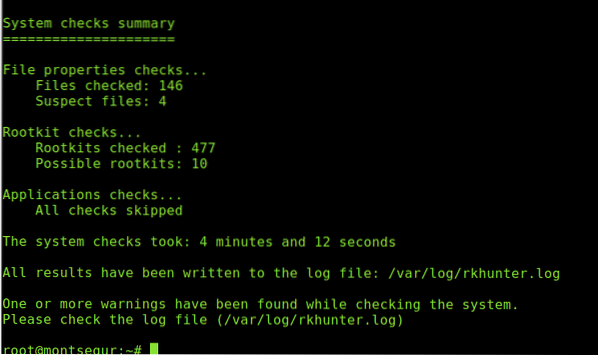

Lõpuks prindib see tulemuste kokkuvõtte.

Saate alati juurde pääseda aadressile / var / log / rkhunter.logi:

Kui kahtlustate, et teie seade võib olla juurkomplektiga nakatunud või ohustatud, võite järgida aadressil loetletud soovitusi https: // linuxhint.com / detect_linux_system_hacked /.

Loodan, et leiate selle õpetuse teemal chkrootkiti installimine, konfigureerimine ja kasutamine. Järgige LinuxHinti, et saada rohkem näpunäiteid ja värskendusi Linuxi ja võrgu kohta.

Phenquestions

Phenquestions