Lühidalt öeldes on SSH või 'turvaline kest' krüptitud protokoll, millega saate serveriga ühenduse luua kaugelt ja pääseda juurde sellega seotud teabele. See pakub palju turvalisemat sisselogimisviisi, et pakkuda turvalist sisselogimisviisi turvalisust kahjustamata.

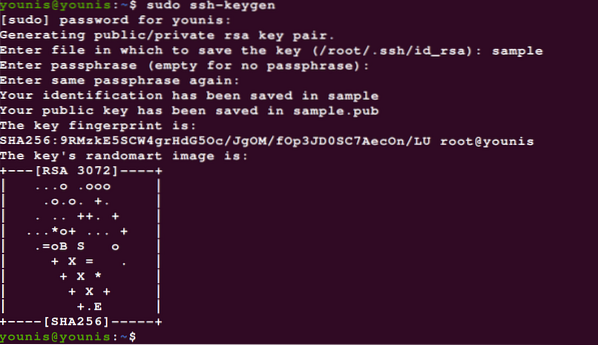

1. samm: looge võtmepaar

Alustame võtmepaari loomisega kliendi süsteemis kõigepealt juurjuurdepääsuga tüübi järgi järgmiselt:

$ ssh-keygen

See käivitab uusima ssh-keygeni 3072-bitise RSA võtmepaari loomiseks vaikimisi. Suurema võtme genereerimiseks võite lisada lipu -b 4086. Vajutage sisestusklahvi ja see salvestab võtmepaari .ssh / alamkataloog. Pange tähele, et kui olete külaline serveris, kus võti oli juba installitud, küsib viip, kas soovite selle üle kirjutada või mitte. Sellisel juhul sisestage jah-märgiks y.

Järgmisena küsib viip, kas soovite parooli lisada. Võite loobuda, kuid soovitame selle lisada. See tugevdab turvaprotokolli, pakkudes selleks volitamata kasutajale täiendavat kaitsekihti, mida mööda minna.

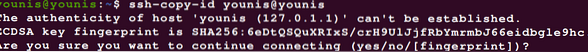

2. samm: kopeerige avalik võti oma serverisse

Järgmisena peame viima avaliku võtme teie ubuntu serverisse.

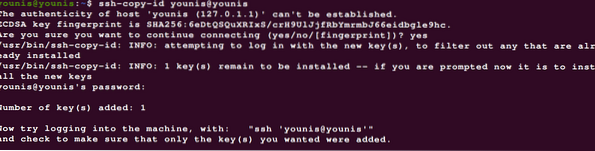

Ssh-copy-id utiliiti saate kasutada järgmise käsu abil:

$ ssh-copy-id kasutajanimi @ server_host

See peaks trikki tegema vaid mõne sekundi jooksul. Kui võti on edukalt kopeeritud, jätkake kolmanda sammuga.

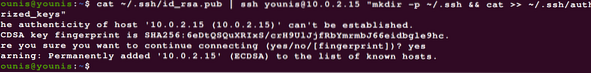

Mõnikord juhtub, et meetod ssh-copy-id ebaõnnestub või pole lihtsalt saadaval. Sellisel juhul peate selle kopeerima paroolipõhise SSH-i kaudu. Selle saate teha käsu kass abil ja lisage sisule lisamiseks sümbol >> selle asemel, et see üle kirjutada.

$ kass ~ /.ssh / id_rsa.pubi | ssh remote_username @ server_ip_address"mkdir -p ~ /.ssh && kass >> ~ /.ssh / Authorized_keys "

Kui loote ühenduse uue hostiga esimest korda, kuvab teie süsteem teile midagi sellist:

Sisestage lihtsalt jah ja vajutage nuppu Enter. Seejärel sisestage parool kasutaja juurdepääsukontole ja avalik võti kopeeritakse teie Ubuntu serverisse.

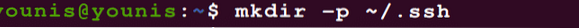

Kui paroolipõhine SSH-juurdepääs teile mingil põhjusel keelatakse, ei saa te avalikku võtit alati käsitsi kopeerida. Lisage ~ /.ssh / volitatud_klahvid id_rsa-le.pubifail kaugseadmes. Järgmisena logige sisse oma kaugserveri kontole ja kontrollige, kas ~ SSH-kataloog on olemas. Kui ei, sisestage:

$ mkdir -p ~ /.ssh

Nüüd peate lihtsalt lisama võtme:

$ echo public_key_string >> ~ /.ssh / volitatud_klahvid

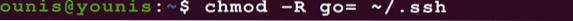

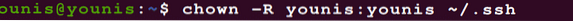

Veenduge ka, et kasutate ~ SSH / KASUTAJA kataloog ja MITTE juurkataloog:

$ chown -R younis: younis ~ /.ssh

3. samm: autentige SSH-võtmed

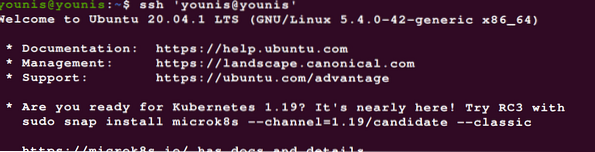

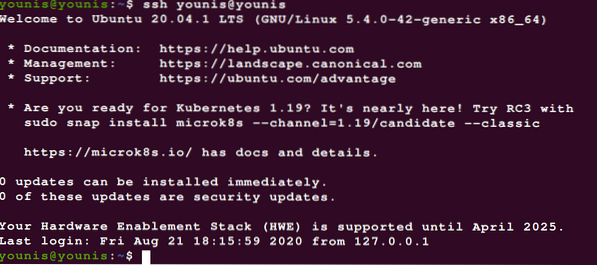

Järgmine samm on SSH-võtmete autentimine Ubuntu serveris. Kõigepealt logige sisse oma kaughosti:

$ ssh kasutajanimi @ remote_host

Teil palutakse sisestada 2. etapis lisatud paroolivõti. Tippige see alla ja jätkake. Autentimine võtab mõnda aega ja kui see on tehtud, suunatakse teid oma Ubuntu serveri uude interaktiivsesse kesta

4. samm: keelake parooli autentimine

Kui SSH-võtmed on autentitud, ei vaja te enam parooli autentimissüsteemi.

Kui parooli autentimine on teie serveris lubatud, on see endiselt altid volitamata kasutajale toorjõurünnakute kaudu. Seega oleks parem, kui keelaksite paroolipõhise autentimise.

Esmalt kontrollige, kas SSH-võtmepõhine autentimine on selle jaoks krunditud juur selles serveris. Kui see on nii, siis peaksite selle muutma selle serveri sudo privilegeeritud kasutaja juurdepääsukontoks, et administraatori juurdepääs oleks teile avatud hädaolukorras või kui süsteem seisab silmitsi kahtlaste toimingutega.

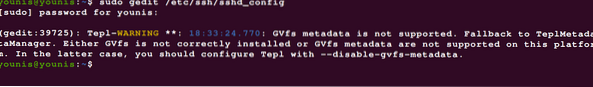

Kui olete oma kaugjuurdepääsukontole andnud administraatoriõigused, logige SSH-võtmetega kaugserverisse kas juur- või sudoõigustega. Seejärel kasutage SSH-deemoni konfiguratsioonifailile juurdepääsu saamiseks järgmist käsku:

$ sudo gedit / etc / ssh / sshd_config

Kui fail on nüüd avatud, otsige kataloogi 'PasswordAuthentication' ja tippige järgmine, et keelata parooli autentimine ja paroolipõhised SSH-i sisselogimised.

$ / etc / ssh / sshd_config…

Parooli autentimise nr

…

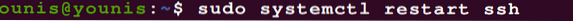

Nende muudatuste nägemiseks peate sshd-teenuse taaskäivitama järgmise käsu abil:

$ sudo systemctl taaskäivitage ssh

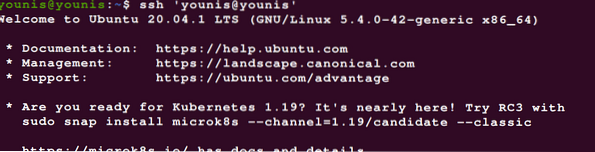

Ettevaatusabinõuna avage enne praeguse seansi sulgemist uus terminaliaken ja kontrollige, kas SSH-teenus töötab õigesti.

Kinnitatud SSH-võtmetega peaksite nägema, et kõik töötab tavapäraselt. Võite väljuda kõigist praegustest serveriseanssidest.

Järeldus

Nüüd, kui teil on olemas SSH-võtmepõhine autentimissüsteem, pole teil enam vaja haavatavat parooli autentimissüsteemi, kuna saate lihtsalt paroolita sisse logida. Loodan, et leiate sellest õpetusest abi.

Phenquestions

Phenquestions