Internet Control Message Protocol ehk ICMP on protokoll, mida kasutatakse võrgus olevate hostide ühenduvuse kontrollimiseks. Samuti saame seda protokolli kasutada probleemide diagnoosimiseks võrgus. Kuid turvalisuse seisukohalt saab seda keegi kasutada ka DDoS-i rünnaku sooritamiseks. Pingi üleujutus või jaotatud teenuse keelamise (DDoS) rünnak on rünnaku vorm, mille korral keegi saadab hostile palju pingitaotlusi ja host muutub tavapärasele liiklusele peaaegu kättesaamatuks. Sellise olukorra vältimiseks blokeerivad võrguadministraatorid tavaliselt oma võrgus ICMP-d. Selles artiklis õpime, kuidas saab IP-tabeleid kasutada meie serveris ICMP-i blokeerimiseks.

Mis on IP-tabelid?

IP Tables on tulemüüri utiliidiprogramm Linuxi operatsioonisüsteemidele. Seda saab kasutada võrguliikluse vastuvõtmiseks, keelamiseks või allikast tagastamiseks. See jälgib saabuvat võrguliiklust, kasutades erinevaid tabelis määratletud reeglistikke. Neid reeglistikke nimetatakse ketideks. IP-tabelid jälgivad andmepakette ja mis paketid vastavad reeglitele, suunatakse teisele ahelale või määratakse üks järgmistest väärtustest.

- VASTU VÕETUD: Pakett lastakse läbi

- Tilk: Paketti ei lubata läbida

- TAGASI: Kett tagastab paketi eelmisele kettale.

IP-tabelite installimine

Enamiku Linuxi distributsioonide jaoks on IP-tabelid eelinstallitud. IP-tabelite installimist saate kontrollida, tippides terminali järgmise käsu.

[meiliga kaitstud]: ~ $ iptables --versioonKui IP-tabeleid pole installitud, saate need installida, käivitades terminalis järgmise käsu.

[meiliga kaitstud]: ~ $ sudo apt-get update[meiliga kaitstud]: ~ $ sudo apt-get install iptables

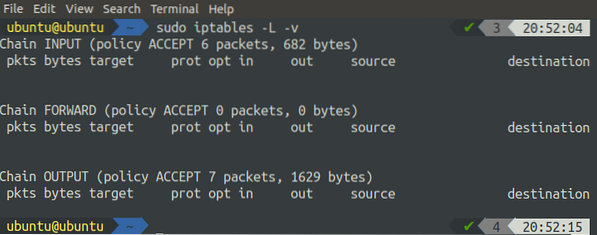

Saame kontrollida IP-tabelite vaikeseisundit, käivitades terminalis järgmise käsu.

[meiliga kaitstud]: ~ $ sudo iptables -L -v'-L' lipp loetleb kõik reeglid ja '-v' lipp näitab üksikasjalikku teavet.

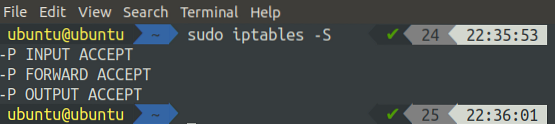

Teise võimalusena võime loetleda ka kõik IP-tabelitesse lisatud reeglid, käivitades terminalis järgmise käsu.

[meiliga kaitstud]: ~ $ sudo iptables -S

Vaikimisi aktsepteerivad kõik ahelad pakette ja nendele ahelatele pole reeglit määratud.

Reeglite määramine ketidele

Esialgu pole ühele kettile reeglit määratud ja nad kõik aktsepteerivad võrguliiklust. Selles jaotises näeme, kuidas saaksime määratleda kohandatud reeglid võrguliikluse blokeerimiseks või lubamiseks. Uue reegli määratlemiseks kasutame lippu "A" (lisa), mis ütleb IP-tabelitele, et määratletakse uus reegel. Reegli kirjeldamiseks kasutatakse koos lipuga „A” ka järgmisi valikuid.

-i (liides): see valik näitab, millise liidese kaudu soovite oma võrguliiklust lubada või blokeerida. Kõigi oma süsteemi liideste loendi saate, käivitades terminalis järgmise käsu.

[meiliga kaitstud]: ~ $ ifconfig-lk (protokoll): see valik määratleb, millist protokolli soovite IP-tabelite abil filtreerida. See võib olla TCP, UDP, ICMP, ICMPV6 jne. Reegleid saate rakendada kõigi protokollide jaoks, kasutades kõiki suvandeid.

-s (allikas): see valik näitab võrguliikluse allikat, näiteks IP-aadressi või domeeninime.

-dport (sihtsadam): seda suvandit kasutatakse võrguliikluse sihtsadama tähistamiseks.

-j (target): seda suvandit kasutatakse sihtmärgi kuvamiseks. See võib olla aktsepteeritud, tilk, tagasilükkamine või tagasipöördumine. See valik on kohustuslik iga reegli jaoks.

Üldiselt on reegli lisamise põhisüntaks järgmine:

[meiliga kaitstud]: ~ $ sudo iptables -A-lk

ICMP blokeerimine IP-tabelite abil

Siiani on meil põhiteadmised IP-tabelitest ja nende kasutamisest, et lubada või blokeerida liiklus konkreetsetes sadamates konkreetsete liideste kaudu. Nüüd kasutame oma serveris ICMP-de blokeerimiseks IP-tabeleid.

Järgmine käsk lisab teie arvuti ICMP-i blokeerimise reegli:

[meiliga kaitstud]: ~ $ sudo iptables -A INPUT -j REJECT -p icmp --icmp-tüüpi echo-requestPärast ülaltoodud käsu käivitamist kontrollige nüüd IP-tabelite olekut.

[meiliga kaitstud]: ~ $ sudo iptables -L -v

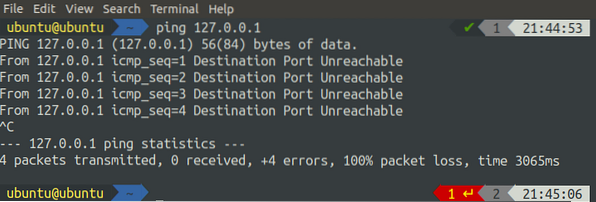

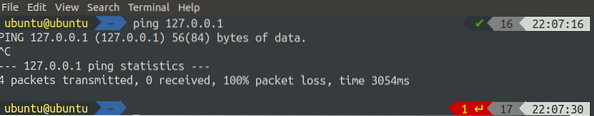

Näeme, et INPUT-ahelasse on lisatud reegel, mis näitab, et kogu ICMP-liiklus lükatakse tagasi. Kui nüüd pingutame oma süsteemi mis tahes muu sama võrgu süsteemi kaudu, lükkab see taotluse tagasi. Tulemust näeme kohalikult hostilt pingipäringu tegemisega

[kaitstud meiliga]: ~ $ ping 127.0.0.1

Näeme, et saame süsteemilt tagasilükkamisteateid, kui proovime sellele pingipäringut teha.

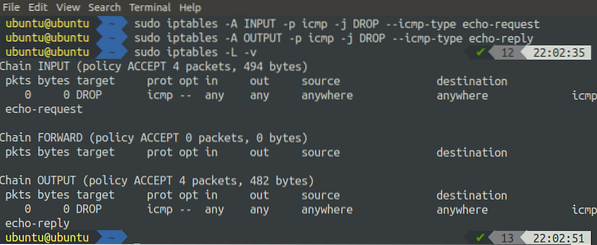

Alternatiivina saab meie serveris ICMP-i blokeerimiseks reeglite lisamiseks kasutada kahte järgmist käsku.

[meiliga kaitstud]: ~ $ sudo iptables -A INPUT -p icmp -j DROP --icmp-tüüpi echo-request[meiliga kaitstud]: ~ $ sudo iptables -A VÄLJUND -p icmp -j DROP --icmp-tüüpi kaja-vastus

Pärast nende kahe reegli lisamist kontrollige nüüd IP-tabelite olekut.

[meiliga kaitstud]: ~ $ sudo iptables -L -v

Näeme, et ülaltoodud käsk lisas kaks reeglit, ühe INPUT-ahelasse ja teise OUTPUT-ahelasse.

DROP ja REJECT erinevus seisneb selles, et kui kasutame REJECT, näitab see meile pingimise ajal hoiatust (sihtkoha porti ei saa), kuna taotlus lükatakse tagasi ja see ei jõua porti. Teisest küljest, kui kasutame DROP-i, langeb see lihtsalt väljundi. Sisendit ei lükata tagasi, see töödeldakse, kuid väljundit ei kuvata nagu allpool näidatud

Järeldus

Häkkerid kasutavad serveritele jaotatud teenuse keelamise (DDoS) rünnakute sooritamiseks erinevaid meetodeid. Pingiuputus on ka DDoS-i rünnaku vorm. Häkkerid saadavad serverile nii palju pingipäringuid, et server kasutab pingipäringute töötlemiseks kogu oma arvutusvõimsust ja ei tee tegelikku töötlust. Selle või mitme muu stsenaariumi korral peate võib-olla oma serveris ICMP-d blokeerima.

Selles artiklis oleme õppinud erinevaid viise ICMP blokeerimiseks IP-tabelite abil. Arutasime, kuidas saaksime lisada erinevaid reegleid, et blokeerida meie serveris ICMP. Samamoodi saame IP-tabelite abil blokeerida mis tahes liikluse mis tahes sadamas, kasutades IP-tabeleid.

Phenquestions

Phenquestions