Pärast installimist leiate Zenmapi rakenduste menüüst, olenevalt soovitud skannimistüübist on soovitatav käivitada Zenmap juurkasutajana, näiteks Nmap SYN või toores skannimine nõuab spetsiaalsete õiguste täitmist.

Pärast installimist leiate Zenmapi rakenduste menüüst, olenevalt soovitud skannimistüübist on soovitatav käivitada Zenmap juurkasutajana, näiteks Nmap SYN või toores skannimine nõuab spetsiaalsete õiguste täitmist.

Teise võimalusena võite Zenmapi käivitada konsoolilt, kuid kuna graafiline liides on selle installimiseks kohustuslik, keskendub see õpetus graafilisele haldusele.

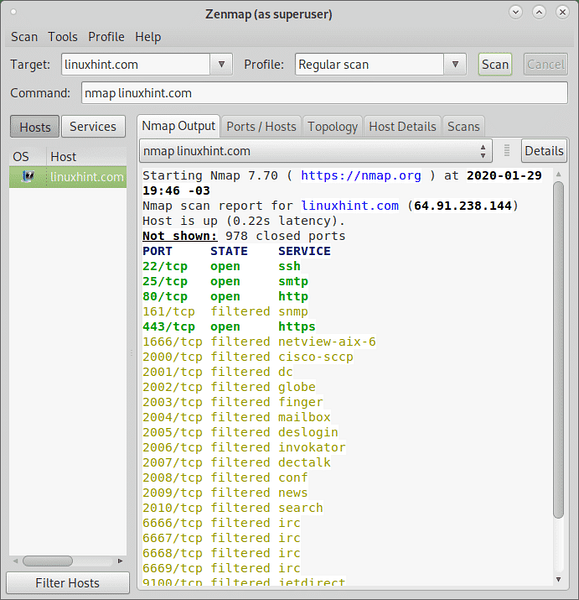

Kui see on täidetud, näete profiili valimiseks Zenmapi peaakent koos rippmenüüga. Esimese näite jaoks valige tavaline skannimine.

Täitke väljale „Sihtmärk” väli skannimiseks IP-aadress, domeeninimi, IP-vahemik või alamvõrk. Kui see on valitud, vajutage soovitud profiili valimiseks rippmenüü kõrval asuvat nuppu „Skannimine”.

Allpool näete järgmisi vahelehti: Nmapi väljund, Sadamad / peremehed, Topoloogia, Saate üksikasjad ja Skaneerib.

Kus:

Nmapi väljund: see väljund näitab tavalist Nmapi väljundit, see on skannimise käivitamisel vaikekuva.

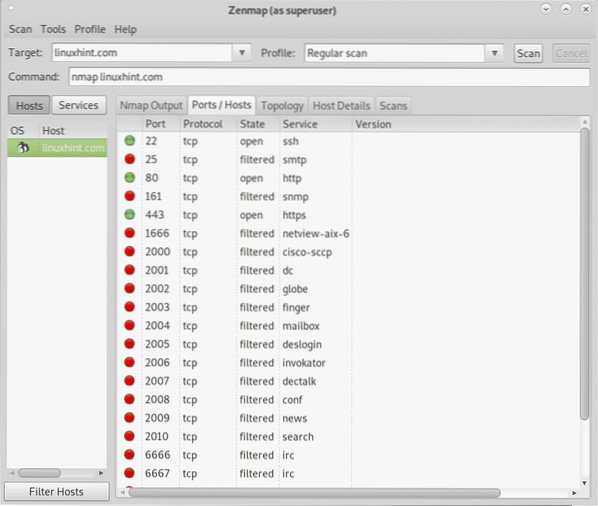

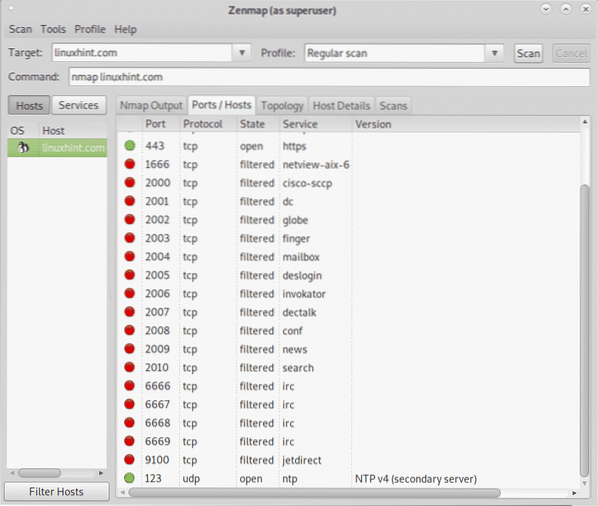

Pordid / hostid: see vahekaart prindib teenuseid või porte koos lisateabega, mis on järjestatud hostide järgi. Kui valitud on üks host, loetleb see skannitud portide oleku.

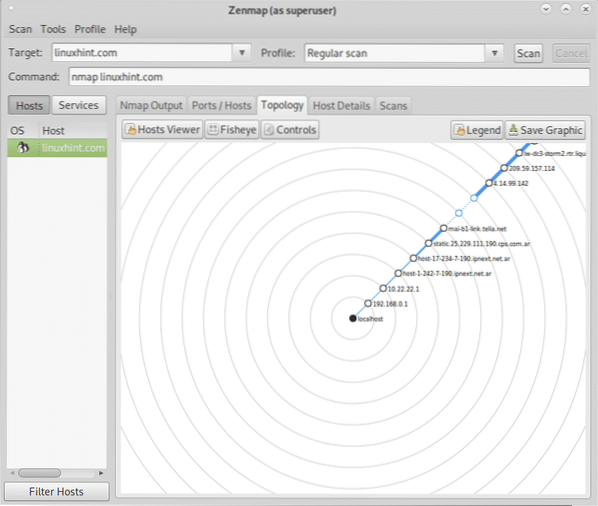

Topoloogia: see vahekaart näitab pakettide läbimist kuni sihtmärgini jõudmiseni, teisisõnu näitab see humalaid meie ja sihtmärgi vahel sarnaselt trassimarsruudiga (vt https: // linuxhint.com / traceroute_nmap /) kuvades võrgustruktuuri vastavalt teele.

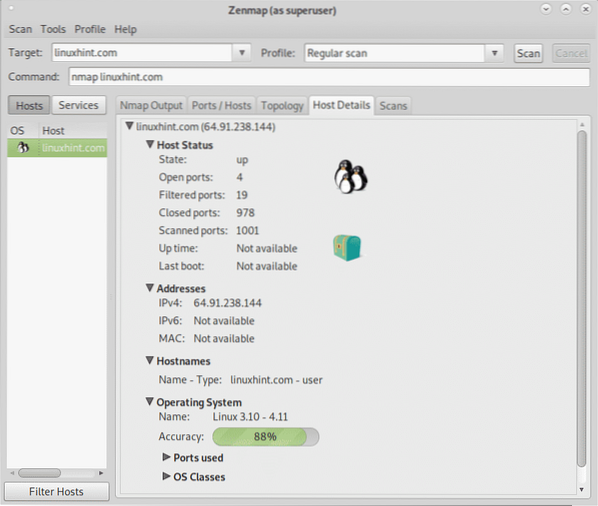

Hosti üksikasjad: see vahekaart prindib skannitud hosti teabe puuna. Sellele vahekaardile trükitud teave sisaldab hosti nime ja operatsioonisüsteemi, kui see on võrgus või all, skannitud pordide olekut, tööaega ja muud. Samuti kuvatakse haavatavuse prognoos sihtmärgi saadaolevate teenuste põhjal.

Skaneerib: see vahekaart näitab kõigi teostatud skannimiste ajalugu, sealhulgas käimasolevaid skaneeringuid. Skaneeringuid saate lisada ka faili importides.

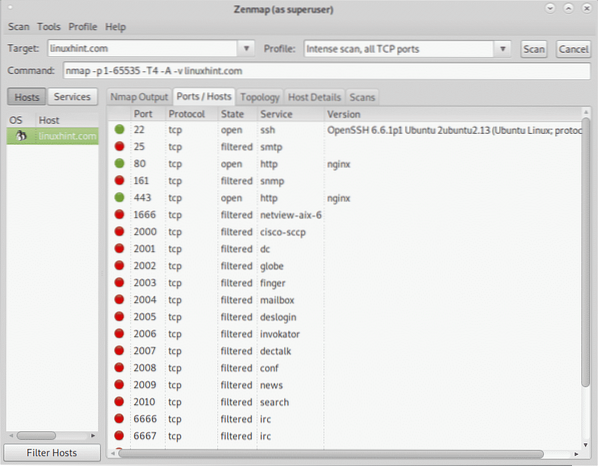

Järgmine ekraanipilt näitab Sadamad / peremehed vahekaart:

Nagu näete ülaltoodud ekraanipildil, on loetletud kõik pordid, nende protokoll, olek ja teenus, kui see on saadaval, kui skannimise tüüp seda juhendab, prindib see ka iga pordi taga töötava tarkvaraversiooni.

Järgmisel vahekaardil kuvatakse topoloogia või jälgitav marsruut:

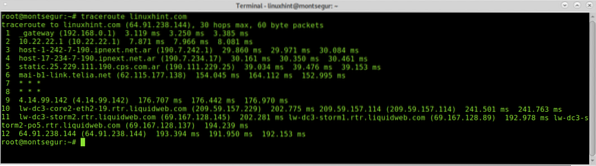

Saate kontrollida, kas sellel vahekaardil kuvatakse traceroute, käivitades traceroute linuxhinti vastu.com, muidugi, hoolimata sellest, et see pole nii, võtke arvesse traceroute tulemused võivad varieeruda sõltuvalt humala kättesaadavusest.

Saate kontrollida, kas sellel vahekaardil kuvatakse traceroute, käivitades traceroute linuxhinti vastu.com, muidugi, hoolimata sellest, et see pole nii, võtke arvesse traceroute tulemused võivad varieeruda sõltuvalt humala kättesaadavusest.

Järgmistel ekraanipiltidel kuvatakse Saate üksikasjad vahekaardil näete ikooniga tuvastatud operatsioonisüsteemi, olekut (üles), avatud, filtreeritud, suletud ja skannitud pordide arvu, uptime pole saadaval, IP-aadress ja hostinimi.

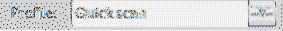

Õpetuse jätkamiseks lubage kontrollida kiirotsingu režiimi, valides selle rippmenüüst Profiil:

Kui see on valitud, vajutage nuppu „Skannimine”. Nagu näete Käsk väljal näete lippe -T4 ja -F.

The -T4 viitab ajamallile. Ajastusemallid on:

Paranoid: -T0, äärmiselt aeglane, kasulik IDS-i (sissetungimise tuvastamise süsteemid) ümbersõitmiseks

Alatu: -T1, väga aeglane, kasulik ka IDS-i (sissetungimise tuvastamise süsteemid) ümbersõitmiseks

Viisakas: -T2, neutraalne.

Tavaline: -T3, see on vaikerežiim.

Agressiivne: -T4, kiire skaneerimine.

Hull: -T5, kiirem kui agressiivne skaneerimistehnika.

(Allikas: https: // linuxhint.com / nmap_xmas_scan /)

The -F flag annab Zenmapile (ja Nmapile) korralduse teha kiire skannimine.

Nagu ülal näete, on tulemus tavalisest skannimisest lühem, skaneeriti vähem porte ja pärast 2 oli tulemus valmis.75 sekundit.

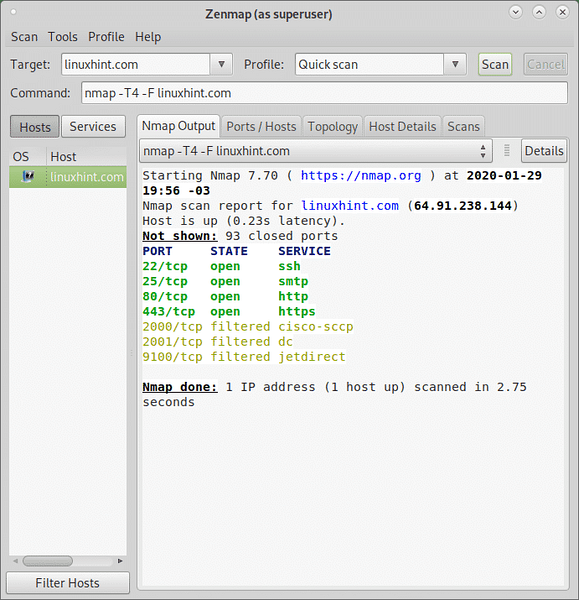

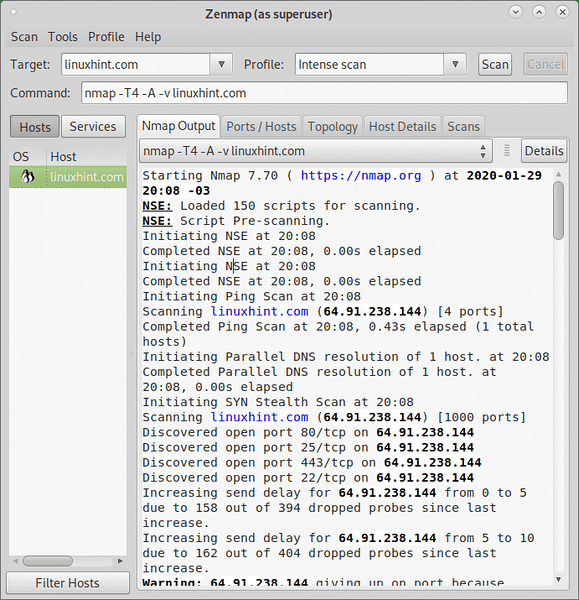

Järgmise näite jaoks valige väljal Profiil intensiivne skaneerimine, seekord keskendume väljundile.

Seda tüüpi skannimise valimisel märkate lisaks -T4 lipu -A lipp.

The -A lipp võimaldab operatsioonisüsteemi ja versiooni tuvastamist, skripti skannimist ja jälgimist.

The -v lipp suurendab väljundi paljusust.

Väljundi mõistmine:

Esimesed read näitavad skannimisprotsessi omadusi, esimene rida näitab Nmapi versiooni, millele järgneb teave käivitatavate skannimise skriptide kohta. Sel juhul laaditi Nmapi skriptimismootorilt (NSE) 150 skripti:

Nmap 7 käivitamine.70 (https: // nmap.org) kell 2020-01-29 20:08 -03 NSE: laaditi skannimiseks 150 skripti. NSE: skripti eelskannimine. NSE algatamine kell 20:08 Lõpetas NSE kell 20:08, 0.00s möödus NSE algatamine kell 20:08 Lõpetas NSE kell 20:08, 0.00ndad on möödas

Pärast eelskannimise skripte, mis käivitatakse enne skannimise tegemist, kuvatakse väljundis teave ping-skannimisel, mis on teine samm enne DNS-i eraldusvõimet IP-aadressi (või hosti nimi, kui olete IP-na märkinud) kogumiseks. Pingi skaneerimise etapi eesmärk on avastada hosti kättesaadavus.

Kui DNS-i eraldusvõime on lõppenud, viiakse läbi varjatud skannimise käivitamiseks SYN-skannimine (vt https: // linuxhint.com / nmap_stealth_scan /).

Pingi skannimise algatamine kell 20:08 Linuxhint'i skannimine.com (64.91.238.144) [4 porti] Pingi skannimine lõpetati kell 20:08, 0.Möödunud on 43-d (kokku 1 hosti) 1 hosti paralleelse DNS-eraldusvõime algatamine. kell 20:08 Lõpetati 1 hosti paralleelne DNS-i eraldus. kell 20:08, 0.00-aastad möödusid SYN-i varjatud skannimise algatamine kell 20:08 Linuxhinti skannimine.com (64.91.238.144) [1000 porti] Avastas avatud porti 80 / tcp 64-l.91.238.144 Avastas avatud porti 25 / tcp 64-l.91.238.144 Avastas avatud porti 443 / tcp 64-l.91.238.144 Avastas avatud porti 22 / tcp 64-l.91.238.144 Saatja viivituse suurendamine 64 jaoks.91.238.144 alates 0-st 5-ni, kuna 154-st 394-st sondist langes pärast viimast suurendamist. 64 saatmise viivituse pikendamine.91.238.144 alates 5-st 10-ni, kuna 164-st 404-st langes sond pärast viimast suurendamist. Hoiatus: 64.91.238.144 loobumine sadamast, kuna uuesti edastamise kork tabas (6). Lõpetatud SYN Stealth Scan kell 20:08, 53.62 aastat möödas (1000 pordi kokku)

Pärast pordi skannimist jätkub intensiivne skannimine teenuste ja operatsioonisüsteemi avastamisega:

Teenuse skannimise algatamine kell 20:08 4 teenuse skannimine linuxhintis.com (64.91.238.144) Teenuse kontrollimine lõpetati kell 20:09, 13.25 aastat on möödunud (4 teenust ühel hostil) OS-i tuvastamise algatamine (proovige # 1) linuxhinti vastu.com (64.91.238.144) adjust_timeouts2: paketi rtt on väidetavalt -88215 mikrosekundit. Aega eirates. adjust_timeouts2: paketi rtt on väidetavalt -88215 mikrosekundit. Aega eirates. adjust_timeouts2: paketi rtt on väidetavalt -82678 mikrosekundit. Aega eirates. adjust_timeouts2: paketi rtt on väidetavalt -82678 mikrosekundit. Aega eirates. Proovige OS-i tuvastamist uuesti (proovige # 2) linuxhinti vastu.com (64.91.238.144)

Seejärel käivitatakse jälgimiskoht, et printida meile võrgu topoloogia või meie ja meie sihtmärgi vaheline humal, teatas see 11 hostist, nagu näete allpool, lisateavet saab Topoloogia vaheleht.

Traceroute'i algatamine kell 20:09 Lõpetas Traceroute kell 20:09, 3.02s möödunud 11 hosti paralleelse DNS-eraldusvõime algatamine. kell 20:09 Valmis 11 hosti paralleelne DNS-eraldusvõime. kell 20:09, 0.53-aastad on möödas

Kui skannimisprotsess on lõppenud, käivitatakse skannimisjärgsed skriptid:

NSE: skripti skannimine 64.91.238.144. NSE algatamine kell 20:09 Lõpetas NSE kell 20:09, 11.02s möödus NSE algatamine kell 20:09 Lõpetas NSE kell 20:09, 5.Möödusid 22ndad

Ja lõpuks on teil iga sammu aruande väljund.

Aruande esimene osa keskendub sadamatele ja teenustele, näidates, et host on üleval, suletud sadamate arv, mida ei kuvata, ja üksikasjalik teave avatud või failitud portide kohta:

Nmap linuxhinti skannimisaruanne.com (64.91.238.144) Host on üleval (0.21-aastane latentsus). Pole näidatud: 978 suletud porti PORT RIIGI TEENUSE VERSIOON 22 / tcp avatud ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.13 (Ubuntu Linux; protokoll 2.0) | ssh-hostkey: | 1024 05: 44: ab: 4e: 4e: 9a: 65: e5: f2: f4: e3: ff: f0: 7c: 37: fe (DSA) | 2048 10: 2f: 75: a8: 49: 58: 3e: 44: 21: fc: 46: 32: 07: 1d: 3d: 78 (RSA) | 256 a3: d5: b9: 2e: e4: 49: 06: 84: b4: bb: e6: 32: 54: 73: 72: 49 (ECDSA) | _ 256 21: ab: 6c: 2c: 76: b7: 5c: f4: 0f: 59: 5c: a7: ab: ed: d5: 5c (ED25519) 25 / tcp avatud smtp Postfix smtpd | _smtp-käsud: zk153f8d-liquidwebsites.com, PIPELINING, SIZE 10240000, ETRN, STARTTLS, ENHANCEDSTATUSCODES, 8BITMIME, DSN, | _smtp-ntlm-info: VIGA: Skripti käivitamine nurjus (silumiseks kasutage -d-d) | _ssl-date: TLS-i juhuslikkus ei tähenda aega 80 / tcp ava http nginx | http-meetodid: | _ Toetatud meetodid: GET HEAD POST OPTIONS | _http-server-header: nginx | _http-title: Ei järginud ümbersuunamist lehele https: // linuxhint.com / 161 / tcp filtreeritud snmp 443 / tcp avatud ssl / http nginx | _http-favicon: Tundmatu favicon MD5: D41D8CD98F00B204E9800998ECF8427E | _http-generaator: WordPress 5.3.2 | http-meetodid: | _ Toetatud meetodid: GET HEAD POST | _http-server-header: nginx | _http-title: Linux Hint - Linuxi ökosüsteemi uurimine ja haldamine | _http-trane-info: Probleem / evox / abou | ssl-cert: Teema: commonName = linuxhint.com | Teema alternatiivne nimi: DNS: linuxhint.com, DNS: www.linuxhint.com | Väljaandja: commonName = Krüpteerime asutuse X3 / organizationName = Krüpteerime / countryName = USA | Avaliku võtme tüüp: rsa | Avaliku võtme bitid: 4096 | Allkirja algoritm: sha256WithRSA krüptimisega | Ei kehti enne: 2019-11-30T11: 25: 40 | Ei kehti pärast: 2020-02-28T11: 25: 40 | MD5: 56a6 1899 0a73 c79e 2db1 b407 53a6 79ec | _SHA-1: a6b4 fcf9 67c2 4440 6f86 7aab 7c88 2608 674a 0303 1666 / tcp filtreeritud netview-aix-6 2000 / tcp filtreeritud cisco-sccp 2001 / tcp filtreeritud cisco-sccp 2001 / tcp gloobus 2003 / tcp filtreeritud sõrm 2004 / tcp filtreeritud postkast 2005 / tcp filtreeritud deslogin 2006 / tcp filtreeritud invokator 2007 / tcp filtreeritud dectalk

Aruande järgmine osa keskendub OS-i tuvastamisele:

Seadme tüüp: üldotstarbeline | WAP-i käitamine (JUST GUESSING): Linux 3.X | 4.X (88%), Asuse manustatud (85%) OS CPE: cpe: / o: linux: linux_kernel: 3 cpe: / o: linux: linux_kernel: 4 cpe: / o: linux: linux_kernel cpe: / h: asus: rt-ac66u Agressiivse OS-i oletus: Linux 3.10 - 4.11 (88%), Linux 3.13 (88%), Linux 3.13 või 4.2 (88%), Linux 4.2 (88%), Linux 4.4 (88%), Linux 3.18 (87%), Linux 3.16 (86%), Linux 3.16 - 4.6 (86%), Linux 3.12 (85%), Linux 3.2 - 4.9 (85%) Täpne OS-i vaste hostile (testitingimused pole ideaalsed).

Järgmine osa näitab tööaega, teie ja sihtmärgi vahelist kogu humalat ning viimast peremeest, kus on üksikasjalikult esitatud teave iga hüppe reageerimisaja kohta.

Uptime guess: 145.540 päeva (alates Reede 6. september 07:11:33 2019) Võrgu kaugus: 12 humalat TCP järjestuse ennustus: raskusaste = 257 (õnne!) IP ID järjestuse genereerimine: kõik nullid Teenuse teave: Host: zk153f8d-liquidwebsites.com; OS: Linux; CPE: cpe: / o: linux: linux_kernel TRACEROUTE (kasutab porti 256 / tcp) HOP RTT ADDRESS 1 47.60 ms 192.168.0.1 2 48.39 ms 10.22.22.1 3 133.21 ms host-1-242-7-190.ipnext.võrk.ar (190.7.242.1) 4 41.48 ms host-17-234-7-190.ipnext.võrk.ar (190.7.234.17) 5 42.Staatiline 99 ms.25.229.111.190.cps.com.ar (190.111.229.25) 6 168.06 ms mai-b1-link.telia.võrk (62.115.177.138) 7 186.50 ms tase 3-ic-319172-mai-b1.c.telia.võrk (213.248.84.81) 8… 9 168.40 ms 4.14.99.142 10 247.71 ms 209.59.157.114 11 217.57 ms lw-dc3-torm2.rtr.liquidweb.com (69.167.128.145) 12 217.88 ms 64.91.238.144

Lõpuks teavitatakse teid skannimisjärgsete skriptide täitmisest:

NSE: skripti järeltöötlus. NSE algatamine kell 20:09 Lõpetas NSE kell 20:09, 0.00s möödunud NSE algatamine kell 20:09 Lõpetatud NSE kell 20:09, 0.00s möödas Andmefailide lugemine: / usr / bin /… / share / nmap OS ja teenuse tuvastamine. Palun teatage valedest tulemustest aadressil https: // nmap.org / esita / . Nmap tehtud: 94 IP-aadressil skannitud 1 IP-aadress (1 host üles).19 sekundit saadetud toored paketid: 2272 (104.076KB) | Rcvd: 2429 (138.601KB)

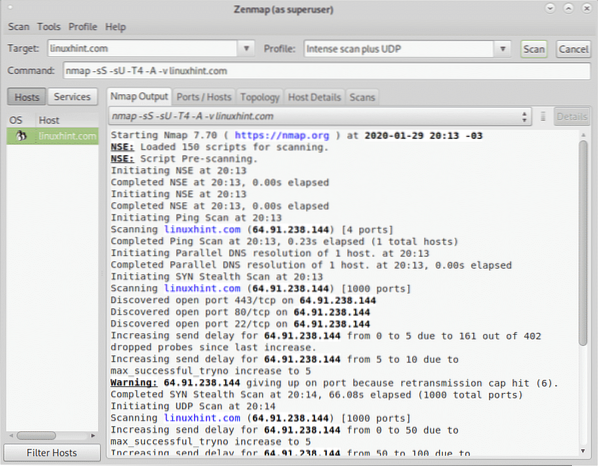

Nüüd laseme testida Intensiivne skannimine pluss UDP saate valida rippmenüüst Profiil:

Intense Scan plus UDP abil näete lippe -sS, -sU, -T4, -A ja -v.

Nagu eespool öeldud, viitab -T ajastusmallile, -A operatsioonisüsteemile, versiooni tuvastamisele, NSE-le ja jälgitavale marsruudile ning:

-sS: võimaldab SYN-skannimist.

-sU: võimaldab UDP-skannimist.

UDP-skannimine võib viia huvitavate avastusteni laialdaselt kasutatavates teenustes nagu DNS, SNMP või DHCP.

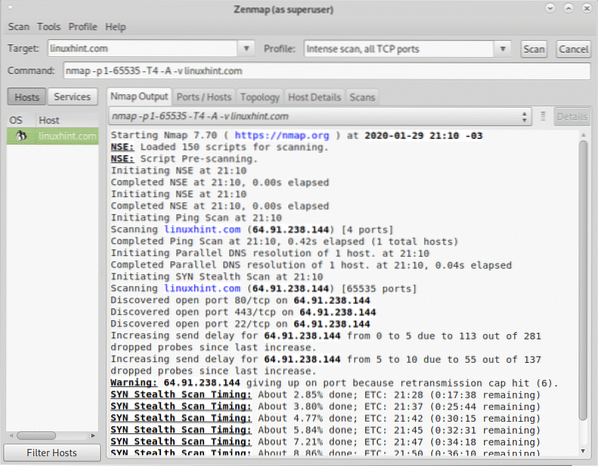

Selle õpetuse lõpetuseks vaatame Intensiivne skannimine, kõik TCP-pordid.

See skannimine lisab lipu -lk pordivahemiku määramiseks, antud juhul on pordivahemik -p 1-65535, mis hõlmab kõiki olemasolevaid TCP-porte:

Väljundit, sealhulgas avatud ja filtreeritud porte, näete Sadamad / peremehed vahekaart:

Loodan, et leidsite selle õpetuse Zenmapis kasulikuks. Järgige LinuxHinti, et saada rohkem näpunäiteid ja värskendusi Linuxi ja võrgu loomiseks.

Phenquestions

Phenquestions