Sissetungimise tuvastamise süsteemi saab kasutada sõltuvalt võrgu suurusest. Kvaliteetseid ärilisi IDS-sid on kümneid, kuid paljud ettevõtted ja väikeettevõtted ei saa neid endale lubada. Nurruma on paindlik, kerge ja populaarne sissetungide tuvastamise süsteem, mida saab juurutada vastavalt võrgu vajadustele, alates väikestest kuni suurte võrkudeni, ja pakub kõiki tasulise IDS-i funktsioone. Nurruma ei maksa midagi, kuid see ei tähenda, et see ei saaks pakkuda eliidi, kaubandusliku IDS-iga samu funktsioone. Nurruma peetakse passiivseks IDS-i, mis tähendab, et see nuusutab võrgupakette, võrdleb seda reeglistikuga ja pahatahtliku logi või kirje tuvastamise korral (i.e., sissetungi tuvastamine), genereerib hoiatuse või paneb kirjet logifaili. Nurruma kasutatakse ruuterite, tulemüüride ja serverite toimingute ja tegevuste jälgimiseks. Snort pakub kasutajasõbralikku liidest, mis sisaldab reeglistike ahelat, mis võib olla väga kasulik isikule, kes pole IDS-idega kursis. Snort genereerib sissetungi korral alarmi (puhvri ületäitumisrünnakud, DNS-i mürgitamine, operatsioonisüsteemi sõrmejälgede võtmine, pordi skannimine ja palju muud), mis annab organisatsioonile võrguliikluse suurema nähtavuse ja muudab turvaeeskirjade täitmise palju lihtsamaks.

Snorti installimine

Enne Snorti installimist on mõned avatud lähtekoodiga tarkvarad või paketid, mis tuleks kõigepealt installida, et sellest programmist parimat kasu saada.

- Libpcap: Pakett-nuusutaja nagu Wireshark, mida kasutatakse võrguliikluse hõivamiseks, jälgimiseks ja analüüsimiseks. Paigaldama libpcap, paketi ametlikul veebisaidil allalaadimiseks kasutage järgmisi käske, pakkige pakk lahti ja installige see:

[meiliga kaitstud]: ~ $ tar -xzvf libpcap-

[meiliga kaitstud]: ~ $ cd libpcap-

[meiliga kaitstud]: ~ $ ./ configure

[meiliga kaitstud]: ~ $ sudo make

[meiliga kaitstud]: ~ $ make install

- OpenSSH: Turvaline ühenduvusvahend, mis pakub turvalist kanalit ka ebaturvalises võrgus, et eemalt sisse logida ssh protokoll. OpenSSH kasutatakse süsteemi administraatoriõigustega kaugühenduse loomiseks. OpenSSH saab installida järgmiste käskude abil:

kaasaskantav / openssh-8.3p1.tõrv.gz

[meiliga kaitstud]: ~ $ tar xzvf openssh-

[meiliga kaitstud]: ~ $ cd openssh-

[meiliga kaitstud]: ~ $ ./ configure

[meiliga kaitstud]: ~ $ sudo tee install

- MySQL: Kõige populaarsem tasuta ja avatud lähtekoodiga SQL andmebaasi. MySQL kasutatakse Snortist hoiatatud andmete salvestamiseks. SQL-i teeke kasutavad kaugmasinad suhtlemiseks ja juurdepääsuks andmebaasile, kuhu salvestatakse Snorti logikirjed. MySQL-i saab installida järgmise käsu abil:

- Apache veebiserver: Internetis enim kasutatav veebiserver. Apache'i kasutatakse analüüsikonsooli kuvamiseks veebiserveri kaudu. Selle saab ametlikult veebisaidilt alla laadida siit: http: // httpd.apache.org /, või kasutades järgmist käsku:

- PHP: PHP on veebiarenduses kasutatav skriptikeel. Analüüsi konsooli käitamiseks on vaja PHP-i sõelumismootorit. Selle saab alla laadida ametlikult veebisaidilt: https: // www.php.net / allalaadimised.php, või järgmiste käskude abil:

[meiliga kaitstud]: ~ $ tar -xvf php-

[meiliga kaitstud]: ~ $ cd php-

[meiliga kaitstud]: ~ $ sudo make

[meiliga kaitstud]: ~ $ sudo tee install

- OpenSSL: Kasutatakse võrgu kaudu side tagamiseks, muretsemata kolmandate osapoolte saadetud ja vastuvõetud andmete hankimise või jälgimise pärast. OpenSSL pakub veebiserverile krüptograafilist funktsionaalsust. Selle saab alla laadida ametlikult veebisaidilt: https: // www.openssl.org /.

- Uimastus: Programm, mida kasutatakse suvalise võrguliikluse või SSL-i ühenduste krüptimiseks ja mis töötab koos sellega OpenSSL. Uimastus saab alla laadida selle ametlikult veebisaidilt: https: // www.uimastama.org /, või selle saab installida järgmiste käskude abil:

[meiliga kaitstud]: ~ $ tar xzvf stunnel-

[meiliga kaitstud]: ~ $ cd tuim-

[meiliga kaitstud]: ~ $ ./ configure

[meiliga kaitstud]: ~ $ sudo tee install

- Hape: Lühend Analüüsikontroll sissetungimise tuvastamiseks. ACID on päringuga toetatud otsinguliides, mida kasutatakse IP-aadresside, antud mustrite, konkreetse käsu, kasuliku koormuse, allkirjade, konkreetsete portide jms leidmiseks., kõigist logitud märguannetest. See pakub pakettanalüüsi põhjalikku funktsionaalsust, võimaldades tuvastada, mida ründaja täpselt üritas saavutada, ja rünnakul kasutatud kasuliku koormuse tüüpi. HAPE saab alla laadida selle ametlikult veebisaidilt: https: // www.sei.cmu.edu / about / divissions / cert / index.cfm.

Nüüd, kui kõik vajalikud põhipaketid on installitud, Nurruma saab alla laadida ametlikult veebisaidilt, nurruma.org, ja selle saab installida järgmiste käskude abil:

[meiliga kaitstud]: ~ $ wget https: // www.nurruma.org / downloads / snort / snort-2.9.16.1.tõrv.gz[meiliga kaitstud]: ~ $ tar xvzf snort-

[meiliga kaitstud]: ~ $ cd norskamine-

[meiliga kaitstud]: ~ $ ./ configure

[meiliga kaitstud]: ~ $ sudo make && --enable-source-fire

[meiliga kaitstud]: ~ $ sudo tee install

Järgmisena käivitage järgmine käsk, et kontrollida, kas Snort on installitud ja millist versiooni kasutate:

[meiliga kaitstud]: ~ $ snort --,,_ - *> Nurrumine! <*-

o ") ~ Versiooni number"

Autoriõigus (C) 1998-2013 Sourcefire, Inc., jt.

Libpcapki versiooni 1 kasutamine.8.1

PCRE versiooni kasutamine: 8.39 2016-06-14

ZLIB-i versiooni kasutamine: 1.2.11

Pärast installi õnnestumist oleks pidanud süsteemis olema loodud järgmised failid:

/ usr / bin / snort: See on Snorti binaarne käivitatav fail.

/ usr / share / doc / snort: Sisaldab Snorti dokumentatsiooni ja käsilehti.

/ etc / norskamine: Sisaldab kõiki reegleid Nurruma ja see on ka selle konfiguratsioonifail.

Kasutades Snort

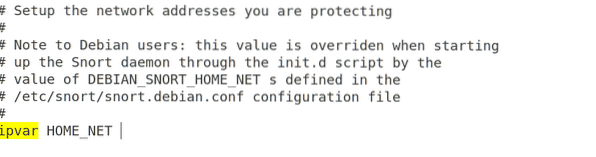

Snorti kasutamiseks peate kõigepealt konfigureerima Home_Net väärtus ja andke sellele kaitstava võrgu IP-aadressi väärtus. Võrgu IP-aadressi saab järgmise käsu abil:

[meiliga kaitstud]: ~ $ ifconfigKopeerige tulemustest tulemuse väärtus sisestatud aadress soovitud võrgu. Nüüd avage konfigureerimisfail Snort / etc / snort / snort.konf järgmise käsu abil:

[meiliga kaitstud]: ~ $ sudo vim / etc / snort / snort.konfNäete sellist väljundit:

Leidke joon “Ipvar HOME_NET.” Ees ipvar HOME_NET, kirjutage varem kopeeritud IP-aadress ja salvestage fail. Enne jooksmist Nurruma, teine asi, mida peate tegema, on võrgu käitamine ebareaalses režiimis. Seda saate teha järgmise käsu abil:

[meiliga kaitstud]: ~ $ / sbin / ifconfig -Nüüd olete valmis jooksma Nurruma. Selle oleku kontrollimiseks ja konfiguratsioonifaili testimiseks kasutage järgmist käsku:

[meiliga kaitstud]: ~ $ sudo snort -T -iLoetud on 4150 nurrureeglit

3476 tuvastamise reeglid

0 dekoodri reeglit

0 eelprotsessori reeglit

3476 valikuketti, mis on ühendatud 290 keti päiseks

0 Dünaamilised reeglid

+++++++++++++++++++++++++++++++++++++++++++++++++++

+-------------------[Reeglite pordiarvestus]---------------------------------------

| tcp udp icmp ip

| src 151 18 0 0

| dst 3306 126 0 0

| mis tahes 383 48 145 22

| nc 27 8 94 20

| s + d 12 5 0 0

+----------------------------------------------------------------------------

+-----------------------[tuvastamine-filter-konfiguratsioon]------------------------------

| mälukaart: 1048576 baiti

+-----------------------[tuvastamise-filtri reeglid]-------------------------------

| mitte ühtegi

-------------------------------------------------------------------------------

+-----------------------[rate-filter-config]-----------------------------------

| mälukaart: 1048576 baiti

+-----------------------[määr-filter-reeglid]------------------------------------

| mitte ühtegi

-------------------------------------------------------------------------------

+-----------------------[sündmus-filter-konfiguratsioon]----------------------------------

| mälukaart: 1048576 baiti

+-----------------------[sündmus-filter-globaalne]----------------------------------

| mitte ühtegi

+-----------------------[sündmus-filter-kohalik]-----------------------------------

| gen-id = 1 sig-id = 3273 tüüp = Künnise jälgimine = src arv = 5 sekundit = 2

| gen-id = 1 sig-id = 2494 tüüp = Mõlemad jäljed = dst loota = 20 sekundit = 60

| gen-id = 1 sig-id = 3152 tüüp = Künnise jälgimine = src arv = 5 sekundit = 2

| gen-id = 1 sig-id = 2923 tüüp = Künnise jälgimine = dst-arv = 10 sekundit = 60

| gen-id = 1 sig-id = 2496 tüüp = Mõlemad jäljed = dst loota = 20 sekundit = 60

| gen-id = 1 sig-id = 2275 tüüp = Künnise jälgimine = dst-arv = 5 sekundit = 60

| gen-id = 1 sig-id = 2495 tüüp = Mõlemad jäljed = dst loota = 20 sekundit = 60

| gen-id = 1 sig-id = 2523 tüüp = Mõlemad jäljed = dst loota = 10 sekundit = 10

| gen-id = 1 sig-id = 2924 tüüp = Künnise jälgimine = dst-arv = 10 sekundit = 60

| gen-id = 1 sig-id = 1991 tüüp = Piiride jälgimine = src arv = 1 sekundit = 60

+-----------------------[mahasurumine]------------------------------------------

| mitte ühtegi

-------------------------------------------------------------------------------

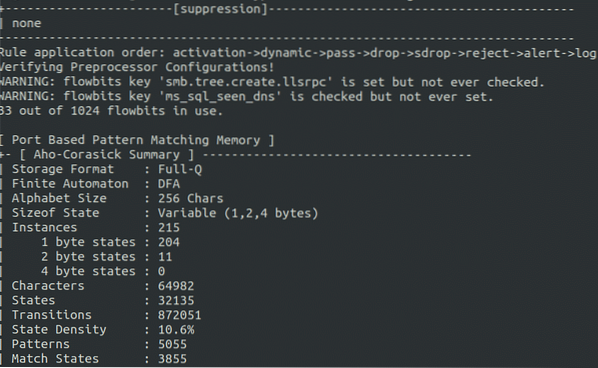

Reeglirakenduse järjekord: aktiveerimine-> dünaamiline-> pass-> drop-> sdrop-> reject-> alert-> log

Eeltöötleja konfiguratsioonide kontrollimine!

[Sadamapõhine muster, mis sobib mäluga]

+- [Aho-Corasicki kokkuvõte] -------------------------------------

| Salvestusformaat: Full-Q

| Lõplik automaat: DFA

| Tähestiku suurus: 256 tähemärki

| Oleku suurus: muutuv (1,2,4 baiti)

| Juhud: 215

| 1 baidi seisukord: 204

| 2-baidised olekud: 11

| 4 baiti olekud: 0

| Märgid: 64982

| Osariigid: 32135

| Üleminekud: 872051

| Riigi tihedus: 10.6%

| Mustrid: 5055

| Matši olekud: 3855

| Mälu (MB): 17.00

| Mustrid: 0.51

| Matšide loendid: 1.02

| DFA

| 1 baidi olekud: 1.02

| 2 baiti olekud: 14.05

| 4 baiti olekud: 0.00

+----------------------------------------------------------------

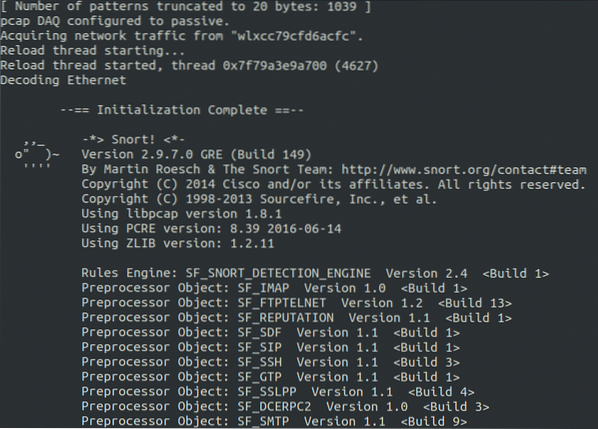

[20-baidiseks kärbitud mustrite arv: 1039]

pcap DAQ konfigureeritud passiivseks.

Võrguliikluse hankimine aadressilt "wlxcc79cfd6acfc".

--== Initsialiseerimine on lõpetatud ==--

,,_ - *> Nurrumine! <*-

o ") ~ Versiooni number

Autoriõigus (C) 1998-2013 Sourcefire, Inc., jt.

Libpcappi versiooni 1 kasutamine.8.1

PCRE versiooni kasutamine: 8.39 2016-06-14

ZLIB-i versiooni kasutamine: 1.2.11

Reeglite mootor: SF_SNORT_DETECTION_ENGINE 2. versioon.4

Eeltöötlusobjekt: SF_IMAP-i versioon 1.0

Eeltöötlusobjekt: SF_FTPTELNET versioon 1.2

Eeltöötlusobjekt: SF_REPUTATION versioon 1.1

Eeltöötlusobjekt: SF_SDF versioon 1.1

Eeltöötlusobjekt: SF_SIP versioon 1.1

Eeltöötlusobjekt: SF_SSH versioon 1.1

Eeltöötlusobjekt: SF_GTP versioon 1.1

Eeltöötlusobjekt: SF_SSLPP versioon 1.1

Eeltöötlusobjekt: SF_DCERPC2 versioon 1.0

Eeltöötlusobjekt: SF_SMTP versioon 1.1

Eeltöötlusobjekt: SF_POP versioon 1.0

Eeltöötlusobjekt: SF_DNS 1. versioon.1

Eeltöötlusobjekt: SF_DNP3 versioon 1.1

Eeltöötlusobjekt: SF_MODBUS versioon 1.1

Snort kinnitas konfiguratsiooni edukalt!

Nurrumine väljub

Närimisreeglid

Suurim jõud Nurruma peitub selle reeglistikes. Snortil on võimalus võrguliikluse jälgimiseks kasutada suurt hulka reeglistikke. Viimases versioonis, Nurruma tuleb koos 73 erinevat tüüpi ja vanemad 4150 kaustas sisalduvate kõrvalekallete tuvastamise reeglid “/ Etc / snort / rules.”

Snorti reeglistike tüüpe saate vaadata järgmise käsu abil:

[meiliga kaitstud]: ~ $ ls / etc / snort / rlesrünnak-vastused.reeglid community-smtp.reeglid icmp.reeglid kestakood.reegleid

tagauks.reeglid community-sql-injection.reeglid imap.reeglid smtp.reegleid

halb liiklus.reeglid kogukonna viirus.reeglite info.reeglid snmp.reegleid

vestlus.reeglid kogukonna-veebirünnakud.reeglid kohalikud.reeglid sql.reegleid

kogukond-bot.reeglid kogukond-veeb-cgi.reeglid valesti.reeglid telnet.reegleid

kogukond on kustutatud.reeglid kogukond-veeb-klient.reeglid multimeedia.reeglid tftp.reegleid

kogukonna-dos.reeglid community-web-dos.reeglid mysql.reeglid viirus.reegleid

kogukond-ära kasutama.reeglid kogukond-veeb-iis.valitseb netbiosid.reegleid veebirünnakuid.reegleid

kogukond-ftp.reeglid community-web-misc.reeglid nntp.reeglid veebi-cgi.reegleid

kogukonna-mäng.reeglid kogukond-veeb-php.reeglid oraakel.reeglid veebiklient.reegleid

kogukond-icmp.reeglid ddos.reeglid muud-id.reegleid veebikülm.reegleid

kogukond-imap.reeglid on kustutatud.reeglid p2p.reeglid veebileht.reegleid

kogukonnale kohatu.reeglid dns.reeglite poliitika.reeglid veebi-iis.reegleid

kogukonna-posti klient.reeglid dos.reeglid pop2.reeglid veebi-misc.reegleid

kogukond-muu.reeglid eksperimentaalsed.reeglid pop3.reeglid veebi-php.reegleid

kogukond-nntp.reegleid ära kasutada.valitseb pornot.reeglid x11.reegleid

kogukond-oraakel.valitseb sõrm.reeglid RPC.reegleid

kogukonnapoliitika.reeglid ftp.reeglid teenused.reegleid

kogukonna lonks.reeglid icmp-info.reeglite skannimine.reegleid

Vaikimisi, kui käivitate Nurruma sissetungimise tuvastamise süsteemi režiimis juurutatakse kõik need reeglid automaatselt. Katsetagem nüüd ICMP reeglistik.

Kõigepealt kasutage käivitamiseks järgmist käsku Nurruma aastal IDS režiim:

[meiliga kaitstud]: ~ $ sudo snort -konsool -i-c / etc / snort / snort.konf

Ekraanil näete mitut väljundit, hoidke seda nii.

Nüüd pingite selle masina IP-d teisest masinast järgmise käsu abil:

[meiliga kaitstud]: ~ $ pingPingutage seda viis kuni kuus korda ja pöörduge siis tagasi oma masinasse, et näha, kas Snort IDS tuvastab selle või mitte.

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP sihtkoha kättesaamatu fragmentVaja ja DF-bit oli määratud [**] [Klassifikatsioon: Muu tegevus] [Prioriteet: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP sihtkoha kättesaamatu fragment

Vaja ja DF-bit oli määratud [**] [Klassifikatsioon: Muu tegevus] [Prioriteet: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP sihtkoha kättesaamatu fragment

Vaja ja DF-bit oli määratud [**] [Klassifikatsioon: Muu tegevus] [Prioriteet: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP sihtkoha kättesaamatu fragment

Vaja ja DF-bit oli määratud [**] [Klassifikatsioon: Muu tegevus] [Prioriteet: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP sihtkoha kättesaamatu fragment

Vaja ja DF-bit oli määratud [**] [Klassifikatsioon: Muu tegevus] [Prioriteet: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP sihtkoha kättesaamatu fragment

Vaja ja DF-bit oli määratud [**] [Klassifikatsioon: Muu tegevus] [Prioriteet: 3]

ICMP

Siin saime teate, et keegi teeb ping-skannimist. See isegi pakkus IP-aadress ründaja masinast.

Nüüd läheme IP selle masina aadress brauseris. Sel juhul me hoiatust ei näe. Proovige ühendada ftp selle masina server, kasutades ründajana teist masinat:

[meiliga kaitstud]: ~ $ ftpMe ei näe endiselt ühtegi hoiatust, kuna neid reeglistikke ei lisata vaikereeglitesse ja sellistel juhtudel ei genereerita hoiatust. See on siis, kui peate ise looma reeglid. Saate luua reegleid vastavalt oma vajadustele ja lisada need “/ Etc / snort / rules / local.reeglid ” faili ja seejärel nurruma kasutab anomaaliate avastamisel neid reegleid automaatselt.

Reegli loomine

Loome nüüd reegli sadamasse saadetud kahtlase paketi tuvastamiseks 80 nii et logiteade luuakse selle ilmnemisel:

# alert tcp any any -> $ HOME_NET 80 (msg: "HTTP pakett leitud"; sid: 10000001; rev: 1;)Reegli kirjutamisel on kaks peamist osa, st.e., Reegli päis ja reegli valikud. Järgnevalt on jaotatud äsja kirjutatud reegel:

- Päis

- Hoiatus: Määratud toiming reegli kirjeldusele vastava paketi avastamiseks. Hoiatuse asemel saab vastavalt kasutaja vajadustele täpsustada veel mitmeid toiminguid, s.t.e., logi, lükka tagasi, aktiveeri, kukuta, pääse edasi, jne.

- TCP: Siin peame määrama protokolli. Protokolle saab mitut tüüpi määrata, s.t.e., tcp, udp, icmp, jne., vastavalt kasutaja vajadustele.

- Kõik: Siin saab määrata lähte võrguliidese. Kui ükskõik milline on määratud, kontrollib Snort kõiki lähtekohtvõrke.

- ->: Suund; sel juhul määratakse see allikast sihtkohta.

- $ HOME_NET: Koht, kuhu sihtkoht IP-aadress on täpsustatud. Sel juhul kasutame failis konfigureeritud seadet / etc / snort / snort.konf faili alguses.

- 80: Sihtsadam, kus ootame võrgupaketti.

- Valikud:

- Sõnum: Pakettide hõivamise korral genereeritav hoiatus või kuvatav teade. Sellisel juhul on see seatud väärtusele „HTTP pakett on leitud.”

- sid: Kasutatakse Snorti reeglite kordumatuks ja süsteemseks tuvastamiseks. Esimene 1000000 numbrid on reserveeritud, nii et võite alustada 1000001.

- Rev: Kasutatakse reeglite hõlpsaks hooldamiseks.

Lisame selle reegli “/ Etc / snort / rules / local.reeglid ” faili ja vaadake, kas see suudab tuvastada HTTP-päringuid pordist 80.

[meiliga kaitstud]: ~ $ echo "alarm tcp any any -> $ HOME_NET 80 (msg:" HTTP pakettleitud "; sid: 10000001; rev: 1;)" >> / etc / snort / rules / local.reegleid

Oleme kõik valmis. Nüüd saate avada Nurruma aastal IDS režiimis, kasutades järgmist käsku:

[meiliga kaitstud]: ~ $ sudo snort -konsool -i wlxcc79cfd6acfc-c / etc / snort / snort.konf

Navigeerige lehele IP-aadress selle masina brauserist.

Nurruma tuvastab nüüd kõik 80. porti saadetud paketid ja kuvab märguandeHTTP pakett leitud ” ekraanil, kui see juhtub.

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP pakett leitud [**][Prioriteet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP pakett leitud [**]

[Prioriteet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP pakett leitud [**]

[Prioriteet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP pakett leitud [**]

[Prioriteet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP pakett leitud [**]

[Prioriteet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP pakett leitud [**]

[Prioriteet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP pakett leitud [**]

[Prioriteet: 0] TCP

Loome ka reegli tuvastamiseks ftp sisselogimiskatsed:

# alert tcp any any -> any 21 (msg: "FTP pakett leitud"; sid: 10000002;)Lisage see reegel kausta “Kohalik.reeglid ” faili, kasutades järgmist käsku:

[meiliga kaitstud]: ~ $ echo “alarm tcp any any -> alert tcp any any -> any 21(msg: "FTP pakett leitud"; sid: 10000002; rev: 1;) ">> / etc / snort / rules / local.reegleid

Proovige nüüd sisse logida mõnest teisest masinast ja heita pilk programmi Snort tulemustele.

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-pakett leitud [**] [Prioriteet: 0]TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-pakett leitud [**] [Prioriteet: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-pakett leitud [**] [Prioriteet: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-pakett leitud [**] [Prioriteet: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-pakett leitud [**] [Prioriteet: 0]

TCP

Nagu eespool näha, saime hoiatuse, mis tähendab, et oleme edukalt loonud need reeglid anomaaliate tuvastamiseks sadamas 21 ja sadam 80.

Järeldus

Sissetungi tuvastamise süsteemid meeldib Nurruma kasutatakse võrguliikluse jälgimiseks, et tuvastada rünnaku pahatahtlik kasutaja poolt enne, kui see võib võrku kahjustada või mõjutada. Kui ründaja teostab võrgus pordi skannimist, saab rünnaku tuvastada koos tehtud katsete arvuga IP aadress ja muud üksikasjad. Nurruma kasutatakse igat tüüpi anomaaliate tuvastamiseks ja sellega kaasneb suur hulk juba konfigureeritud reegleid koos võimalusega, et kasutaja saaks ise oma reeglid vastavalt oma vajadustele kirjutada. Sõltuvalt võrgu suurusest, Nurruma saab hõlpsasti seadistada ja kasutada ilma midagi kulutamata, võrreldes teiste tasuliste reklaamidega Sissetungi tuvastamise süsteemid. Püütud pakette saab edasi analüüsida pakettide nuusutaja abil, nagu Wireshark, et analüüsida ja jaotada ründaja peas rünnaku ajal toimuvat ning skannitud või tehtud käskude tüüpe. Nurruma on tasuta, avatud lähtekoodiga ja hõlpsasti konfigureeritav tööriist ning see võib olla suurepärane valik keskmise suurusega võrkude kaitsmiseks rünnakute eest.

Phenquestions

Phenquestions