REMnux

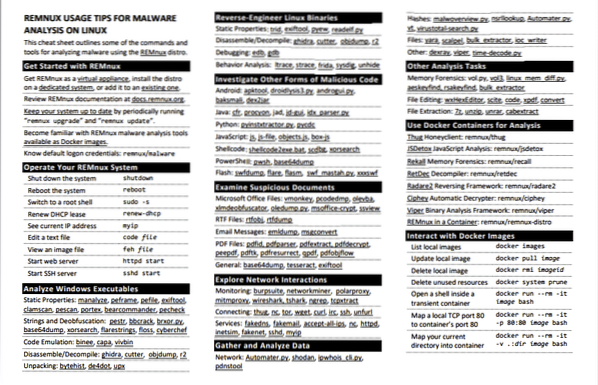

Nimetatakse arvuti pahavara demonteerimist, et uurida selle käitumist ja mõista, mida see tegelikult teeb Pahavara pöördtehnoloogia. Selleks, et teha kindlaks, kas käivitatav fail sisaldab pahavara või on see lihtsalt tavaline käivitatav fail, või teada saada, mida käivitatav fail tegelikult teeb ja millist mõju see süsteemile avaldab, on olemas spetsiaalne Linuxi distributsioon nimega REMnux. REMnux on kerge, Ubuntu-põhine distributsioon, mis on varustatud kõigi tööriistade ja skriptidega, mida on vaja antud faili või tarkvara käivitatava faili üksikasjaliku pahavara analüüsi tegemiseks. REMnux on varustatud tasuta ja avatud lähtekoodiga tööriistadega, mida saab kasutada igat tüüpi failide, sealhulgas käivitatavate failide uurimiseks. Mõned tööriistad sisse REMnux saab kasutada isegi ebaselge või segase JavaScripti koodi ja Flash-programmide uurimiseks.

Paigaldamine

REMnux saab käivitada mis tahes Linuxi-põhises jaotises või virtuaalses kastis, kus host-operatsioonisüsteemina töötab Linux. Esimene samm on REMnux levitamine oma ametlikul veebisaidil, mida saab teha järgmise käsu sisestamisega:

[meiliga kaitstud]: ~ $ wget https: // REMnux.org / remnux-cliKontrollige kindlasti, kas see on sama fail, mida soovisite, võrreldes SHA1 allkirja. SHA1 allkirja saab luua järgmise käsu abil:

[meiliga kaitstud]: ~ $ sha256sum remnux-cliSeejärel teisaldage see teise nimega kataloogi "Remnux" ja andke sellele käivitatavad õigused „Chmod + x.” Nüüd käivitage installiprotsessi alustamiseks järgmine käsk:

[meiliga kaitstud]: ~ $ mkdir remnux[kaitstud meiliga]: ~ $ cd remnux

[kaitstud meiliga]: ~ $ mv ... / remux-cli ./

[meiliga kaitstud]: ~ $ chmod + x remnux-cli

// Installige Remnux

[meiliga kaitstud]: ~ $ sudo install remnux

Taaskäivitage süsteem ja saate kasutada äsja installitud REMnux distro, mis sisaldab kõiki pöördprojekteerimise jaoks saadaolevaid tööriistu.

Veel üks kasulik asi REMnux on see, et saate kasutada populaarsete piltide dokkija pilte REMnux tööriistad konkreetse ülesande täitmiseks kogu jaotuse installimise asemel. Näiteks RetDec tööriista kasutatakse masinakoodi demonteerimiseks ja see võtab sisestust erinevates failivormingutes, näiteks 32-bitised / 62-bitised exe-failid, elf-failid jne. Rekall on veel üks suurepärane tööriist, mis sisaldab dokkimispilti, mida saab kasutada mõne kasuliku ülesande täitmiseks, näiteks mäluandmete eraldamine ja oluliste andmete hankimine. Ebaselge JavaScripti uurimiseks nimetatakse tööriista JSdetox saab ka kasutada. Nendest tööriistadest on Dockeri pildid REMnux hoidla Dockeri keskus.

Pahavara analüüs

-

Entroopia

Nimetatakse andmevoo ettearvamatuse kontrollimist Entroopia. Järjepideval andmebaitide voogul, näiteks kõigil nullidel või kõigil, on 0 Entroopiat. Teiselt poolt, kui andmed on krüptitud või koosnevad alternatiivsetest bittidest, on neil suurem entroopia väärtus. Hästi krüptitud andmepaketil on suurem entroopia väärtus kui tavalisel andmepaketil, kuna krüpteeritud pakettide bitiväärtused on ettearvamatud ja muutuvad kiiremini. Entroopia minimaalne väärtus on 0 ja maksimaalne väärtus 8. Entropy peamine eesmärk pahavara analüüsimisel on pahavara leidmine käivitatavatest failidest. Kui käivitatav fail sisaldab pahatahtlikku pahavara, on see enamasti krüptitud, nii et viirusetõrje ei saaks selle sisu uurida. Sellise faili entroopia tase on tavalise failiga võrreldes väga kõrge, mis saadab uurijale signaali faili sisus oleva kahtlase kohta. Kõrge entroopia väärtus tähendab andmevoo suurt skrambleerimist, mis on selge viide millelegi kalasele.

-

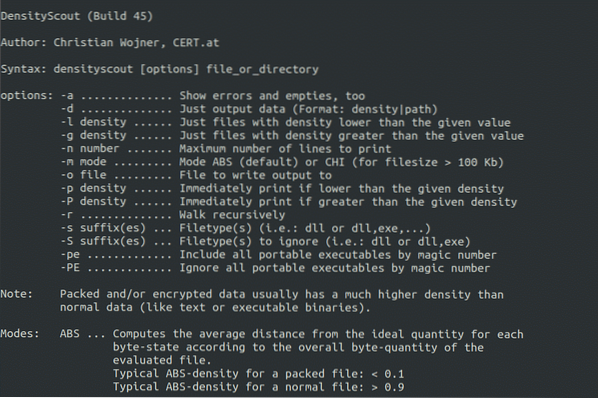

Tiheduse skaut

See kasulik tööriist on loodud ühel eesmärgil: süsteemis pahavara leidmiseks. Tavaliselt on ründajad pahavarade pakkimine krüptitud andmetesse (või kodeerimine / krüptimine), nii et viirusetõrje ei suuda seda tuvastada. Density Scout skaneerib määratud failisüsteemi tee ja prindib iga tee iga faili entroopia väärtused (alustades suurimast madalamani). Suur väärtus muudab uurija kahtlaseks ja ta uurib toimikut edasi. See tööriist on saadaval Linuxi, Windowsi ja Maci operatsioonisüsteemidele. Density Scoutil on ka abimenüü, mis näitab erinevaid pakutavaid võimalusi järgmise süntaksiga:

ubuntu @ ubuntu: ~ densityscout - h

-

ByteHist

ByteHist on väga kasulik tööriist graafiku või histogrammi loomiseks vastavalt erinevate failide andmete skrambleerimise (entroopia) tasemele. See muudab uurija töö veelgi lihtsamaks, kuna see tööriist muudab isegi käivitatava faili alamrubriikide histogrammid. See tähendab, et nüüd saab uurija lihtsalt histogrammi vaadates keskenduda kahtluse tekkimise osale. Tavalise välimusega faili histogramm oleks pahatahtlikust täiesti erinev.

Anomaalia tuvastamine

Malwareid saab tavapäraselt pakkida, kasutades erinevaid utiliite, näiteks UPX. Need utiliidid muudavad käivitatavate failide päiseid. Kui keegi proovib neid faile siluri abil avada, kukutab muudetud päised siluri nii, et uurijad ei saaks seda uurida. Nendel juhtudel, Anomaalia tuvastamine kasutatakse tööriistu.

-

PE (kaasaskantavad käivitatavad failid) skanner

PE-skanner on Pythonis kirjutatud kasulik skript, mida kasutatakse muude funktsioonide kõrval kahtlaste TLS-kirjete, kehtetute ajatemplite, kahtlase entroopiatasemega sektsioonide, nullpikkuste toorsuurustega sektsioonide ja exe-failidesse pakitud pahavarade tuvastamiseks.

-

Exe Scan

Teine suurepärane tööriist exe- või dll-failide imeliku käitumise kontrollimiseks on EXE-skannimine. See utiliit kontrollib käivitatavate failide päisevälju kahtlaste entroopiatasemete, nullpikkade toorsuurustega jaotiste, kontrollsummade erinevuste ja kõigi muude failide ebaregulaarse käitumise kohta. EXE Scanil on suurepärased funktsioonid, see loob üksikasjaliku aruande ja automatiseerib ülesanded, mis säästab palju aega.

Hämarad stringid

Ründajad saavad kasutada a nihutades meetod pahatahtlike käivitatavate failide stringide segamiseks. Hämardamiseks saab kasutada teatud tüüpi kodeeringuid. Näiteks, MÄDANEMA kodeerimist kasutatakse kõigi märkide (väiksemate ja suurtähestike) pööramiseks teatud arvu positsioonide kaupa. XOR kodeerimine kasutab salajast võtit või parooli (konstantset) faili kodeerimiseks või XOR-i lisamiseks. ROL kodeerib faili baidid, pöörates neid pärast teatud arvu bitte. Nende hämmeldunud stringide eraldamiseks antud failist on mitmeid tööriistu.

-

XORotsing

XORsearchi abil otsitakse failist sisu, mis on kodeeritud ROT, XOR ja ROL algoritmid. See tõmbab jõuliselt kõik ühebaidised põhiväärtused. Pikemate väärtuste jaoks võtab see utiliit palju aega, mistõttu peate määrama otsitava stringi. Mõned kasulikud stringid, mida tavaliselt leidub pahavaras, onhttp”(Enamasti on URLid pahavarakoodis varjatud), "See programm" (faili päist muudetakse paljudel juhtudel kirjutades "Seda programmi ei saa DOS-is käivitada"). Pärast võtme leidmist saab selle abil kõik baidid dekodeerida. XORsearchi süntaks on järgmine:

ubuntu @ ubuntu: ~ xorsearch -s-

brutexor

Pärast võtmete leidmist selliste programmide abil nagu xor otsing, xor stringid jne., saab kasutada suurepärast tööriista nimega brutexor mis tahes stringide faili julmaks sundimiseks ilma antud stringi määramata. Kui kasutate -f suvandina saab valida kogu faili. Esmalt saab faili jõuliselt sundida ja välja tõmmatud stringid kopeeritakse teise faili. Pärast väljavõtte saanud stringide vaatamist võib leida võtme ja nüüd saab seda võtit kasutades välja tõmmata kõik selle konkreetse võtmega kodeeritud stringid.

ubuntu @ ubuntu: ~ brutexor.pyubuntu @ ubuntu: ~ brutexor.py -f -k

Artefaktide ja väärtuslike andmete väljavõtmine (kustutatud)

Kettapiltide ja kõvaketaste analüüsimiseks ning artefaktide ja väärtuslike andmete väljavõtmiseks mitmesuguste tööriistade abil Skalpell, Eeskätt, jne., kõigepealt tuleb neist luua natuke bitti pilt, nii et andmed ei läheks kaduma. Nende pildikoopiate loomiseks on saadaval erinevad tööriistad.

-

dd

dd kasutatakse draivi kohtuekspertiisiliselt heli pildi tegemiseks. See tööriist tagab ka terviklikkuse kontrolli, võimaldades võrrelda pildi räsisid algse kettaseadmega. Tööriista dd saab kasutada järgmiselt:

ubuntu @ ubuntu: ~ dd kui =if = Allikaseade (näiteks / dev / sda)

/ sihtkoha asukoht

bs = ploki suurus (korraga kopeeritavate baitide arv)

-

dcfldd

dcfldd on teine tööriist, mida kasutatakse ketta pildistamiseks. See tööriist on nagu utiliidi dd täiendatud versioon. See pakub rohkem võimalusi kui dd, näiteks räsi pildistamise ajal. Dcfldd suvandeid saate uurida järgmise käsu abil:

ubuntu @ ubuntu: ~ dcfldd -hKasutamine: dcfldd [VALIK]

bs = BYTES jõud ibs = BYTES ja obs = BYTES

conv = KEYWORDS teisendab faili vastavalt komaga eraldatud märksõnaloendile

count = BLOCKS kopeerib ainult BLOCKS sisendplokid

ibs = Baitid loevad baitide kaupa korraga

kui = FILE loetud failist FIND asemel stdin

obs = Baitid kirjutavad baidid korraga

of = FILE kirjuta faili FILE asemel stdout

MÄRKUS: of = FILE võib kirjutamiseks kasutada mitu korda

väljund korraga mitmesse faili

of: = COMMAND exec ja kirjuta väljund COMMAND-i töötlemiseks

skip = BLOCKS vahele jäetakse BLOCKS ibs-suurused plokid sisendi alguses

muster = HEX kasutab sisendina määratud kahendmustrit

textpattern = TEXT kasuta sisendina teksti TEXT kordamist

errlog = FILE saadab veateateid failile FILE ja ka stderr

hash = NIMI kas md5, sha1, sha256, sha384 või sha512

vaikealgoritm on md5. Mitme valimiseks

samaaegselt töötavad algoritmid sisestavad nimed

komadega eraldatud loendis

hashlog = FILE saada MD5 räsi väljund faili FILE asemel stderr

kui kasutate mitut räsialgoritmi

saab igaüks eraldi faili saata, kasutades

konventsioon näiteks ALGORITHMlog = FILE

md5log = FILE1, sha1log = FILE2 jne.

hashlog: = COMMAND exec ja kirjuta hashlog käsu COMMAND töötlemiseks

ALGORITHMlog: = COMMAND töötab samuti samal viisil

hashconv = [enne | pärast] sooritage räsimine enne või pärast konversioone

räsivorming = FORMAT kuva iga räsiaken vastavalt FORMAT-ile

räsiformaadi minikeelt on kirjeldatud allpool

totalhash format = FORMAT kuvab kogu räsiväärtuse vastavalt FORMAT-ile

status = [sees | väljas] kuvab järjepideva olekuteate reas

vaikeseisund on "sees"

statusinterval = N värskendab olekuteadet iga N-i blokeerimise korral

vaikeväärtus on 256

vf = FILE kontrollige, kas FILE vastab määratud sisendile

verifylog = FILE saadab kontrolltulemused faili FILE asemel stderr

verifylog: = COMMAND exec ja kirjuta kontrolli tulemused käsu COMMAND töötlemiseks

--aitab seda abi kuvada ja väljuda

--versiooni väljund versiooniteave ja väljumine

-

Eeskätt

Eelkõige kasutatakse pildifailist andmete nikerdamiseks tehnikat, mida nimetatakse faili nikerdamiseks. Failide nikerdamise põhirõhk on andmete nikerdamine päiste ja jaluste abil. Selle konfiguratsioonifail sisaldab mitut päist, mida kasutaja saab muuta. Eelkõige eraldab päised ja võrdleb neid konfiguratsioonifailis olevatega. Kui see sobib, kuvatakse see.

-

Skalpell

Scalpel on veel üks vahend, mida kasutatakse andmete otsimiseks ja andmete väljavõtmiseks ning see on suhteliselt kiirem kui Foremost. Scalpel vaatab blokeeritud andmesalvestusala ja hakkab kustutatud faile taastama. Enne selle tööriista kasutamist tuleb failitüüpide rida eemaldades kommenteerida # soovitud joonelt. Scalpel on saadaval nii Windowsi kui ka Linuxi operatsioonisüsteemidele ja seda peetakse kohtuekspertiisides väga kasulikuks.

-

Mahtväljatõmbaja

Hulgiekstraktorit kasutatakse selliste funktsioonide väljavõtmiseks nagu e-posti aadressid, krediitkaardinumbrid, URL-id jne. See tööriist sisaldab palju funktsioone, mis annavad ülesannetele tohutu kiiruse. Osaliselt rikutud failide dekompressimiseks kasutatakse Bulk Extractorit. See võib tuua faile nagu JPG-d, pdf-failid, Wordi dokumendid jne. Selle tööriista teine omadus on see, et see loob taastatud failitüüpide histogrammid ja graafikud, mis muudab uurijatele soovitud kohtade või dokumentide vaatamise palju lihtsamaks.

PDF-ide analüüsimine

Täielikult lappitud arvutisüsteemi ja uusima viirusetõrje olemasolu ei tähenda tingimata, et süsteem on turvaline. Pahatahtlik kood võib süsteemi pääseda kõikjalt, sealhulgas PDF-id, pahatahtlikud dokumendid jne. PDF-fail koosneb tavaliselt päisest, objektidest, ristviidetabelist (artiklite leidmiseks) ja treilerist. „/ OpenAction” ja “/ AA” (lisameede) tagab sisu või tegevuse loomuliku toimimise. „/ Nimed”, „/ AcroForm” ja „/ Action” võivad ka sisu või tegevusi näidata ja saata. „/ JavaScript” näitab JavaScripti käivitamist. "/Minema*" muudab vaate eelnevalt määratletud eesmärgiks PDF-i sees või mõnes teises PDF-kirjes. „/ Käivita” saadab programmi või avab arhiivi. „/ URI” saab vara oma URL-i järgi. “/ SubmitForm” ja „/ GoToR” saab teavet URL-ile saata. „/ RichMedia” saab kasutada Flashi installimiseks PDF-is. „/ ObjStm” suudab varjata objektivoo sees olevaid objekte. Olge teadlik segiajamisest näiteks heksakoodidega, „/ JavaScript” versus “/ J # 61vaScript.” Pdf-faile saab uurida mitmesuguste tööriistade abil, et teha kindlaks, kas need sisaldavad pahatahtlikku JavaScripti või shellkoodi.

-

pdfid.py

pdfid.py on Pythoni skript, mida kasutatakse teabe hankimiseks PDF-i ja selle päiste kohta. Heitkem pilk PDF-i juhuslikule analüüsimisele, kasutades pdfidi:

ubuntu @ ubuntu: ~ python pdfid.py pahatahtlik.pdfPDFiD 0.2.1 / kodu / ubuntu / töölaud / pahatahtlik.pdf

PDF-i päis:% PDF-1.7

obj 215

endobj 215

voog 12

lõppvool 12

xref 2

haagis 2

startxref 2

/ 1. leht

/ Krüpteeri 0

/ ObjStm 2

/ JS 0

/ JavaScript 2

/ AA 0

/ OpenAction 0

/ AcroForm 0

/ JBIG2Dekood 0

/ RichMedia 0

/ Käivita 0

/ EmbeddedFile 0

/ XFA 0

/ Värvid> 2 ^ 24 0

Siin näete, et PDF-failis on JavaScripti kood, mida kasutatakse kõige sagedamini Adobe Readeri kasutamiseks.

-

peepdf

peepdf sisaldab kõike, mida on vaja PDF-failide analüüsimiseks. See tööriist annab uurijale ülevaate voogude kodeerimisest ja dekodeerimisest, metaandmete redigeerimisest, kestakoodist, kestakoodide käivitamisest ja pahatahtlikust JavaScripti. Peepdfil on allkirju paljude haavatavuste kohta. Käivitades selle pahatahtliku pdf-failiga, paljastab peepdf kõik teadaolevad haavatavused. Peepdf on Pythoni skript ja see pakub erinevaid võimalusi PDF-i analüüsimiseks. Pahatahtlikud kodeerijad kasutavad Peepdf-i ka PDF-faili avamisel pahatahtliku JavaScripti pakkimiseks. Shellkoodide analüüs, pahatahtliku sisu väljavõtmine, vanade dokumendiversioonide väljavõtmine, objekti muutmine ja filtri muutmine on vaid mõned selle tööriista paljudest võimalustest.

ubuntu @ ubuntu: ~ python peepdf.py pahatahtlik.pdfFail: pahatahtlik.pdf

MD5: 5b92c62181d238f4e94d98bd9cf0da8d

SHA1: 3c81d17f8c6fc0d5d18a3a1c110700a9c8076e90

SHA256: 2f2f159d1dc119dcf548a4cb94160f8c51372a9385ee60dc29e77ac9b5f34059

Suurus: 263069 baiti

Versioon: 1.7

Binaarne: tõsi

Lineaariseeritud: vale

Krüpteeritud: vale

Uuendused: 1

Objektid: 1038

Vood: 12

URI-d: 156

Kommentaarid: 0

Vead: 2

Vood (12): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1036, 1038]

Xrefi voogud (1): [1038]

Objektivood (2): [204, 705]

Kodeeritud (11): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1038]

URI-dega objektid (156): [11, 12, 13, 14, 15, 16, 24, 27, 28, 29, 30, 31, 32, 33,

34, 35, 36, 37, 38, 39, 40, 41, 42, 43, 44, 45, 46, 47, 48, 49, 50, 51, 52, 53,

54, 55, 56, 57, 58, 59, 60, 61, 62, 63, 64, 65, 66, 67, 68, 69, 70, 71, 72, 73,

74, 75, 76, 77, 78, 79, 80, 81, 82, 83, 84, 85, 86, 87, 88, 89, 90, 91, 92, 93,

94, 95, 96, 97, 98, 99, 100, 101, 102, 103, 104, 105, 106, 107, 108, 109, 110,

111, 112, 113, 114, 115, 116, 117, 118, 119, 120, 121, 122, 123, 124, 125, 126,

127, 128, 129, 130, 131, 132, 133, 134, 135, 136, 137, 138, 139, 140, 141, 142,

143, 144, 145, 146, 147, 148, 149, 150, 151, 152, 153, 154, 155, 156, 157, 158,

159, 160, 161, 162, 163, 164, 165, 166, 167, 168, 169, 170, 171, 172, 173, 174, 175]

Kahtlased elemendid: / Nimed (1): [200]

Kägu liivakast

Liivakasti kasutatakse kontrollimata või ebausaldusväärsete programmide käitumise kontrollimiseks turvalises ja realistlikus keskkonnas. Pärast faili sisestamist Kägu liivakast, mõne minuti pärast näitab see tööriist kogu asjakohast teavet ja käitumist. Malwares on ründajate peamine relv ja Kägu on parim kaitse, mis saab olla. Tänapäeval ei piisa pelgalt teadmisest, et pahavara siseneb süsteemi, ja selle eemaldamisest ning hea turvaanalüütik peab analüüsima ja vaatama programmi käitumist, et teha kindlaks mõju operatsioonisüsteemile, kogu selle kontekstile ja peamistele sihtmärkidele.

Paigaldamine

Kägu saab installida Windowsi, Maci või Linuxi operatsioonisüsteemidesse, laadides selle tööriista alla ametliku veebisaidi kaudu: https: // cuckoosandbox.org /

Kägu sujuvaks toimimiseks tuleb installida mõned Pythoni moodulid ja teegid. Seda saab teha järgmiste käskude abil:

ubuntu @ ubuntu: ~ sudo apt-get install python python-pippython-dev mongodb postgresql libpq-dev

Selleks, et Kägu näitaks väljundit, mis näitab programmi käitumist võrgus, on vaja pakettnuusutajat nagu tcpdump, mille saab installida järgmise käsu abil:

ubuntu @ ubuntu: ~ sudo apt-get install tcpdumpPythoni programmeerijale SSL-i funktsionaalsuse andmiseks klientide ja serverite juurutamiseks saab kasutada m2crypto:

ubuntu @ ubuntu: ~ sudo apt-get install m2cryptoKasutamine

Kägu analüüsib erinevaid failitüüpe, sealhulgas PDF-faile, Wordi dokumente, käivitatavaid faile jne. Uusima versiooni abil saab selle tööriista abil analüüsida isegi veebisaite. Kägu võib ka võrguliikluse langetada või suunata seda läbi VPN-i. See tööriist isegi tühistab võrguliikluse või SSL-toega võrguliikluse ja seda saab uuesti analüüsida. Kägu liivakasti abil saab analüüsida PHP-skripte, URL-e, HTML-faile, visuaalseid põhiskripte, zip-, dll- ja peaaegu kõiki muud tüüpi faile.

Kägu kasutamiseks tuleb esitada proov ning seejärel analüüsida selle mõju ja käitumist.

Binaarfailide esitamiseks kasutage järgmist käsku:

# kägu esitageURL-i esitamiseks kasutage järgmist käsku:

# kägu esitageAnalüüsi ajalõpu seadistamiseks kasutage järgmist käsku:

# kägu esitamise ajalõpp = 60sAntud binaararvu jaoks suurema atribuudi määramiseks kasutage järgmist käsku:

# kägu esitamine - prioriteet 5Kägu põhiline süntaks on järgmine:

# kägu esita --pakett exe --optsioonide argumendid = dosometaskKui analüüs on lõpetatud, saab kataloogis näha mitmeid faile „CWD / salvestus / analüüs” mis sisaldab esitatud proovide analüüsi tulemusi. Selles kataloogis olevad failid sisaldavad järgmist:

- Analüüs.logi: Sisaldab analüüsi ajal saadud protsessi tulemusi, näiteks käitustõrkeid, failide loomist jne.

- Mälu.prügila: Sisaldab täielikku mäluprogrammi analüüsi.

- Dump.pcap: Sisaldab tcpdumpi loodud võrgu prügikasti.

- Failid: Sisaldab kõiki faile, millega pahavara töötas või mida see mõjutas.

- Dump_sorted.pcap: Sisaldab kergesti mõistetavat prügivormi.pcap-fail TCP-voo otsimiseks.

- Logid: Sisaldab kõiki loodud logisid.

- Kaadrid: Sisaldab töölaua hetkepilte pahavara töötlemise ajal või ajal, mil pahavara käitus süsteemis Cuckoo.

- Tlsmaster.txt: Sisaldab pahavara käivitamisel püütud TLS-i põhisaladusi.

Järeldus

Üldiselt ollakse arvamusel, et Linux pole viirusevaba või et selles operatsioonisüsteemis on pahavara saamise võimalus väga haruldane. Üle poole veebiserveritest on Linuxi- või Unix-põhised. Kuna nii palju Linuxi süsteeme teenindab veebisaite ja muud Interneti-liiklust, näevad ründajad Linuxi süsteemide pahavaras suurt ründevektorit. Seega ei piisa isegi viirusetõrjemootorite igapäevasest kasutamisest. Pahavara ohtude eest kaitsmiseks on saadaval palju viirusetõrje- ja lõpp-turbe lahendusi. Kuid pahavara käsitsi analüüsimiseks, REMnux ja Kägu liivakast on parimad saadaolevad valikud. REMnux pakub laias valikus tööriistu kerges ja hõlpsasti paigaldatavas jaotussüsteemis, mis oleks igale kohtuekspertiisile suurepärane, kui analüüsida igat tüüpi pahatahtlikke faile pahavarade jaoks. Mõnda väga kasulikku tööriista on juba üksikasjalikult kirjeldatud, kuid see pole veel kõik, mida REMnuxil on, see on vaid jäämäe tipp. REMnuxi jaotussüsteemi kõige kasulikumate tööriistade hulka kuuluvad järgmised:

Kahtlase, ebausaldusväärse või kolmanda osapoole programmi käitumise mõistmiseks tuleb seda tööriista kasutada turvalises ja realistlikus keskkonnas, näiteks Kägu liivakast, nii et hosti operatsioonisüsteemile ei saa kahju tekitada.

Võrgu juhtnuppude ja süsteemi karastamistehnikate kasutamine annab süsteemile täiendava turvakihi. Samuti tuleb regulaarselt uuendada juhtumitele reageerimise või digitaalse kohtuekspertiisi uurimise tehnikaid, et ületada pahavara ohte teie süsteemile.

Phenquestions

Phenquestions