Selles õpetuses keskendutakse Nmapi võtmekasutusele, s.t.e., peremeesavastus ja peremeesavastusmetoodika. On hea märkida, et see ei ole algajate juhend Nmapi või infokogumise metoodika kasutamiseks läbitungimise testimisel.

Mis on hostide avastamine

Nmapi hostide avastamise protsess viitab võrguhostide loendamisele, et koguda nende kohta teavet, et koostada rünnakuplaan pliiatsi testimisel.

Hosti avastamise ajal kasutab Nmap selliseid elemente nagu Ping ja sisseehitatud skripti, et otsida TCP- ja UDP-protokolle kasutades operatsioonisüsteeme, porte ja töötavaid teenuseid. Kui see on täpsustatud, saate lubada Nmapi skriptimootori, mis kasutab mitmesuguseid skripte haavatavuste otsimiseks hostist.

Nmapi kasutatav hostide avastamise protsess kasutab tooreid ICMP-pakette. Neid pakette saab tulemüürid (harva) ja väga ettevaatlikud süsteemiadministraatorid keelata või filtreerida. Kuid Nmap pakub meile varjatud skannimist, nagu näeme sellest õpetusest.

Alustagem.

Võrgu avastamine

Liigselt aega raiskamata uurime erinevaid meetodeid hosti avastamiseks ja võrgu turvaseadmete, näiteks tulemüüride, põhjustatud piirangute ületamiseks.

1: klassikaline ICMP ping

Saate hõlpsalt avastada hosti ICMP kajasoov kus peremees vastab ICMP kajavastus.

NMP-ga ICMP-kajasoovi saatmiseks sisestage käsk:

$ nmap -PE -sn 192.168.0.16Väljund sarnaneb järgmiselt:

Nmap 7 käivitamine.91 (https: // nmap.org)skannimisaruanne 192-le.168.0.16

Host on üleval (0.11ndate latentsusaeg).

MAC-aadress: EC: 08: 6B: 18: 11: D4 (Tp-link Technologies)

Nmap valmis: 1 IP-aadress (1 host up) skannitud 0-ga.62 sekundit

Ülalolevas käsus käskime Nmapil saata sihtmärgile pingkaja (-PE) taotlus. Kui ta saab ICMP vastuse, on host üleval.

Allpool on Wapesharki ekraanipilt käsust nmap -sn -PE:

ICMP-protokolli kohta lisateabe saamiseks kaaluge allpool toodud ressurssi.

https: // linkfy./ ICMP-le

MÄRGE: ICMP kajasoovid pole usaldusväärsed ega tee vastuse põhjal järeldust. Näiteks kaaluge sama taotlust Microsoftile.com

$ nmap -sn -PE Microsoft.comVäljund on järgmine:

Nmap 7 käivitamine.91 Märkus: Host tundub olevat maas.Kui see on tõesti üleval, kuid blokeerib meie ping-sondid, proovige -Pn

Nmap tehtud:

1 IP-aadress (0 host on üleval) skannitud 2-s.51 sekundit

Siin on ekraanipilt Wiresharki analüüsi jaoks:

2: TCP SYN Ping

Teine hostide avastamise meetod on Nmap TCP SYN-i ping-skannimise kasutamine. Kui olete tuttav kolme käepigistusega TCP SYN / ACK, laenab Nmap tehnoloogiast ja saadab taotluse erinevatele portidele, et teha kindlaks, kas host on üleval või kasutab lubavaid filtreid.

Kui käskime Nmapil kasutada SYN-pingi, saadab see paketi sihtsadamasse ja kui host on üleval, vastab ta ACK-paketiga. Kui host on maas, vastab ta RST-paketiga.

SYN-i pingitaotluse käivitamiseks kasutage allpool näidatud käsku.

sudo nmap -sn -PS scanme.nmap.orgSelle käsu vastus peaks näitama, kas host on üleval või all. Järgmine on Wiresharki päringu filter.

tcp.lipud.syn && tcp.lipud.ack

MÄRGE: Kasutame -PS-i, et täpsustada, et soovime kasutada TCP SYN-i pingitaotlust, mis võib olla efektiivsem meetod kui toored ICMP-paketid. Järgmine on Microsofti Nmapi taotlus.com, kasutades TCP SYN-i.

$ nmap -sn -PS Microsoft.comVäljund on näidatud allpool:

Nmap 7 käivitamine.91 (https: // nmap.org)Nmapi skannimisaruanne Microsofti jaoks.com (104.215.148.63)

Host on üleval (0.29-aastane latentsus).

Muud Microsofti aadressid.com (skannimata): 40.112.72.205 13.77.161.179 40.113.200.201 40.76.4.15

Nmap tehtud:

1 IP-aadress (1 host up) skanniti ühes.08 sekundit

3: TCP ACK ping

TCP ACK pingimeetod on SYN-i pingitaotluse laps. See töötab sarnaselt, kuid kasutab selle asemel ACK paketti. Selles meetodis proovib NMAP midagi nutikat.

Alustuseks saadetakse hostile tühi TCP ACK pakett. Kui host pole võrgus, ei tohiks pakett vastust saada. Võrgus olles vastab host RST-paketiga, mis näitab, et host on üleval.

Kui te pole RST-ga (paketi lähtestamine) tuttav, on see pakett, mis saadetakse pärast ootamatu TCP-paketi kättesaamist. Kuna ACM pakett, mida Nmap saadab, ei ole vastus SYN-ile, peab host tagastama RST-paketi.

Nmap ACK pingi lähtestamiseks kasutage käsku järgmiselt:

$ nmap -sn -PA 192.168.0.16Antud väljund allpool:

Nmap 7 käivitamine.91 (https: // nmap.org)Nmapi skannimisaruanne 192-le.168.0.16

Host on üleval (0.15-aastane latentsus).

MAC-aadress: EC: 08: 6B: 18: 11: D4 (Tp-link Technologies)

Nmap tehtud:

1 IP-aadress (1 host up) skanniti 0-ga.49 sekundit

4: UDP ping

Räägime veel ühest võimalusest hostide avastamiseks Nmapis, s.t.e., UDP ping.

UDP-ping töötab UDP-pakettide saatmisega sihthosti määratud portidesse. Kui host on võrgus, võib UDP pakett kohata suletud porti ja vastata ICMP-porti kättesaamatu sõnumiga. Kui host on maas, kuvatakse viide mitmesuguste ICMP veateadetega, näiteks TTL ületatud või vastus puudub.

UDP-pingi vaikepordiks on 40, 125. UDP ping on hea tehnika, mida kasutada tulemüüri ja filtrite taga olevate hostide jaoks hostide avastamisel. Seda seetõttu, et enamik tulemüüre otsib ja blokeerib TCP-d, kuid lubab UDP-protokolli liiklust.

Nmapi hostide avastamise käivitamiseks UDP-pingiga kasutage järgmist käsku:

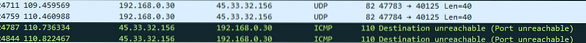

sudo nmap -sn -PU scanme.nmap.orgÜlaltoodud käsu väljund on Wiresharki abil uuritav, nagu on näidatud alloleval ekraanipildil. Kasutatud traatvõrgu filter - udp.port == 40125

Nagu ülaltoodud ekraanipildilt näha, saadab Nmap UDP-pingi IP 45-le.33.32.156 (scanme.nmap.org). Server vastab ICMP-le kättesaamatuks, mis näitab, et host on üleval.

5: ARP ping

Me ei saa unustada ARP-i pingimeetodit, mis töötab kohalike võrkude hosti avastamisel väga hästi. ARP-pingimeetod töötab saates ARP-sondide rea antud IP-aadressivahemikku ja avastab reaalajas hostid. ARP-ping on kiire ja väga usaldusväärne.

ARP-pingi käivitamiseks Nmapi abil kasutage käsku:

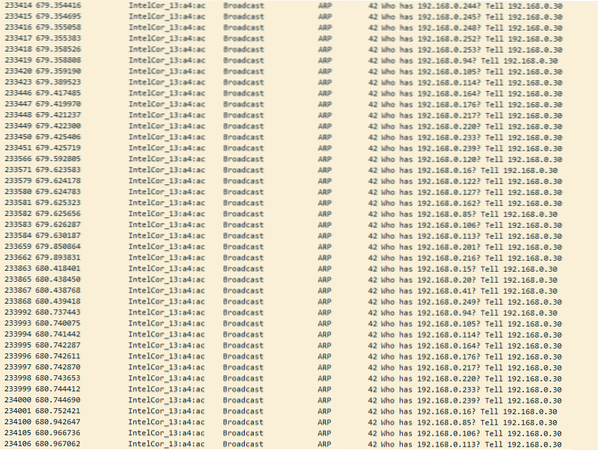

sudo nmap -sn -PR 192.168.0.1/24Kui uurite käsku Wiresharkiga ja filtreerite ARP allikast 192.168.0.30, saate ekraanipildi ARP Broadcast sonditaotlustest, nagu allpool näidatud. Kasutatav traatvõrgu filter on: arp.src.proto_ipv4 == 192.168.0.30

TCP SYN Stealth

Avastate, et SYN-skannimine on hosti avastamiseks hea võimalus, kuna see on kiire ja suudab mitu sekundit skaneerida pordiseeriaid, tingimusel et turvasüsteemid nagu tulemüürid ei häiri. SYN on ka väga võimas ja varjatud, kuna see töötab puudulike TCP-päringute abil.

Ma ei hakka TCP SYN / ACK töö üksikasjadesse laskuma, kuid selle kohta saate lisateavet allpool toodud erinevatest ressurssidest:

- https: // linkfy.to / tcpWiki

- https: // linkfy.to / 3-way-handshake-seletatud

- https: // linkfy.kuni / 3-tee-anantoomia

Nmap TCP SYN varjatud skannimise käivitamiseks kasutage käsku:

sudo nmap -sS 192.168.0.1/24Olen andnud käsu Nmap -sS ja skannimise Nmapi leiud Wiresharki abil, uurinud neid ja vaadanud, kuidas see töötab. RST-paketiga otsige puudulikke TCP-päringuid.

- https: // linkfy.to / wireshark-capture

- https: // linkfy.to / nmap-output-txt

Järeldus

Kokkuvõtteks oleme keskendunud arutamisele, kuidas kasutada Nmapi hosti avastamise funktsiooni ja saada teavet määratud hosti kohta. Arutasime ka seda, millist meetodit kasutada siis, kui peate tulemüüride taga hostide jaoks leidma host-discovery, blokeerima ICMP-i pingitaotlused ja palju muud.

Sügavamate teadmiste saamiseks uurige Nmapi.

Phenquestions

Phenquestions