Selleks kasutatavat tööriista nimetatakse Nmapiks. Nmap alustab meisterdatud pakettide saatmist sihtsüsteemi. Seejärel näeb see süsteemi vastust, sealhulgas seda, milline opsüsteem töötab ja millised pordid ja teenused on avatud. Kuid kahjuks ei tuvasta ega blokeeri sellist tüüpi skaneeringuid ei hea tulemüür ega tugev võrgu sissetungimise tuvastamise süsteem.

Arutame parimate meetodite kohta, mis aitavad varjatud skannimisi läbi viia ilma, et neid avastataks või blokeeritaks. Selle protsessi juurde kuuluvad järgmised toimingud:

- Skannige protokolli TCP Connect abil

- Skannige lipu SYN abil

- Alternatiivsed skannimised

- Pange lävi alla

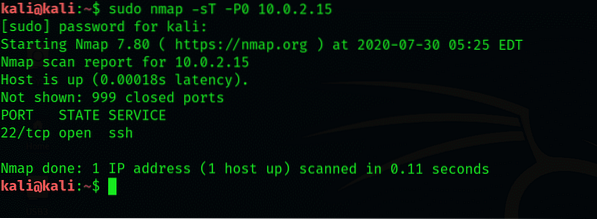

1. Skannimine TCP-protokolli abil

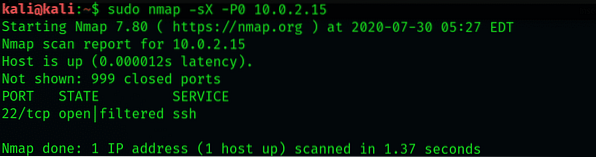

Esmalt alustage võrgu skannimist TCP-ühenduse protokolli abil. TCP-protokoll on tõhus ja usaldusväärne skannimine, kuna see avab sihtsüsteemi ühenduse. Pidage meeles, et -P0 selleks kasutatakse lülitit. The -P0 switch piirab vaikimisi saadetava Nmapi pingimist, blokeerides ka erinevad tulemüürid.

Ülaltoodud jooniselt näete, et kõige tõhusam ja usaldusväärsem avatud sadamate aruanne tagastatakse. Selle skannimise üks põhiprobleeme on see, et see lülitab sisse ühenduse TCP-ga, mis on sihtsüsteemi kolmepoolne käepigistus. Selle sündmuse võib Windowsi turvalisus salvestada. Kui juhuslikult on häkkimine edukas, on süsteemi administraatoril lihtne teada saada, kes häkki tegi, sest teie IP-aadress avaldatakse sihtsüsteemile.

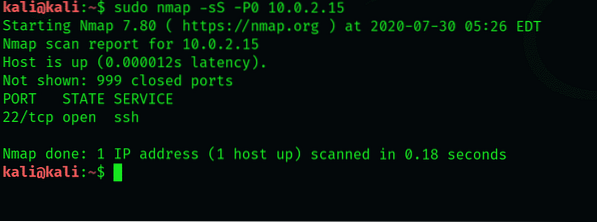

2. Skannimine SYN-lipu abil

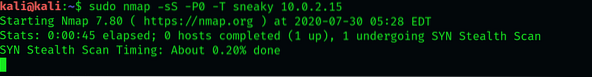

TCP-skannimise peamine eelis on see, et see lülitab ühenduse sisse, muutes süsteemi lihtsamaks, usaldusväärsemaks ja varjatumaks. Samuti saab mittetäieliku kolmepoolse käepigistuse tõttu kasutada SYN-i lipuhulka koos TCP-protokolliga, mida ei logita kunagi. Seda saab teha järgmise abil:

$ sudo nmap -sS -P0 192.168.1.115

Pange tähele, et väljund on avatud portide loend, kuna see on TCP-ühenduse skannimise korral üsna usaldusväärne. Logifailides ei jäta see jälgi. Selle skannimise tegemiseks kulus Nmapi andmetel aega vaid 0.42 sekundit.

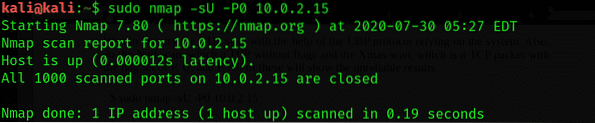

3. Alternatiivsed skannimised

UDP-skannimist saate proovida ka süsteemile tugineva UBP-protokolli abil. Võite teha ka Null-skannimise, mis on lippudeta TCP; ja Xmas-skannimine, mis on TCP-pakett, mille lipukomplekt on P, U ja F. Kuid kõik need skannimised annavad ebausaldusväärseid tulemusi.

$ sudo nmap -sU -P0 10.0.2.15

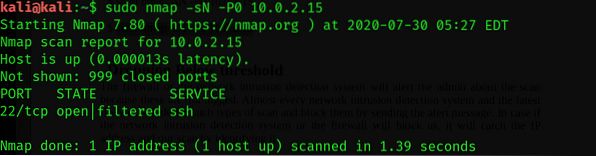

4. Pange künnis alla

Tulemüür või võrgu sissetungimise tuvastamise süsteem hoiatab administraatorit skannimise eest, kuna neid skaneeringuid ei logita. Peaaegu kõik võrgu sissetungimise tuvastamise süsteemid ja uusim tulemüür tuvastavad sellist tüüpi skannimised ja blokeerivad need hoiatusteate saatmisega. Kui võrgu sissetungimise tuvastamise süsteem või tulemüür blokeerib skannimise, saab see IP-aadressi ja meie skannimise selle tuvastades.

SNORT on kuulus ja populaarne võrgu sissetungimise tuvastamise süsteem. SNORT koosneb allkirjadest, mis on üles ehitatud reeglipaketile, et tuvastada skaneeringuid Nmapist. Võrgukomplektil on minimaalne lävi, kuna see läbib iga päev suurema hulga porde. SNORT-i vaiketasemeks on 15 porti sekundis. Seetõttu ei tuvastata meie skannimist, kui skannime alla künnise. Võrgu sissetungimise tuvastamise süsteemide ja tulemüüride paremaks vältimiseks on vaja, et kõik teadmised oleksid teile kättesaadavad.

Õnneks on Nmapi abil võimalik skaneerida erinevate kiirustega. Vaikimisi koosneb Nmap kuuest kiirusest. Neid kiirusi saab muuta -T lüliti koos kiiruse nime või numbriga. Järgmised kuus kiirust on:

paranoiline 0, alatu 1, viisakas 2, normaalne 3, agressiivne 4, hull 5Paranoiline ja varjatud kiirus on kõige aeglasem ning mõlemad jäävad erinevate sadamakontrollide jaoks SNORTi künnise alla. Alatu kiirusega skannimiseks kasutage järgmist käsku:

$ nmap -sS -P0 -T alatu 192.168.1.115

Siin sõidab skannimine mööda võrgu sissetungimise tuvastamise süsteemi ja tulemüüri avastamata. Peamine on selle protsessi käigus kannatlikkuse säilitamine. Mõni skannimine, nagu varjatud kiirskaneerimine, võtab IP-aadressi jaoks aega 5 tundi, samas kui vaikekontroll võtab ainult 0.42 sekundit.

Järeldus

See artikkel näitas teile, kuidas teha varjatud skannimist Kali Linuxi tööriista Nmap (Network Mapper) abil. Artikkel näitas teile ka seda, kuidas Nmapis erinevate varjatud rünnakutega töötada.

Phenquestions

Phenquestions