Nmap on väga kasulik. Mõned Nmapi omadused on:

- Nmap on võimas ja seda saab kasutada mitmesuguste masinate tohutute ja tohutute võrkude skannimiseks

- Nmap on kaasaskantav viisil, mis toetab mitut opsüsteemi nagu FreeBSD, Windows, Mac OS X, NetBSD, Linux ja palju muud

- Nmap toetab võrgu kaardistamiseks paljusid tehnikaid, mis hõlmavad operatsioonisüsteemi tuvastamist, pordi skannimismehhanismi ja versiooni tuvastamist. Seega on see paindlik

- Nmap on hõlpsasti kasutatav, kuna see sisaldab täiustatud funktsiooni ja võib alustada lihtsalt "nmap -v-A sihthosti" mainimisest. See hõlmab nii GUI kui ka käsurea liidest

- Nmap on väga populaarne, kuna seda saab iga päev alla laadida sadu tuhandeid inimesi, kuna see on saadaval mitmesuguste operatsioonisüsteemidega, nagu Redhat Linux, Gentoo ja Debian Linux jne.

Nmapi põhieesmärk on muuta Internet kasutajatele turvaliseks. See on saadaval ka tasuta. Nmapi paketis on kaasatud mõned olulised tööriistad, milleks on uping, ncat, nmap ja ndiff. Selles artiklis alustame sihtmärgi põhiskaneerimisega.

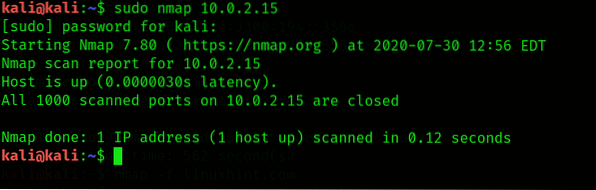

Esimeses etapis avage uus terminal ja kirjutage järgmine süntaks: nmap

Väljundit märgates saab Nmap tuvastada avatud pordid, näiteks kui need on UDP või TCP, saab otsida ka IP-aadresse ja määrata rakenduskihi protokolli. Ohtude paremaks ärakasutamiseks on hädavajalik kindlaks teha sihtmärgi erinevad teenused ja avatud sadamad.

Kasutades Nmapi, tehes varjatud skannimine

Esialgu loob avatud porti Nmap TCP kolmepoolse käepigistuse. Kui käepigistus on kindlaks tehtud, vahetatakse kõik sõnumid. Sellise süsteemi väljatöötamisega saame sihtmärgile teada. Seega tehakse Nmapi kasutamise ajal varjatud skaneerimine. See ei loo täielikku TCP käepigistust. Selles protsessis petab ründaja seade esiteks sihtmärgi, kui TCP SYN pakett saadetakse konkreetsesse porti, kui see on avatud. Teises etapis saadetakse pakett ründaja seadmesse tagasi. Lõpuks saadab ründaja TCP RST paketi ühenduse lähtestamiseks sihtmärgil.

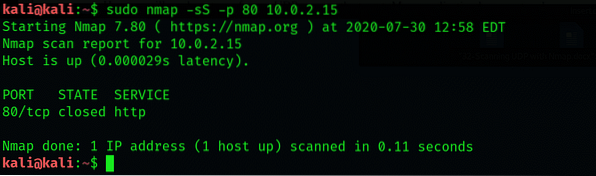

Vaatame näidet, kus uurime varjatud skannimise abil Nmapiga Metasploitable VM-i porti 80. S-operaatorit kasutatakse varjatud skannimiseks, -p-operaatorit kasutatakse konkreetse pordi skannimiseks. Käivitatakse järgmine nmap-käsk:

$ sudo nmap -sS, -p 80 10.0.2.15

Nmapi abil saate skannida UDP-pordid

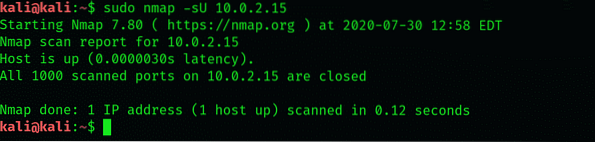

Siin näeme, kuidas teha sihtmärgil UDP-skannimine. Paljudes rakenduskihi protokollides on transpordiprotokolliks UDP. -SU-operaatorit kasutatakse UDP-pordi skannimise teostamiseks konkreetsel sihtmärgil. Seda saab teha järgmise süntaksiga:

$ sudo nmap -sU 10.0.2.15

Tuvastamine tuvastati Nmapi abil

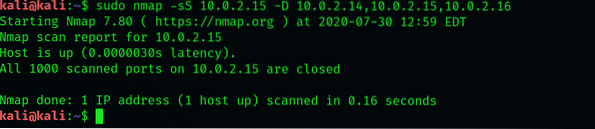

IP-aadressid lisatakse paketi päisesse, kui pakett saadetakse ühest seadmest teise. Samamoodi lisatakse IP-lähteallika aadressid kõikidesse pakettidesse, tehes võrgus skannimist sihtmärgil. Nmap kasutab ka peibutusmasinaid, mis petavad sihtmärgi viisil, mis näib tulenevat mitme allika IP-aadressidest ühe aadressi asemel. Peibutiste jaoks kasutatakse -D operaatorit koos juhuslike IP-aadressidega.

Siinkohal võtame näite. Oletame, et tahame skannida kümmet.10.10.100 IP-aadressi, siis määrame kolm peibutuspulli nagu 10.10.10.14, 10.10.10.15, 10.10.10.19. Selleks kasutatakse järgmist käsku:

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14, 10.0.2.15, 10.0.2.16

Ülaltoodud väljundist märkasime, et pakettidel on peibutusdetailid ja sihtmärgi pordi kontrollimisel kasutatakse lähte-IP-aadresse.

Tulemüürid Nmapi abil kõrvale hiilinud

Paljud organisatsioonid või ettevõtted sisaldavad tulemüüri tarkvara oma võrguinfrastruktuuris. Tulemüürid peatavad võrgu skannimise, mis muutub läbitungimistestijate proovikiviks. Tulemüürist kõrvalehoidmiseks kasutatakse Nmapis mitut operaatorit:

-f (pakettide killustamiseks)

-mtu (kasutatakse maksimaalse kohandatud edastusseadme määramiseks)

-D RND: (10 kümne juhusliku peibutise loomiseks)

-source-port (kasutatakse lähtepordi võltsimiseks)

Järeldus:

Selles artiklis olen teile näidanud, kuidas Kali Linux 2020-s Nmapi tööriista abil UDP-skannimist teha. Olen selgitanud ka kõiki Nmapi tööriistas kasutatud üksikasju ja vajalikke märksõnu.

Phenquestions

Phenquestions