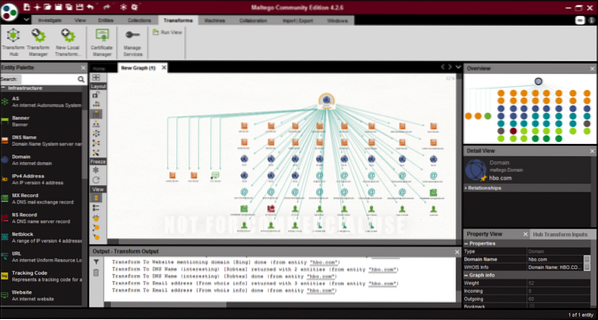

Maltego

Maltego lõi Paterva ning seda kasutavad õiguskaitseorganid, turvaeksperdid ja sotsiaalinsenerid avatud lähtekoodiga teabe kogumiseks ja levitamiseks. See võib koguda suures koguses teavet erinevatest allikatest ja kasutada erinevaid tehnikaid graafiliste, hõlpsasti nähtavate tulemuste saamiseks. Maltego pakub avatud lähtekoodiga andmete uurimiseks teisendusraamatukogu ja esindab neid andmeid graafilises vormingus, mis sobib seoste analüüsimiseks ja andmete kaevandamiseks. Need muudatused on sisseehitatud ja neid saab ka vajaduse korral muuta.

Maltego on kirjutatud Java keeles ja töötab iga operatsioonisüsteemiga. See on eelinstallitud Kali Linuxi. Maltegot kasutatakse laialdaselt oma meeldiva ja hõlpsasti mõistetava üksuse-suhte mudeli tõttu, mis esindab kõiki asjakohaseid üksikasju. Selle rakenduse põhieesmärk on uurida inimeste, organisatsioonide veebilehtede või domeenide, võrkude ja Interneti-infrastruktuuri vahelisi suhteid reaalses maailmas. Rakendus võib keskenduda ka ühendusele sotsiaalmeedia kontode, avatud lähtekoodiga luure API-de, ise hostitud privaatsete andmete ja arvutivõrkude sõlmede vahel. Erinevate andmepartnerite integreerimisega laiendab Maltego oma andmete ulatust uskumatul määral.

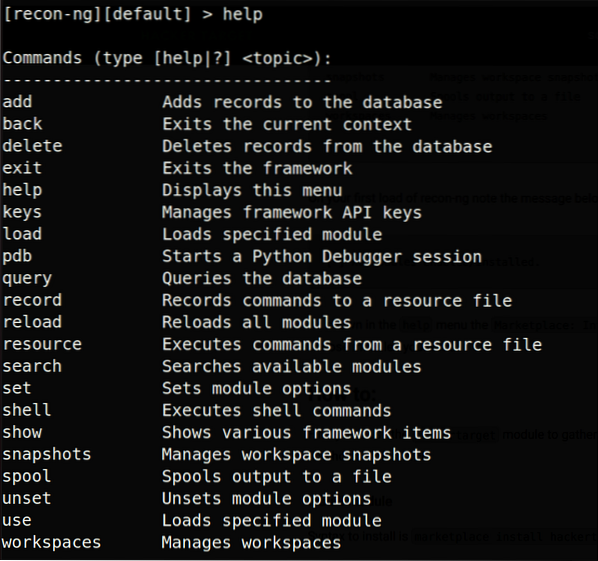

Recon-ng

Recon-ng on jälgimisvahend, mis on identne Metasploitiga. Kui käsku recon-ng juhitakse käsurealt, sisestate keskkonna, näiteks kesta, kus saate konfigureerida suvandeid ning konfigureerida ja väljastada aruandeid erinevate aruandevormide jaoks. Recon-ng virtuaalne konsool pakub mitmesuguseid kasulikke funktsioone, näiteks käskude täitmine ja kontekstuaalne tugi. Kui soovite midagi häkkida, kasutage Metasploit. Kui soovite koguda avalikku teavet, kasutage järelevalve teostamiseks Social Engineering Toolkit ja Recon-ng.

Recon-ng on kirjutatud Pythonis ja selle iseseisvaid mooduleid, võtmete loendit ja muid mooduleid kasutatakse peamiselt andmete kogumiseks. See tööriist on eellaaditud mitme mooduliga, mis kasutavad veebis olevaid otsingumootoreid, pistikprogramme ja API-sid, mis aitavad sihtinformatsiooni koguda. Recon-ng, nagu lõikamine ja kleepimine, automatiseerib aeganõudvad OSINT-protsessid. Recon-ng ei viita sellele, et selle tööriistad suudaksid kogu OSINT-i kogumise läbi viia, kuid seda saab kasutada paljude levinumate koristamisvormide automatiseerimiseks, jättes rohkem aega kraamile, mida tuleb siiski käsitsi teha.

Rekon-ng installimiseks kasutage järgmist käsku:

[meiliga kaitstud]: ~ $ sudo apt install recon-ng[meiliga kaitstud]: ~ $ recon-ng

Saadaolevate käskude loetlemiseks kasutage abikäsku:

Oletame, et peame koguma sihtmärgi mõned alamdomeenid. Selleks kasutame moodulit nimega „häkkerite sihtmärk“.

[taastada-ng] [vaikimisi] [häkkerisiht]> kuva valikud

[recon-ng] [vaikimisi] [hackertarget]> määra lähte google.com

Nüüd kogub programm seotud teavet ja kuvab kõik seatud sihtdomeenid.

Shodan

Internetist, eriti asjade internetist (IoT), leidmiseks on optimaalne otsingumootor Shodan. Kui Google ja muud otsingumootorid indekseerivad ainult Internetti, siis Shodan indekseerib peaaegu kõike, sealhulgas veebikaameraid, veesõidukeid eralennukitele, meditsiinivarustust, valgusfoore, elektrijaamu, numbrimärgi lugejaid, nutitelereid, konditsioneere ja kõike muud, mida võite arvata sellest on ühendatud internetti. Shodani suurim eelis seisneb kaitsjate abistamises haavatavate masinate leidmisel oma võrgus. Vaatame mõningaid näiteid:

- Apache serverite leidmiseks Havail:

apache linn: ”Hawaii” - Antud alamvõrgus Cisco-seadmete leidmiseks toimige järgmiselt

cisco net: ”214.223.147.0/24 ”

Lihtsate otsingutega leiate selliseid asju nagu veebikaamerad, vaikeparoolid, ruuterid, foorid ja palju muud, kuna see on lihtsam, selgem ja hõlpsam kasutada.

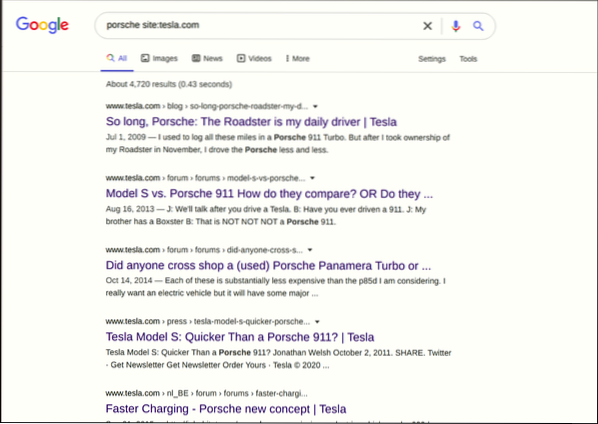

Google Dorks

Google'i häkkimine ehk Google dorking on häkkimistaktika, mis kasutab Google'i otsingut ja muid Google'i rakendusi veebisaidi konfiguratsioonis ja masinakoodis esinevate turvavigade tuvastamiseks. „Google'i häkkimine” hõlmab spetsiaalsete Google'i otsingumootorite operaatorite kasutamist unikaalsete tekstistringide leidmiseks otsingutulemitest.

Uurime mõningaid näiteid, kuidas Internetis privaatset teavet leida teenuse Google Dork abil. On võimalik tuvastada .LOG-failid, mis on tahtmatult Internetis avatud. A .LOG-fail sisaldab vihjeid selle kohta, millised võiksid olla süsteemiparoolid või erinevad süsteemi kasutaja- või administraatorikontod. Sisestades oma Google'i otsingukasti järgmise käsu, leiate nimekirja toodetest, millel on kokku puutunud .LOG-failid enne aastat 2017:

Järgmine otsingupäring leiab kõik määratud teksti sisaldavad veebilehed:

intitle: admbook intitle: Fversioni failitüüp: phpMõned teised väga võimsad otsinguoperaatorid hõlmavad järgmist:

- inurl: otsib URL-is määratud termineid.

- failitüübid: otsib konkreetseid failitüüpe, mis võivad olla mis tahes failitüübid.

- sait: piirdub otsing ühe saidiga

Spyse

Spyse on küberturvalisuse otsingumootor, mille abil saab kiiresti leida Interneti-varasid ja teostada välist tuvastamist. Spyse eelis on osaliselt tingitud selle andmebaasimetoodikast, mis väldib andmete kogumise päringute pikka skannimisaja probleemi. Kuna mitu teenust töötab korraga ja aruannete tagasitulek võib võtta väga kaua aega, võivad küberturvalisuse spetsialistid teada, kui ebaefektiivne skannimine võib olla. See on peamine põhjus, miks küberturvalisuse spetsialistid selle vinge otsingumootori poole liiguvad. Spyse arhiivis on üle seitsme miljardi olulise dokumendi, mida saab koheselt alla laadida. 50 väga toimiva serveri abil, mille andmed on jagatud 250 kildudeks, saavad tarbijad kasutada suurimat saadaolevat laiendatavat veebiandmebaasi.

Lisaks toorandmete edastamisele keskendub see küberruumi otsingumootor ka Interneti-alade vahelise seose demonstreerimisele.

Harvester

Harvester on Pythoni põhine utiliit. Selle programmi abil saate teavet paljudest avalikest kohtadest, nagu otsingumootorid, PGP võtmeserverid ja SHODAN-seadme andmebaasid, näiteks aadressid, alamdomeenid, administraatorid, töötajate nimed, pordinumbrid ja lipud. Kui soovite kindlaks teha, mida sissetungija ettevõttes näeb, on see instrument kasulik. See on Kali Linuxi vaiketööriist ja selle kasutamiseks peate lihtsalt harvesterit täiendama. Installimiseks väljastage järgmine käsk:

[meiliga kaitstud]: ~ $ sudo apt-get theharvesterHarvesteri põhisüntaks on järgmine:

[meiliga kaitstud]: ~ $ theharvester -d [domeeninimi] -b [searchEngineName / kõik] [parameetrid]Siin on -d ettevõtte nimi või domeen, mida soovite otsida, ja -b on andmeallikas, näiteks LinkedIn, Twitter jne. E-kirjade otsimiseks kasutage järgmist käsku:

[meiliga kaitstud]: ~ $ harvester.py -d Microsoft.com -b kõikHarvesteri teine põnev omadus on võime otsida virtuaalseid hoste. DNS-i eraldusvõime abil kontrollib rakendus, kas mitu IP-aadressiga on ühendatud mitu hostinime. Need teadmised on väga olulised, kuna selle IP usaldusväärsus ühe hosti jaoks ei sõltu mitte ainult selle turvalisuse tasemest, vaid ka sellest, kui turvaliselt on teised samal IP-l hostitud kaablid ühendatud. Tegelikult, kui ründaja rikub ühte neist ja saab juurdepääsu võrguserverile, saab ründaja hõlpsasti siseneda igasse teise hosti.

Ämblikjalg

SpiderFoot on platvorm, mida kasutatakse IP-de, domeenide, e-posti aadresside ja muude analüüsieesmärkide hõivamiseks mitmest andmekogumist, sealhulgas platvormidelt nagu "Shodan" ja "Have I Been Pwned" avatud lähtekoodiga teabe ja haavatavuse tuvastamiseks. SpiderFooti abil saab kogumisprotsessi automatiseerimise abil lihtsustada OSINT-i kompileerimisprotsessi sihtmärgi kohta teabe leidmiseks.

Selle protsessi automatiseerimiseks otsib Spiderfoot üle 100 avalikult kättesaadava teabe allika ja haldab kogu salastatud teavet erinevatelt saitidelt, e-posti aadressidelt, IP-aadressidelt, võrguseadmetelt ja muudest allikatest. Täpsustage lihtsalt eesmärk, valige käivitamiseks vajalikud moodulid ja Spiderfoot teeb teie jaoks ülejäänud. Näiteks võib Spiderfoot koguda kõiki andmeid, mis on vajalikud teie täieliku profiili loomiseks teie õpitavale ainele. See on mitme platvormiga, laheda veebiliidesega ja toetab peaaegu 100+ moodulit. SpiderFooti installimiseks installige allpool määratletud Pythoni moodulid:

[meiliga kaitstud]: ~ $ sudo apt install pip[meiliga kaitstud]: ~ $ pip install lxml netaddr M2Crypto cherrypy mako taotlused bs4

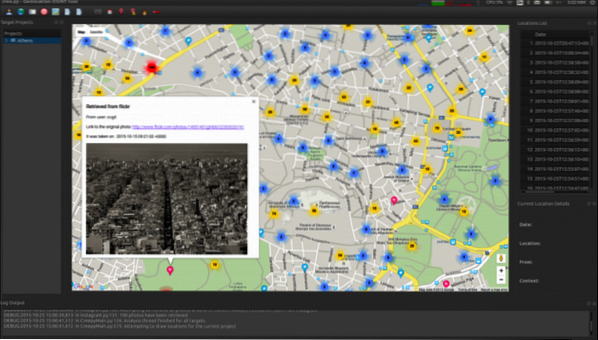

Jube

Creepy on geolokatsiooni avatud lähtekoodiga luureplatvorm. Kasutades erinevaid suhtlusportaale ja pildimajutusteenuseid, kogub Creepy teavet asukoha jälgimise kohta. Seejärel kuvab Creepy aruanded kaardil koos täpse asukoha ja kellaaja põhjal põhineva otsimismetoodikaga. Hiljem saate faile põhjalikult vaadata, eksportides need CSV- või KML-vormingus. Creepy lähtekood on saadaval Githubis ja see on kirjutatud Pythonis. Selle suurepärase tööriista saate installida, külastades ametlikku veebisaiti:

http: // www.geokreepia.com /

Creepy'l on kaks peamist funktsionaalsust, mille määravad liideses kaks konkreetset vahelehte: vahekaardid "kaardivaade" ja "sihtmärgid". See tööriist on turvatöötajatele väga kasulik. Creepy abil saate hõlpsasti oma sihtmärgi käitumist, rutiini, hobisid ja huvisid ennustada. Väike teave, mida teate, ei pruugi olla eriti oluline, kuid kui näete terviklikku pilti, saate ennustada järgmise sihtmärgi käiku.

Pusle

Pusle abil saadakse teadmisi ettevõtte töötajate kohta. See platvorm toimib hästi suurte organisatsioonidega, nagu Google, Yahoo, LinkedIn, MSN, Microsoft jne., kus saame hõlpsasti üles leida ühe nende domeeninimedest (näiteks Microsoft.com) ja seejärel koostage kõik nende töötajate meilid antud ettevõtte erinevates osakondades. Ainus negatiivne külg on see, et need taotlused esitatakse mosaiigimajutusega hostitud andmebaasi Jigsaw vastu.com, seega sõltume ainult nende andmebaasis leiduvatest teadmistest, mida nad võimaldavad meil uurida. Võite saada teavet suurettevõtete kohta, kuid teil võib olla õnne, kui uurite vähem kuulsa idufirma kohta.

Nmap

Nmap, mis tähistab Network Mapperit, on vaieldamatult üks silmapaistvamaid ja populaarsemaid sotsiaaltehnoloogia tööriistu. Nmap tugineb varasematele võrgu jälgimise tööriistadele, et pakkuda võrguliikluse kiiret ja põhjalikku skannimist.

Nmap-i installimiseks kasutage järgmist käsku:

[meiliga kaitstud]: ~ $ sudo apt install nmapNmap on saadaval kõikidele opsüsteemidele ja on varustatud Kaliga. Nmap töötab tuvastades võrgus töötavad hostid ja IP-d IP-pakettide abil ning seejärel uurides neid pakette, et lisada detailid hostile ja IP-le, samuti nende käitatavatele operatsioonisüsteemidele.

Nmapi kasutatakse väikeettevõtete võrkude, ettevõtte ulatusega võrkude, IoT-seadmete ja liikluse ning ühendatud seadmete skannimiseks. See oleks esimene programm, mida ründaja kasutaks teie veebisaidi või veebirakenduse ründamiseks. Nmap on tasuta ja avatud lähtekoodiga tööriist, mida kasutatakse kohalikes ja kaughostides haavatavuse analüüsimiseks ja võrgu avastamiseks.

Nmapi põhijooned hõlmavad pordituvastust (veendumaks, et teate konkreetses pordis töötavaid võimalikke utiliite), operatsioonisüsteemi tuvastamist, IP-teabe tuvastamist (sisaldab Mac-aadresse ja seadmetüüpe), DNS-i eraldamise keelamist ja hosti tuvastamist. Nmap tuvastab aktiivse hosti ping-skannimise kaudu, st.e., käsuga nmap -sp 192.100.1.1/24, mis tagastab aktiivsete hostide ja määratud IP-aadresside loendi. Nmapi ulatus ja võimalused on äärmiselt suured ja mitmekesised. Järgmine sisaldab mõningaid käske, mida saab põhipordi skannimiseks kasutada:

Põhiskannimiseks kasutage järgmist käsku:

[meiliga kaitstud]: ~ $ nmapBännerite haaramiseks ja teenuseversioonide tuvastamiseks kasutage järgmist käsku:

[kaitstud meiliga]: ~ $ nmap -sP -sCOperatsioonisüsteemi tuvastamiseks ja agressiivseks skannimiseks kasutage järgmist käsku:

[kaitstud meiliga]: ~ $ nmap -A -O-Järeldus

Avatud lähtekoodiga intelligentsus on kasulik tehnika, mille abil saate veebis peaaegu kõike teada saada. OSINT-i tööriistade tundmine on hea asi, kuna sellel võib olla suur mõju teie professionaalsele tööle. On mõned suurepärased projektid, mis kasutavad OSINT-i, näiteks Internetist kadunud inimeste leidmine. Arvukatest intelligentsuse alamkategooriatest on kõige madalama hinna ja üliväärtusliku väljundi tõttu kõige enam avatud lähtekoodiga.

Phenquestions

Phenquestions